L’importance du DAST (Scanner de vulnérabilité dynamique) dans votre stratégie de sécurité web

Aujourd’hui, les environnements web évoluent rapidement et intègrent une grande diversité de technologies, ce qui impose aux solutions de sécurité de s’adapter en permanence. Les scanners de vulnérabilité DAST, conçus pour détecter les vulnérabilités dans les applications dynamiques, sont de ce type.

Avec la multiplication des technologies web et la complexité croissante des applications, les menaces se renforcent. Pourtant, les équipes de cybersécurité, souvent en effectifs limités, peinent encore à identifier, analyser et corriger efficacement les vulnérabilités. En l’absence d’un moyen de centraliser la visibilité et la gestion, le simple fait d’ajouter des outils de sécurité supplémentaires aux flux de travail existants offre au mieux des rendements décroissants et pourrait même être préjudiciable si les outils génèrent plus de travail qu’ils n’en économisent. C’est pourquoi tant d’entreprises achètent des outils qui restent ensuite inutilisés, faute de ressources pour exploiter le nouveau produit et gérer une source supplémentaire de données de sécurité.

Une des façons de vaincre cette complexité est de simplifier et de centraliser les tests de sécurité des applications. C’est là que l’adoption d’une approche « DAST-first » peut faire la différence entre avoir un arsenal d’outils et disposer d’un programme AppSec fonctionnel. Et si l’on considère que les environnements applicatifs changent rapidement et que l’on ne peut jamais être sûr de ce à quoi on sera confronté à moyen et long terme, disposer d’une solution DAST fiable et à jour pour garder tout en main est le meilleur moyen de garantir la sécurité de vos applications à l’avenir.

Les solutions DAST (Dynamic Application Security Testing), qui permettent la détection des vulnérabilités sur applications dynamiques, s’imposent comme une réponse incontournable pour sécuriser les applications web modernes. Contrairement aux méthodes statiques, le DAST analyse les applications en cours d’exécution, offrant ainsi une vision réaliste des vulnérabilités exploitables et des méthodes pour y remédier.

L’avantage de l’approche DAST First

L’approche « DAST-first » permet une centralisation cruciale des efforts de sécurité applicative, offrant plusieurs avantages stratégiques :

- Obtenir une visibilité unifiée : Une plateforme DAST centrale fournit une vue d’ensemble cohérente de l’état de sécurité de toutes les applications, facilitant la priorisation des efforts et la prise de décision.

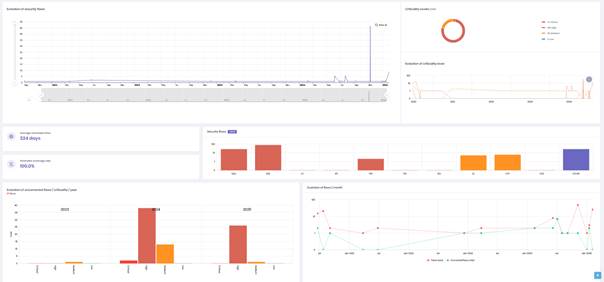

Ex. de la plateforme Vulnerability Operation Center du scanner de vulnérabilités HTTPCS

- Optimiser ses ressources : En centralisant les tests de sécurité, les équipes peuvent éviter la duplication des efforts et optimiser l’utilisation des ressources limitées.

- Standardiser ses processus : L’adoption d’une approche centralisée favorise la standardisation des pratiques de sécurité à travers l’organisation, améliorant ainsi la cohérence et l’efficacité globale des efforts de sécurité.

- Détecter vos vulnérabilités en contexte réel : Le DAST identifie les failles telles qu’elles apparaîtraient face à un attaquant réel, incluant les vulnérabilités liées à la configuration du serveur ou aux interactions entre composants.

- Réduire le nombre de faux positifs identifiés : En vérifiant l’exploitabilité des vulnérabilités, le DAST limite considérablement le nombre de faux positifs, économisant ainsi un temps précieux aux équipes de sécurité.

- Facilité de mise en œuvre : Contrairement au SAST, le DAST ne nécessite pas l’accès au code source, le rendant idéal pour tester des applications tierces ou utilisant des technologies variées. Les solutions DAST ont la capacité à opérer en production.

L’un des atouts majeurs de HTTPCS est sa capacité à réaliser des tests de sécurité sans avoir besoin de connaissances techniques profondes sur le code ou l’architecture de l’application. En tant que scanner de vulnérabilité dynamique, il peut analyser la surface d’attaque de n’importe quelle application web, quel que soit le langage de programmation utilisé. Cette caractéristique leur confère une flexibilité remarquable : ils peuvent être déployés à tout moment, sans nécessiter une planification en amont de la phase de déploiement. Atout considérable dans un monde où la réactivité est souvent la clé de la sécurité.

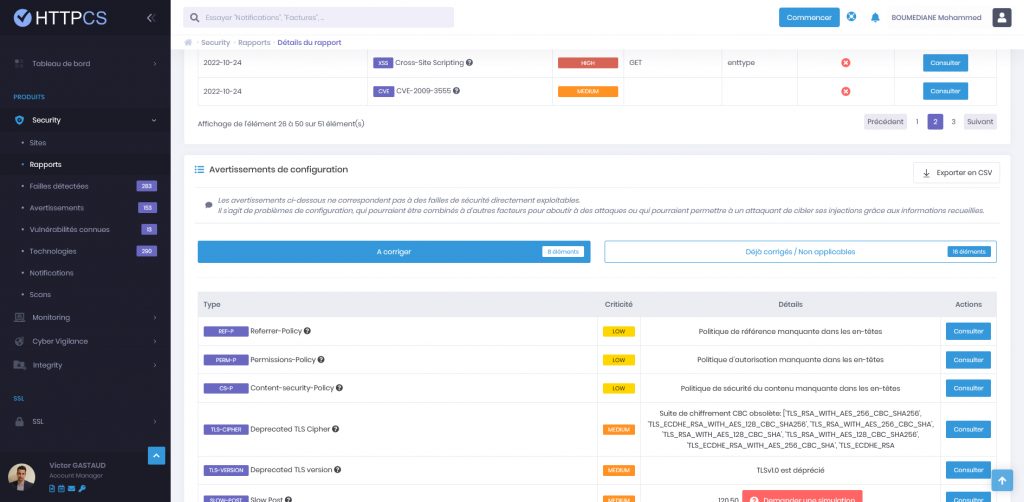

Ex. de détails techniques issus des rapports de scans de vulnérabilités de la plateforme HTTPCS

Le fonctionnement d’un scanner de vulnérabilités dynamique (DAST)

Le DAST opère selon un processus en plusieurs étapes, commençant par le Crawling, où le scanner parcourt l’application web, identifiant toutes les pages, formulaires et points d’entrée accessibles. Ensuite, il procède à une analyse minutieuse des requêtes et réponses, examinant chaque interaction avec l’application pour détecter des anomalies ou des comportements suspects.

Le processus de scan s’articule autour de plusieurs étapes essentielles visant à détecter efficacement les vulnérabilités d’un site web :

Cartographie du site et apprentissage du scanner de vulnérabilités : Le scanner débute par une phase d’exploration qui consiste à identifier et recenser l’ensemble des ressources accessibles sur la plateforme cible. Cette étape repose sur deux approches complémentaires : une détection statique des URLs et ressources via l’analyse du code source, ainsi qu’un crawl dynamique avancé permettant d’explorer les chemins de navigation en temps réel. L’objectif est de maximiser la couverture du scan et d’enrichir continuellement la base d’apprentissage.

N.B. : Optimisation continue grâce au machine learning (technologie HTTPCS) : Pour maximiser la précision et l’efficacité du scan, le bot de crawling intègre des techniques de machine learning lui permettant d’identifier les chemins de navigation les plus pertinents. Cette approche adaptative améliore la couverture du scan et optimise la détection des vulnérabilités en s’ajustant en temps réel aux spécificités de chaque site audité.

Analyse des technologies du site : Une fois la cartographie établie, le scanner procède à l’analyse des technologies utilisées par le site, notamment les frameworks, CMS, bibliothèques, langages de programmation et serveurs d’hébergement. Cette identification précise permet non seulement de repérer d’éventuelles vulnérabilités connues associées aux versions détectées, mais aussi d’adapter les techniques d’attaque en fonction de l’environnement technologique spécifique du site.

Détection et qualification des paramètres exploitables : Le scanner identifie ensuite les points d’entrée potentiellement exploitables, comme les champs de formulaire, les requêtes API, les paramètres d’URL… Il qualifie ces éléments en analysant leur comportement face à différentes charges d’injection, tout en tenant compte du contexte applicatif et des mécanismes de protection en place.

Simulation d’attaques et mise en évidence des vulnérabilités : Une fois les paramètres exploitables identifiés, le scanner exécute une série de tests automatisés visant à simuler des attaques. Ces tests permettent d’évaluer la robustesse des protections mises en place et de détecter d’éventuelles failles exploitables. L’analyse des réponses du serveur permet ensuite de valider la présence d’une vulnérabilité et d’en mesurer la criticité.

L’avantage du DAST est qu’il permet de reproduire les payload d’exploitation réalisée (phase de « trust » de la vulnérabilité) permettant aux utilisateurs de reproduire la vulnérabilité, et de comprendre concrètement les conséquences de celle-ci.

L’intégration seamless du DAST dans les processus DevOps

Une grande partie du développement Web étant désormais réalisée selon des méthodologies agiles dans des pipelines automatisés d’intégration et de livraison continues (CI/CD), les tests de sécurité des applications doivent faire partie de cette chaîne automatisée. Traditionnellement, chaque étape du cycle de vie du développement logiciel (SDLC) nécessitait un ensemble distinct d’outils de test de sécurité, car vous ne pouviez effectuer qu’une analyse statique pendant le développement, une analyse des vulnérabilités en phase d’évaluation et un pentesting en production. Ce n’est plus le cas, car les progrès réalisés au cours de la dernière décennie ont considérablement élargi l’utilité des solutions DAST automatisées dans le SDLC.

Du fait de leur nature, les outils DAST testent de l’extérieur et n’ont pas besoin de savoir ce qui se passe sous le capot. Un DAST efficace permet d’analyser l’ensemble de l’environnement de vos applications Web et sonder chaque point d’attaque potentiel sans connaître ni vous soucier des éléments internes : langages de programmation, architecture de l’application, détails du déploiement, dépendances externes, etc.

Mise en pratique : L’exemple d’HTTPCS

Pour illustrer concrètement l’application de ces principes, prenons l’exemple d’HTTPCS, une solution DAST développée par Ziwit, qui incarne l’approche « DAST-first » :

- Analyse heuristique avancée : HTTPCS utilise des techniques d’intelligence artificielle, notamment le machine learning, pour analyser les schémas d’attaques et catégoriser les vulnérabilités. Grâce à cette approche, il détecte des menaces complexes et contextuelles souvent ignorées par les scanners traditionnels, en identifiant des corrélations et des anomalies dans les interactions web.

- Intégration DevSecOps poussée : Grâce à son API REST et ses plugins pour les principaux outils CI/CD, HTTPCS s’intègre seamlessly dans les environnements de développement modernes, permettant une automatisation poussée des tests de sécurité, et garantissant une détection précoce des vulnérabilités.

- Plateforme centralisée : HTTPCS offre un tableau de bord unifié, donnant une visibilité complète sur l’état de sécurité des applications et services web surveillés, facilitant ainsi la gestion et la priorisation des efforts de sécurité.

- Réduction des faux positifs : Grâce à une validation active des vulnérabilités, le scanner de vulnérabilités HTTPCS réduit drastiquement le nombre de faux positifs. Lorsqu’un problème est détecté, le scanner effectue une exploitation contrôlée en envoyant des payloads d’injection ou de vérification (ex: XSS auto-validé, démonstration d’exfiltration de données, affichage des directory et files exposés,…). Cela permet aux équipes de sécurité de se concentrer sur les vulnérabilités réellement exploitables, optimisant ainsi le temps de remédiation.

- Adaptabilité aux technologies émergentes : HTTPCS est constamment mis à jour pour prendre en charge les dernières technologies web, assurant une protection efficace même face aux environnements applicatifs les plus modernes.

- L’avantage d’un monitoring continu : La puissance de HTTPCS réside dans sa capacité à exécuter des tests fréquents, même sans configuration préalable complexe, si ce n’est la planification temporelle liée aux campagnes de scans. Grâce à une exécution fréquente et une analyse adaptative (ex: scan différentiel après déploiement), il s’adapte aux environnements où les changements de code sont constants. HTTPCS permet d’automatiser des analyses aussi bien complètes que ciblées, garantissant que la sécurité soit maintenue en continu.

Conclusion

À une époque où la sécurité des applications web est plus cruciale que jamais, les scanners DAST se positionnent comme des outils indispensables pour les entreprises devant gérer la sécurité d’un large volume de sites et d’applications, ou celle dont la / les applications sont sources principales de valeur (ex : éditeurs de logiciels).

En fournissant une solution robuste, rapide et adaptable, HTTPCS permet aux équipes de sécurité de rester en avance sur les menaces en constante évolution.

L’adoption d’une approche « DAST-first », exemplifiée par des solutions comme HTTPCS, représente bien plus qu’un simple choix technologique. C’est un changement de paradigme dans la manière d’aborder la sécurité des applications web, passant d’une posture réactive à une approche proactive et intégrée.

En centralisant les efforts de sécurité autour d’une plateforme DAST robuste, les organisations peuvent non seulement améliorer significativement leur posture de sécurité, mais aussi optimiser leurs ressources et accélérer leurs cycles de développement. Face à des environnements applicatifs plus complexes et des menaces en évolution, le DAST s’impose comme une des solutions la plus adaptée pour garantir une protection efficace et durable du périmètre web exposé.

L’avenir de la sécurité applicative réside dans cette capacité à allier flexibilité, efficacité et intégration. Les organisations qui sauront embrasser cette approche se doteront d’un avantage compétitif crucial, la maîtrise de la sécurité applicative devenant un facteur différenciant majeur, et l’approche « DAST-first » en est la clé de voûte.

Merci pour cet article.

Il est clair que tester les applications en cours d’exécution aide à identifier des vulnérabilités que d’autres méthodes pourraient manquer.

Cependant, avec la complexité croissante des environnements web, comment les équipes peuvent-elles intégrer efficacement le DAST dans leur flux de travail sans alourdir leurs processus existants ?