Zero Trust – Qu’est-ce que c’est ?

L’approche Zero Trust, ou approche confiance zéro, est une stratégie de cybersécurité qui vise à sécuriser les organisations en éliminant la confiance implicite et en validant en permanence chaque étape d’une interaction numérique.

L’approche Zero Trust, ou approche confiance zéro, est une stratégie de cybersécurité qui vise à sécuriser les organisations en éliminant la confiance implicite et en validant en permanence chaque étape d’une interaction numérique.

Ce modèle repose sur le principe fondamental qu’aucun utilisateur, appareil ou application ne doit se voir accorder une confiance intrinsèque, même s’il se trouve à l’intérieur du périmètre du réseau.

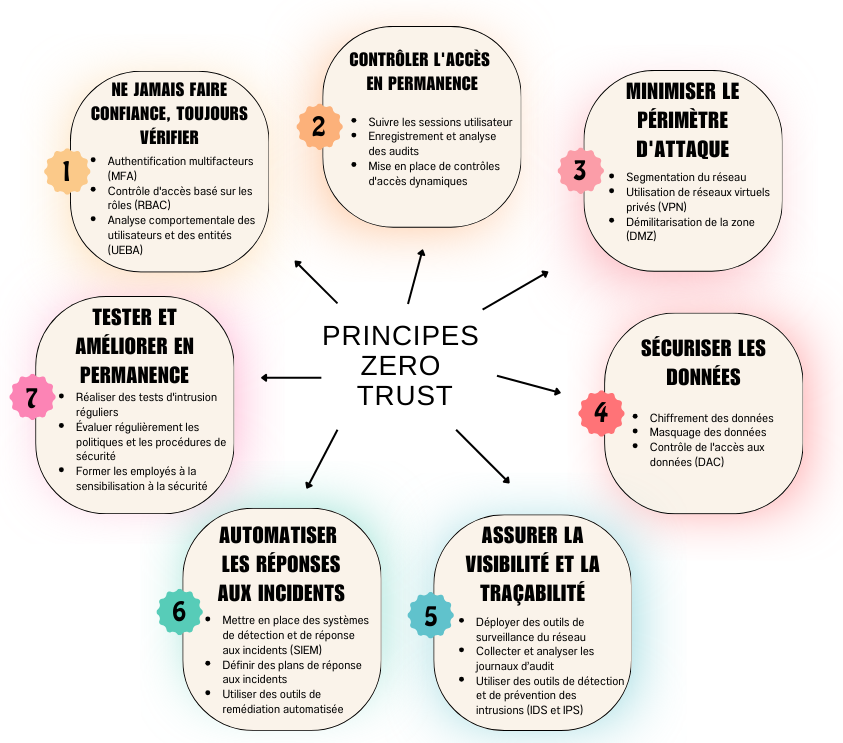

Quels sont les principes de l’approche Zero Trust ?

L’approche Zero Trust se base sur plusieurs principes qui sont :

- Ne jamais faire confiance, toujours vérifier.

- Contrôler l’accès en permanence.

- Minimiser le périmètre d’attaque.

- Sécuriser les données.

- Assurer la visibilité et la traçabilité.

- Automatiser les réponses aux incidents.

- Tester et améliorer en permanence.

1. Ne jamais faire confiance, toujours vérifier

- Authentification multifacteurs (MFA) : Allez au-delà des mots de passe en exigeant des facteurs d’authentification supplémentaires, tels que des empreintes digitales, des codes de sécurité envoyés par SMS ou des applications d’authentification.

- Contrôle d’accès basé sur les rôles (RBAC) : Limitez l’accès aux ressources en fonction du rôle de chaque utilisateur au sein de l’organisation.

- Analyse comportementale des utilisateurs et des entités (UEBA) : Surveillez les activités des utilisateurs et des appareils pour détecter les comportements anormaux qui pourraient indiquer une menace.

2. Contrôler l’accès en permanence

- Suivre les sessions utilisateur : Surveillez l’activité des utilisateurs en temps réel et déconnectez-les automatiquement après une période d’inactivité.

- Enregistrement et analyse des audits : Enregistrez toutes les actions des utilisateurs et des systèmes afin de pouvoir les examiner en cas d’incident.

- Mise en place de contrôles d’accès dynamiques : Ajustez les autorisations d’accès en fonction du contexte, comme l’heure de la journée, la localisation de l’utilisateur ou le type d’appareil utilisé.

3. Minimiser le périmètre d’attaque

- Segmentation du réseau : Divisez votre réseau en segments plus petits et appliquez des contrôles de sécurité distincts à chaque segment.

- Utilisation de réseaux virtuels privés (VPN) : Sécurisez les connexions à distance en créant des tunnels VPN cryptés.

- Démilitarisation de la zone (DMZ) : Placez les ressources critiques dans une zone réseau distincte pour les isoler du reste du réseau.

4. Sécuriser les données

- Chiffrement des données : Chiffrez les données sensibles à la fois au repos et en transit.

- Masquage des données : Masquez les informations sensibles dans les données, telles que les numéros de carte de crédit ou les adresses personnelles.

- Contrôle de l’accès aux données (DAC) : Limitez l’accès aux données aux utilisateurs et aux applications qui en ont besoin.

5. Assurer la visibilité et la traçabilité

- Déployer des outils de surveillance du réseau : Surveillez le trafic réseau pour détecter les activités suspectes.

- Collecter et analyser les journaux d’audit : Conservez des registres détaillés de toutes les activités des utilisateurs et des systèmes.

- Utiliser des outils de détection des intrusions (IDS) et de prévention des intrusions (IPS) : Identifiez et bloquez les tentatives d’intrusion malveillantes.

6. Automatiser les réponses aux incidents

- Mettre en place des systèmes de détection et de réponse aux incidents (SIEM) : Automatisez la collecte et l’analyse des données d’incident pour une réponse plus rapide.

- Définir des plans de réponse aux incidents : Définissez des procédures claires pour répondre aux différents types d’incidents de sécurité.

- Utiliser des outils de remédiation automatisée : Automatisez les tâches de remédiation, telles que la réinitialisation des mots de passe ou la mise à jour des logiciels.

7. Tester et améliorer en permanence

- Réaliser des tests d’intrusion réguliers : Simulez des cyberattaques pour identifier les failles de sécurité.

- Évaluer régulièrement les politiques et les procédures de sécurité : Assurez-vous qu’elles sont toujours à jour et efficaces.

- Former les employés à la sensibilisation à la sécurité : Aidez les employés à identifier et à signaler les menaces potentielles.

Comment mettre en œuvre une approche Zero Trust ?

Face à la prolifération des cybermenaces sophistiquées, les entreprises de toutes tailles s’empressent d’adopter une approche de sécurité Zero Trust. Ce modèle de sécurité abandonne le concept périmétrique traditionnel et considère que chaque accès aux ressources doit être vérifié et authentifié en permanence.

Si vous vous lancez dans cette démarche cruciale, ce guide complet vous accompagnera pas à pas.

1. Établir une stratégie Zero Trust sur mesure

Plongez dans votre contexte organisationnel spécifique pour définir une stratégie Zero Trust adaptée. Cela implique de :

- Cartographier vos actifs sensibles : identifiez toutes les données et les systèmes critiques qui doivent être protégés.

- Identifier les utilisateurs et leurs besoins d’accès : analysez qui a besoin d’accéder à quelles ressources et à quel moment.

- Évaluer les risques potentiels : comprenez les menaces auxquelles vous êtes confrontés et les vecteurs d’attaque possibles.

2. Maîtriser les piliers fondamentaux du Zero Trust

Le principe fondateur du Zero Trust est « ne jamais faire confiance implicitement, toujours vérifier ». Traduisez ce principe en actions concrètes :

- Authentification robuste : allez au-delà des mots de passe traditionnels et adoptez des solutions MFA (multi-facteur) basées sur des jetons, des biometrics ou des technologies comportementales.

- Autorisation granulaire : appliquez le principe du moindre privilège (PoLP) en accordant aux utilisateurs uniquement les accès nécessaires à l’accomplissement de leurs tâches.

- Segmentation réseau : divisez votre réseau en zones plus petites et contrôlables pour limiter la propagation des intrusions.

- Visibilité et contrôle permanents : surveillez en temps réel les accès, les activités et les modifications de configuration pour détecter les comportements suspects.

3. Mettre en œuvre le Zero Trust avec des exemples concrets

Illustrons ces principes par des cas pratiques :

Scénario 1 : Accès à une application cloud

Un employé accède à une application cloud contenant des données sensibles. Dans une approche Zero Trust :

- Authentification : il s’authentifie via son mot de passe et un code supplémentaire envoyé à son smartphone.

- Autorisation : il n’a accès qu’aux données et fonctionnalités nécessaires à son travail, et non à l’ensemble du système.

- Surveillance : son activité est surveillée pour détecter tout comportement suspect. En cas d’anomalie, son accès est suspendu.

Scénario 2 : Accès au réseau interne depuis un appareil personnel (BYOD)

Un employé utilise son appareil personnel pour accéder au réseau interne de l’entreprise. Le Zero Trust permet :

- Authentification : l’appareil est authentifié et vérifié pour s’assurer qu’il respecte les politiques de sécurité.

- Accès contrôlé : l’accès de l’appareil est limité aux ressources autorisées, et les données sensibles ne sont pas téléchargées sur l’appareil.

- Protection contre les malwares : l’appareil est analysé pour détecter les malwares et autres menaces avant l’accès au réseau.

4. Déploiement progressif et adaptation continue

Le Zero Trust est un processus itératif :

- Commencez par les domaines critiques : identifiez les zones les plus sensibles et concentrez vos efforts sur leur sécurisation.

- Étendez progressivement : déployez le Zero Trust sur le reste de votre organisation à mesure que vous gagnez en expérience et en ressources.

- Adaptez-vous en permanence : restez informé des nouvelles menaces et des vulnérabilités, et ajustez votre stratégie en conséquence.

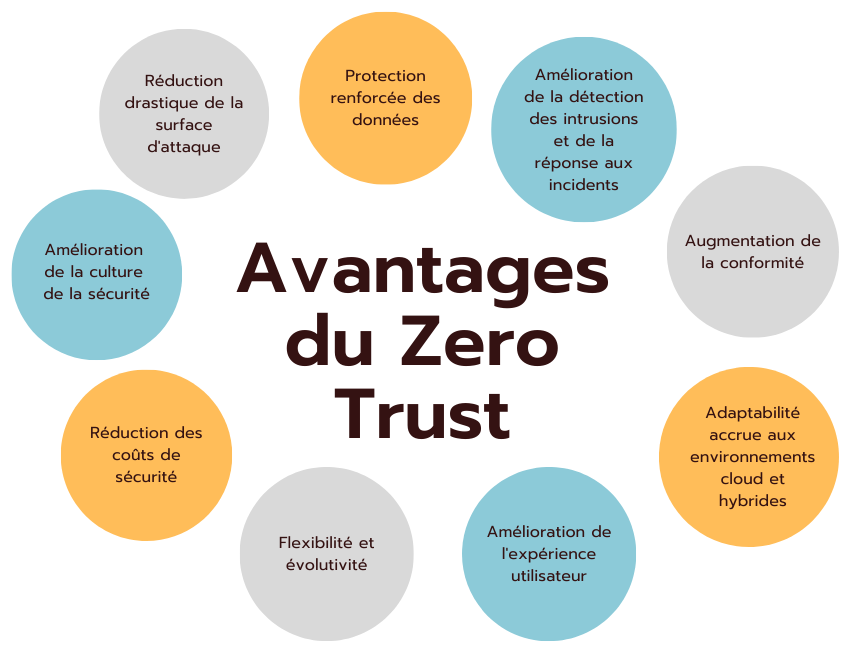

Quels sont les avantages de l’approche Zero Trust ?

L’adoption d’une approche Zero Trust pour la sécurité des réseaux offre une multitude d’avantages considérables aux organisations, leur permettant de mieux se prémunir contre les cybermenaces sophistiquées et d’améliorer leur posture de sécurité globale.

Réduction drastique de la surface d’attaque

Le modèle Zero Trust élimine le concept périmétrique traditionnel, où la confiance est accordée par défaut aux utilisateurs et appareils au sein d’un réseau défini. En lieu et place, il instaure une posture de « méfiance par défaut », où chaque accès aux ressources est rigoureusement évalué et authentifié en permanence.

Cette approche anéantit la notion de zones de confiance statiques, réduisant ainsi considérablement la surface d’attaque exploitable par les cybercriminels. Un attaquant ayant réussi à pénétrer le réseau ne peut plus se déplacer librement et accéder à des données sensibles, limitant les dommages potentiels.

Protection renforcée des données

La protection des données critiques est au cœur de la philosophie Zero Trust. En effet, ce modèle met en place des contrôles granulaires pour garantir que seuls les utilisateurs et appareils autorisés peuvent accéder aux données sensibles.

L’authentification multifacteur (MFA) joue un rôle crucial en ajoutant des couches de sécurité supplémentaires au processus de connexion. De plus, le contrôle d’accès basé sur les rôles (RBAC) permet de limiter l’accès aux données en fonction des besoins professionnels de chaque utilisateur. Enfin, le chiffrement des données, tant au repos qu’en transit, garantit la confidentialité des informations sensibles même en cas de compromission.

Amélioration de la détection des intrusions et de la réponse aux incidents

Le Zero Trust favorise une surveillance continue des activités des utilisateurs et des appareils au sein du réseau. Cette surveillance granulaire permet de détecter rapidement les comportements déviants ou malveillants, tels que des accès non autorisés à des données sensibles ou des tentatives d’exfiltration de données.

La mise en place de solutions de détection et de réponse aux incidents (SIEM) permet d’automatiser l’analyse des journaux d’activité et d’alerter les équipes de sécurité en cas d’anomalies suspectes. Cette approche proactive permet de limiter l’impact des cyberattaques et d’accélérer les temps de réponse.

Augmentation de la conformité

Le respect des réglementations en matière de protection des données, telles que le RGPD et le CCPA, est devenu une nécessité pour les organisations. Le Zero Trust offre un cadre robuste pour répondre à ces exigences en garantissant la protection des données sensibles et en gérant efficacement les accès aux ressources.

La documentation granulaire des accès et des activités des utilisateurs, ainsi que la mise en place de contrôles d’accès stricts, facilitent les audits de conformité et démontrent l’engagement de l’organisation envers la protection des données.

Adaptabilité accrue aux environnements cloud et hybrides

Dans les environnements cloud et hybrides où les ressources et les utilisateurs sont dispersés sur plusieurs sites et plateformes, la gestion de la sécurité devient plus complexe. Le Zero Trust s’avère particulièrement adapté à ces environnements dynamiques grâce à son approche centrée sur l’identité et la vérification en continu.

Chaque accès aux ressources, qu’il s’agisse d’une application cloud, d’un serveur sur site ou d’un appareil mobile, est évalué en fonction de l’identité de l’utilisateur, de son appareil et des autorisations associées. Cette approche flexible garantit une sécurité cohérente, peu importe l’emplacement des ressources ou des utilisateurs.

Amélioration de l’expérience utilisateur

Contrairement aux approches de sécurité traditionnelles basées sur les périmètres, le Zero Trust peut offrir une expérience utilisateur plus fluide et plus transparente. En effet, les utilisateurs autorisés peuvent accéder aux ressources dont ils ont besoin sans être confrontés à des frictions inutiles, telles que des invites de connexion répétées ou des restrictions d’accès arbitraires.

Le système d’authentification centralisé et les politiques d’accès basées sur les rôles permettent aux utilisateurs de se connecter de manière transparente à partir de n’importe quel appareil autorisé, sans compromettre la sécurité.

Flexibilité et évolutivité

Le modèle Zero Trust offre une architecture flexible et évolutive qui peut s’adapter aux besoins changeants d’une organisation. De nouvelles ressources, telles que des applications cloud ou des appareils IoT, peuvent être facilement intégrées à l’environnement Zero Trust sans compromettre la sécurité globale.

Réduction des coûts de sécurité

En consolidant les outils de sécurité et en rationalisant les processus de gestion des accès, le Zero Trust peut contribuer à réduire les coûts opérationnels liés à la sécurité. De plus, la prévention proactive des cyberattaques peut entraîner des économies considérables en termes de coûts de récupération et de réparation.

Amélioration de la culture de la sécurité

Le Zero Trust encourage une culture de la sécurité au sein de l’organisation en sensibilisant les employés aux risques cybernétiques et en les responsabilisant dans la protection des données. Des formations régulières et des programmes de sensibilisation à la sécurité peuvent encore renforcer cette culture.

Malgré ses nombreux avantages, la mise en œuvre d’une approche Zero Trust nécessite une planification et une réflexion approfondies. Il est important de définir clairement les objectifs de sécurité, d’identifier les ressources critiques et de mettre en place les technologies et processus appropriés.

Cependant, pour les organisations qui cherchent à améliorer leur posture de sécurité face à l’évolution des menaces cybernétiques, le Zero Trust offre une approche efficace et robuste pour protéger leurs données et leurs systèmes.

Quels sont les inconvénients de zéro trust?