Cloud Squatting

Le Cloud Squatting est une cyberattaque qui tire profit des failles de sécurité dans le cloud computing. Les cybercriminels ciblent des ressources cloud inactives délaissées.

Le Cloud Squatting est une cyberattaque qui tire profit des failles de sécurité dans l’environnement du cloud computing. Son analogie la plus courante est le « squatting » immobilier, où des individus occupent illégalement des propriétés vacantes.

Qu’est-ce que le Cloud Squatting ?

Dans le Cloud Squatting, les cybercriminels ciblent des ressources cloud inactives délaissées par des organisations.

Ces ressources oubliées peuvent être une mine d’or pour les pirates informatiques car elles restent souvent actives même si elles ne sont plus utilisées, créant ainsi des points d’entrée vulnérables.

Comment se déroule le Cloud Squatting ?

Le déroulement du Cloud Squatting se fait en plusieurs étapes clés qui exploitent les failles de sécurité du cloud. Voici comment cela se déroule, en exposant les risques et les conséquences :

1. Libération inattentive de ressources dans le cloud

Une organisation utilise un service de cloud computing et alloue des ressources comme du stockage, des bases de données ou des sous-domaines. Au fil du temps, ces ressources deviennent obsolètes ou ne sont plus nécessaires.

Cependant, la suppression de ces ressources se fait parfois sans une attention suffisante à la configuration associée.

Par exemple, l’équipe informatique supprime simplement le stockage cloud, mais oublie de nettoyer les enregistrements DNS (Domain Name System) qui pointaient vers ce stockage.

2. Persistance des enregistrements « orphelins »

C’est à ce moment que les choses deviennent critiques. Supprimer les ressources cloud ne supprime pas forcément les enregistrements qui y étaient associés.

Ces enregistrements « orphelins » flottent dans le cloud, toujours actifs et prêts à être exploités. Ils peuvent inclure des noms de domaine, des points d’entrée vers des bases de données ou des applications cloud.

Ces enregistrements orphelins sont comme des portes dérobées laissées ouvertes dans le système, attendant qu’un acteur malveillant les découvre.

3. Attaquants à l’affût et techniques d’exploration

Des individus malveillants recherchent activement ces enregistrements oubliés. Ils peuvent utiliser des outils automatisés pour scanner le cloud à la vitesse de l’éclair, à la recherche de points d’entrée vulnérables.

Ces outils fonctionnent un peu comme des robots fouillant les décombres d’un chantier de construction, à la recherche de matériaux oubliés mais exploitables.

4. Exploitation malveillante aux conséquences graves

Une fois qu’un attaquant trouve un enregistrement orphelin, il peut en abuser de plusieurs manières, causant des dommages potentiellement graves :

Phishing ciblé

L’attaquant peut usurper l’identité d’un service légitime en utilisant le sous-domaine orphelin pour créer un site Web frauduleux. Ce site aura l’air authentique et trompera les utilisateurs pour qu’ils saisissent des informations confidentielles telles que les identifiants de connexion ou les informations de carte de crédit.

Imaginez un enregistrement orphelin lié à un service de gestion de finances en ligne. Un attaquant pourrait créer un site Web factice qui ressemble exactement au site légitime, et inciter les utilisateurs à s’y connecter et à saisir leurs identifiants bancaires.

Diffusion de logiciels malveillants

L’enregistrement orphelin pourrait être utilisé pour héberger des logiciels malveillants. Si un utilisateur accède involontairement à ce genre de site Web piégé, son appareil pourrait être infecté par des logiciels malveillants conçus pour voler des données, espionner l’activité de l’utilisateur, ou prendre le contrôle de son appareil à distance.

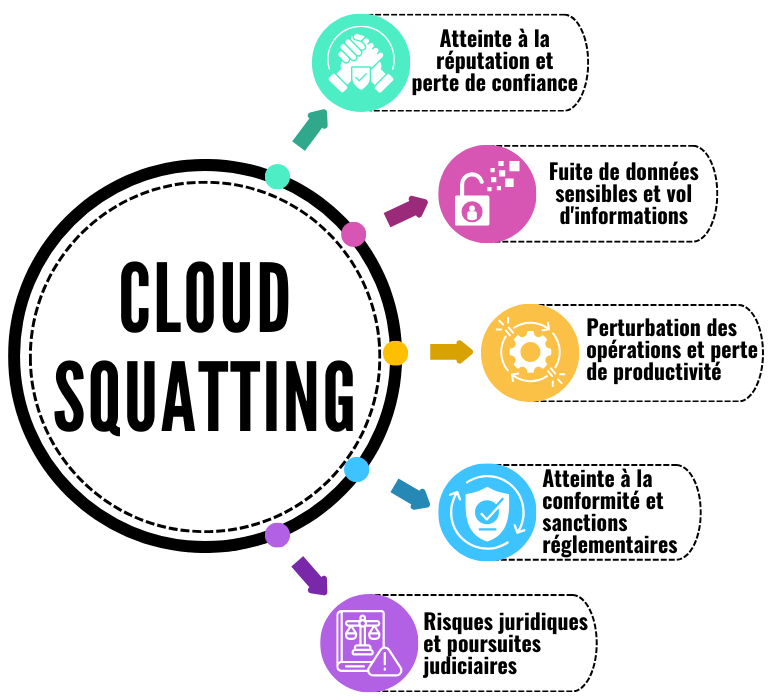

Quelles sont les conséquences du Cloud Squatting ?

Les conséquences du Cloud Squatting peuvent être graves pour les individus et les organisations. Voici quelques-unes des principales conséquences :

Atteinte à la réputation et perte de confiance

Lorsqu’un site Web frauduleux usurpant l’identité d’une marque légitime est créé à l’aide d’un sous-domaine orphelin, les utilisateurs qui tombent dans le piège peuvent fournir leurs informations confidentielles, telles que les identifiants de connexion ou les informations de carte de crédit. Les conséquences sont des pertes financières importantes et une atteinte à la réputation de la marque légitime.

Fuite de données sensibles et vol d’informations

Les attaquants peuvent exploiter les ressources cloud squattées pour héberger des logiciels malveillants qui peuvent infecter les appareils des utilisateurs et voler des données sensibles, telles que des informations personnelles, des données financières ou des secrets commerciaux. Cela peut entraîner des pertes financières importantes, des atteintes à la confidentialité et des dommages à la réputation.

Perturbation des opérations et perte de productivité

Les attaques de phishing et les malwares diffusés par le biais du Cloud Squatting peuvent perturber les opérations d’une organisation, entraînant des temps d’arrêt, des pertes de productivité et des coûts supplémentaires liés à la réparation des systèmes et à la gestion des conséquences de l’attaque.

Atteinte à la conformité et sanctions réglementaires

Le Cloud Squatting peut entraîner des violations des réglementations sur la protection des données, telles que le RGPD, si les données des utilisateurs sont compromises. La compromission des données peut engendrer des amendes importantes, des atteintes à la réputation et des dommages à la confiance des clients.

Risques juridiques et poursuites judiciaires

Les organisations victimes de Cloud Squatting peuvent être poursuivies en justice par des clients dont les données ont été compromises ou qui ont subi des pertes financières en raison d’une attaque. Cela peut entraîner des coûts juridiques importants et une responsabilité civile.

Comment se protéger du Cloud Squatting ?

En adoptant une approche proactive et en mettant en place des mesures de protection robustes, vous pouvez minimiser considérablement vos risques et protéger votre place dans le cyberespace.

1. Hygiène du cloud

Nettoyez sans relâche

Éliminez régulièrement les ressources cloud obsolètes, telles que le stockage inutilisé, les bases de données inactives ou les sous-domaines oubliés. Ne laissez pas ces vestiges numériques s’accumuler et devenir des cibles pour les attaquants.

Configuration méticuleuse

Lorsque vous supprimez des ressources, ne vous contentez pas d’une simple suppression. Veillez à nettoyer également les configurations associées, en particulier les enregistrements DNS qui pourraient encore pointer vers les ressources disparues. Ces « orphelins » numériques sont des trésors cachés pour les squatteurs malveillants.

Surveillance vigilante

Gardez un œil attentif sur vos ressources cloud, à la recherche d’activités suspectes ou d’anomalies. De nombreux fournisseurs de cloud proposent des outils de surveillance précieux pour vous y aider.

2. Services de sécurité cloud

Solutions de sécurité

Déployez des solutions de sécurité cloud dédiées pour détecter et bloquer les intrusions malveillantes dans vos ressources cloud. Ces sentinelles numériques constituent une première ligne de défense essentielle.

Surveillance de la réputation

Protégez votre image en utilisant des services de surveillance du Web qui traquent les sites Web frauduleux se faisant passer pour votre organisation. Une détection précoce peut limiter les dégâts et sauver votre réputation.

3. Sensibilisation et responsabilisation des utilisateurs

Formation à la sécurité

Éduquez et sensibilisez vos employés aux dangers du Cloud Squatting et aux bonnes pratiques de sécurité en ligne. Donnez-leur les armes pour identifier les tentatives de phishing et protéger les informations sensibles.

Procédures de signalement claires

Établissez des procédures claires et accessibles pour que les employés puissent signaler toute activité suspecte rencontrée lors de l’utilisation des ressources cloud. Cela permet une réponse rapide et efficace aux incidents potentiels.

4. Gestion des identités et des accès (IAM)

Principe du moindre privilège

Accordez aux utilisateurs uniquement les accès nécessaires à l’accomplissement de leurs tâches. Ne laissez pas les privilèges excessifs créer des failles de sécurité exploitables.

Authentification forte

Exigez une authentification forte, comme la double authentification (2FA), pour tous les accès au cloud. Ajoutez une couche de sécurité supplémentaire pour repousser les intrus.

Vérifications d’accès régulières

Passez en revue et révoquez régulièrement les accès utilisateurs. Assurez-vous que seuls les utilisateurs autorisés et actifs ont accès à vos ressources cloud.

5. Plan de réponse aux incidents

Planification proactive

Élaborez un plan d’intervention clair et détaillé pour faire face aux incidents de Cloud Squatting. Définissez les rôles, les responsabilités et les procédures à suivre en cas d’attaque.

Communication transparente

En cas d’incident, assurez une communication claire et transparente avec toutes les parties prenantes concernées. Cela permet une gestion coordonnée et une atténuation rapide des dommages.

Tests et mises à jour réguliers

Testez et mettez à jour votre plan d’intervention régulièrement pour vous assurer qu’il reste efficace face aux menaces en constante évolution.