Cyber Threat Intelligence – CTI

Dans le paysage numérique actuel, en constante évolution, les organisations sont confrontées à un éventail croissant de cybermenaces sophistiquées. Face à ce péril grandissant, le Cyber Threat Intelligence (CTI), ou renseignement sur les menaces cybernétiques, s’impose comme un outil indispensable pour la protection des systèmes d’information et des données sensibles.

Dans le paysage numérique actuel, en constante évolution, les organisations sont confrontées à un éventail croissant de cybermenaces sophistiquées. Face à ce péril grandissant, le Cyber Threat Intelligence (CTI), ou renseignement sur les menaces cybernétiques, s’impose comme un outil indispensable pour la protection des systèmes d’information et des données sensibles.

Quels sont les objectifs du Cyber Threat Intelligence ?

1. Comprendre et anticiper les menaces

Cartographie des acteurs malveillants

La cartographie des acteurs malveillants consiste à dresser un profil des groupes de pirates informatiques, des individus malveillants et des organisations criminelles, en analysant leurs motivations, leurs cibles, leurs outils et leurs techniques.

Cela permet de comprendre le modus operandi des différents acteurs et d’anticiper leurs actions.

Surveillance des menaces émergentes

La surveillance des menaces émergentes réside dans le fait de suivre les forums clandestins, les réseaux sociaux et les autres sources de renseignements pour identifier les nouvelles vulnérabilités, les logiciels malveillants et les techniques d’attaque.

L’objectif final est de permettre aux organisations de se préparer aux menaces avant qu’elles ne soient largement exploitées.

Analyse des tendances des cyberattaques

Il s’agit d’examiner les données historiques des cyberattaques pour identifier les tendances, telles que les :

- Secteurs les plus ciblés,

- Types d’attaques les plus courants,

- Vecteurs d’attaque les plus utilisés.

Le but est de prioriser les efforts de défense des organisations et d’allouer leurs ressources de manière plus efficace.

2. Améliorer la détection des intrusions et la réponse aux incidents

Identification des indicateurs de compromission (IOC)

L’identification des indicateurs de compromission permet de collecter des artefacts spécifiques, tels que des adresses IP malveillantes, des hachages de fichiers malveillants et des URL de phishing, qui indiquent qu’une intrusion a eu lieu ou est en cours.

Les IOC peuvent être utilisés pour configurer les systèmes de sécurité afin de détecter et de bloquer les attaques.

Enrichissement des systèmes de sécurité avec des informations sur les menaces

Il s’agit d’intégrer les informations CTI dans les systèmes de sécurité, tels que les :

- Pares-feux,

- Systèmes de détection d’intrusion (IDS),

- Systèmes de prévention d’intrusion (IPS).

L’intégration des informations CTI dans les systèmes de sécurité permet de mieux comprendre le contexte des attaques et de prendre des décisions plus précises.

Automatisation de la réponse aux incidents

L’automatisation de la réponse aux incidents consiste en la mise en place de processus automatisés pour répondre aux incidents de cybersécurité, tels que la :

- Mise en quarantaine des systèmes infectés,

- Fermeture des comptes compromis,

- Notification des autorités.

Cette automatisation permet de réduire le temps de réponse et de limiter les dommages causés par une cyberattaque.

3. Prioriser les efforts de sécurité et prendre des décisions éclairées

Évaluation du risque cybernétique

Il s’agit d’analyser les actifs d’une organisation, ses vulnérabilités et ses menaces potentielles pour déterminer son niveau de risque cybernétique global.

Cela permet de prioriser les mesures de sécurité et de s’assurer que les ressources sont allouées aux domaines les plus critiques.

Mesure de l’efficacité des contrôles de sécurité

Il est essentiel de tester et d’évaluer régulièrement les contrôles de sécurité d’une organisation pour s’assurer qu’ils sont efficaces contre les menaces actuelles.

Et cela dans le but d’identifier les failles de sécurité et de prendre des mesures correctives.

Allocation des ressources de sécurité

Allouer les ressources de sécurité aux différents projets et initiatives en fonction du niveau de risque et de la valeur des actifs protégés permet de maximiser le retour sur investissement des investissements en sécurité.

4. Soutenir la continuité d’activité et la résilience

Développement de plans de réponse aux incidents

Des plans documentés décrivant les étapes à suivre en cas de cyberattaque (communication, restauration des systèmes, reprise d’activité) permettent aux organisations de réagir rapidement et efficacement.

Mise en place de mesures de protection des données

Mettre en place des contrôles de sécurité est utile pour protéger les données sensibles contre les fuites de données et les cyberattaques, tels que le chiffrement, le contrôle d’accès et la gestion des identités et des accès (IAM), et ainsi minimiser l’impact d’une violation de données.

Tests de résilience cybernétique

Les exercices de simulation d’incident cyber constituent un outil précieux pour renforcer la posture de cybersécurité d’une organisation et accroître sa résilience face aux menaces en constante évolution.

En adoptant une approche proactive et en tirant des leçons des exercices, les organisations peuvent minimiser l’impact potentiel des cyberattaques et protéger leurs actifs critiques.

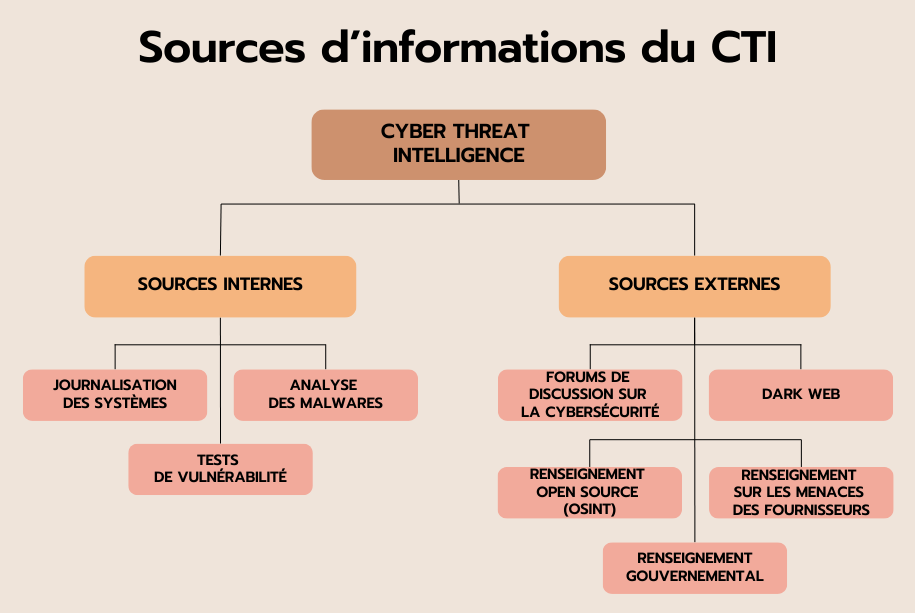

Quelles sont les sources d’informations du CTI ?

Le renseignement sur les menaces cybernétiques (CTI) est crucial pour les organisations de toutes tailles afin de se prémunir contre les attaques sophistiquées et en constante évolution.

En collectant et en analysant des informations provenant de diverses sources, les entreprises peuvent mieux comprendre les menaces potentielles, mettre en place des défenses appropriées et réagir rapidement aux incidents.

Les sources d’informations CTI peuvent être classées en deux grandes catégories :

1. Sources internes

Journalisation des systèmes

Les journaux des systèmes d’information, des pares-feux, des IDS/IPS et des autres dispositifs de sécurité fournissent des informations détaillées sur les activités du réseau et des utilisateurs, permettant de détecter les comportements suspects et les intrusions potentielles.

Analyse des malwares

L’examen des logiciels malveillants capturés lors d’incidents ou obtenus à des fins d’analyse révèle de nouvelles techniques d’attaque, des indicateurs de compromission (IoC) précieux, des informations sur les acteurs de la menace et leurs motivations.

Tests de vulnérabilité

Des analyses régulières des systèmes et des applications permettent d’identifier les failles de sécurité avant qu’elles ne soient exploitées par les attaquants, permettant une priorisation des efforts de remédiation et une réduction du risque d’attaque.

2. Sources externes

Renseignement open source (OSINT)

L’OSINT tire parti des informations accessibles publiquement sur Internet, telles que les réseaux sociaux, les forums en ligne, les référentiels de logiciels malveillants, les rapports de recherche et les bases de données spécialisées, pour identifier les menaces émergentes, les vulnérabilités connues et les activités des acteurs malveillants.

Renseignement sur les menaces des fournisseurs

Les fournisseurs de solutions de sécurité partagent souvent des informations sur les menaces qu’ils observent dans leurs réseaux et auprès de leurs clients, offrant une perspective globale sur les tendances et les campagnes malveillantes en cours.

Renseignement gouvernemental

Les agences gouvernementales et les organisations internationales collectent et partagent des informations de renseignement cruciales sur les menaces cybernétiques de haut niveau, les activités des États-nations et les cyberattaques ciblées.

Forums de discussion sur la cybersécurité

Les forums et communautés en ligne dédiés à la cybersécurité permettent aux chercheurs, aux professionnels et aux passionnés de partager des connaissances, des analyses et des découvertes concernant les menaces récentes, les vulnérabilités et les techniques de défense.

Dark Web

Le dark web, bien que recelant des activités illégales, peut aussi contenir des informations précieuses sur les menaces, telles que la vente de logiciels malveillants, de données volées et d’outils de piratage, offrant un aperçu des outils et tactiques des cybercriminels.

Comment s’intègre le Cyber Threat Intelligence dans les opérations de sécurité ?

Protection contre les menaces connues et émergentes

L’un des principaux avantages de l’intégration du CTI réside dans son aptitude à alimenter directement les systèmes de sécurité critiques, tels que les pares-feux, les systèmes de détection d’intrusion (IDS) et les systèmes de prévention d’intrusion (IPS). Cette intégration permet d’obtenir plusieurs améliorations majeures :

- Amélioration de la détection des menaces : Les systèmes de sécurité sont dotés d’informations plus complètes sur les menaces connues, y compris les indicateurs de compromission (IOC) et les tactiques, techniques et procédures (TTP) des acteurs malveillants. Cela leur permet d’identifier et de bloquer plus efficacement les attaques, même celles sophistiquées et inédites.

- Réduction du faux positif : L’utilisation du CTI permet aux systèmes de sécurité de différencier plus précisément les menaces réelles des activités légitimes, réduisant ainsi le nombre d’alertes non pertinentes et le gaspillage de ressources précieuses pour les analystes de sécurité.

- Priorisation des incidents critiques : En fournissant des informations contextuelles sur les menaces, le CTI permet aux équipes de réponse aux incidents de hiérarchiser rapidement les incidents en fonction de leur gravité et du risque réel pour l’organisation. Cela garantit que les incidents les plus critiques reçoivent l’attention et les ressources nécessaires en priorité, limitant ainsi l’impact global des cyberattaques.

Amélioration de la prise de décision et de la sensibilisation

Le CTI ne se limite pas à la protection technique des systèmes. Il joue également un rôle crucial dans la sensibilisation et la responsabilisation des acteurs clés au sein de l’organisation :

- Information éclairée des décisions stratégiques : Les dirigeants et les responsables de la sécurité peuvent fonder leurs décisions sur des données concrètes et des analyses approfondies des menaces actuelles, permettant une allocation plus efficace des ressources et une meilleure gestion des risques.

- Sensibilisation accrue des employés : La diffusion d’informations CTI pertinentes et adaptées auprès des employés renforce leur vigilance face aux menaces en ligne courantes, telles que le phishing, les malwares et les attaques par ingénierie sociale. Cela réduit la probabilité d’erreurs humaines qui pourraient compromettre la sécurité de l’organisation.

Collaboration et partage d’informations

Le CTI n’est pas seulement un outil individuel pour chaque organisation. Il est également plus efficace lorsqu’il est partagé et utilisé de manière collaborative :

- Partage de connaissances sur les menaces : Les organisations peuvent collaborer à la collecte et au partage d’informations sur les menaces émergentes, les vulnérabilités critiques et les campagnes malveillantes en cours. Cela permet à tous les acteurs de bénéficier d’une vue globale du paysage des cybermenaces et de mettre en place des contre-mesures collectives.

- Lutte contre les cyberattaques à grande échelle : Le partage d’informations sur les attaques en cours permet aux organisations de s’alerter mutuellement et de prendre des mesures préventives pour limiter la propagation des malwares ou des intrusions.

- Amélioration de la recherche sur les cybermenaces : La collaboration entre les organisations et les chercheurs en sécurité peut accélérer la découverte de nouvelles menaces et le développement de solutions de protection.

Quels sont les avantages du CTI ?

Les avantages du CTI sont nombreux et peuvent s’appliquer à tous types d’organisations, quelle que soit leur taille ou leur secteur d’activité.

1. Prévention des attaques

Le CTI permet d’identifier :

- Les menaces potentielles avant qu’elles ne frappent, ce qui donne aux organisations le temps de mettre en place des contre-mesures et de se protéger.

- Les vulnérabilités des systèmes et des applications, qui peuvent ensuite être corrigées avant qu’elles ne soient exploitées par les attaquants.

2. Réduction des coûts

Une cyberattaque peut coûter cher à une organisation, tant en termes de pertes financières que de dommages à sa réputation. Le CTI peut aider à réduire ces coûts en prévenant les attaques et en limitant l’impact des attaques qui se produisent.

3. Amélioration de la posture de sécurité

Le CTI peut :

- Aider les organisations à améliorer leur posture de sécurité globale en leur donnant une meilleure visibilité sur les menaces auxquelles elles sont confrontées. Ces informations peuvent ensuite être utilisées pour orienter les efforts de sécurité et s’assurer que les contrôles de sécurité les plus appropriés sont en place.

- Être utilisé pour améliorer la formation à la sensibilisation à la sécurité des employés, en leur donnant des exemples concrets des menaces auxquelles ils peuvent être confrontés.

4. Prise de décision plus éclairée

Le CTI permet de :

- Aider les dirigeants à prendre des décisions plus éclairées en matière de cybersécurité en leur fournissant les informations dont ils ont besoin pour comprendre les risques auxquels leur organisation est confrontée. Ces informations peuvent ensuite être utilisées pour prioriser les initiatives de sécurité et allouer les ressources de manière plus efficace.

- Mesurer l’efficacité des programmes de sécurité, ce qui permet aux dirigeants de suivre leurs progrès et d’apporter des ajustements si nécessaire.

5. Gain d’un avantage concurrentiel

Dans un paysage des menaces en constante évolution, les organisations qui disposent d’un programme de CTI solide peuvent gagner un avantage concurrentiel en étant mieux préparées à se défendre contre les cyberattaques.