Spear Phishing

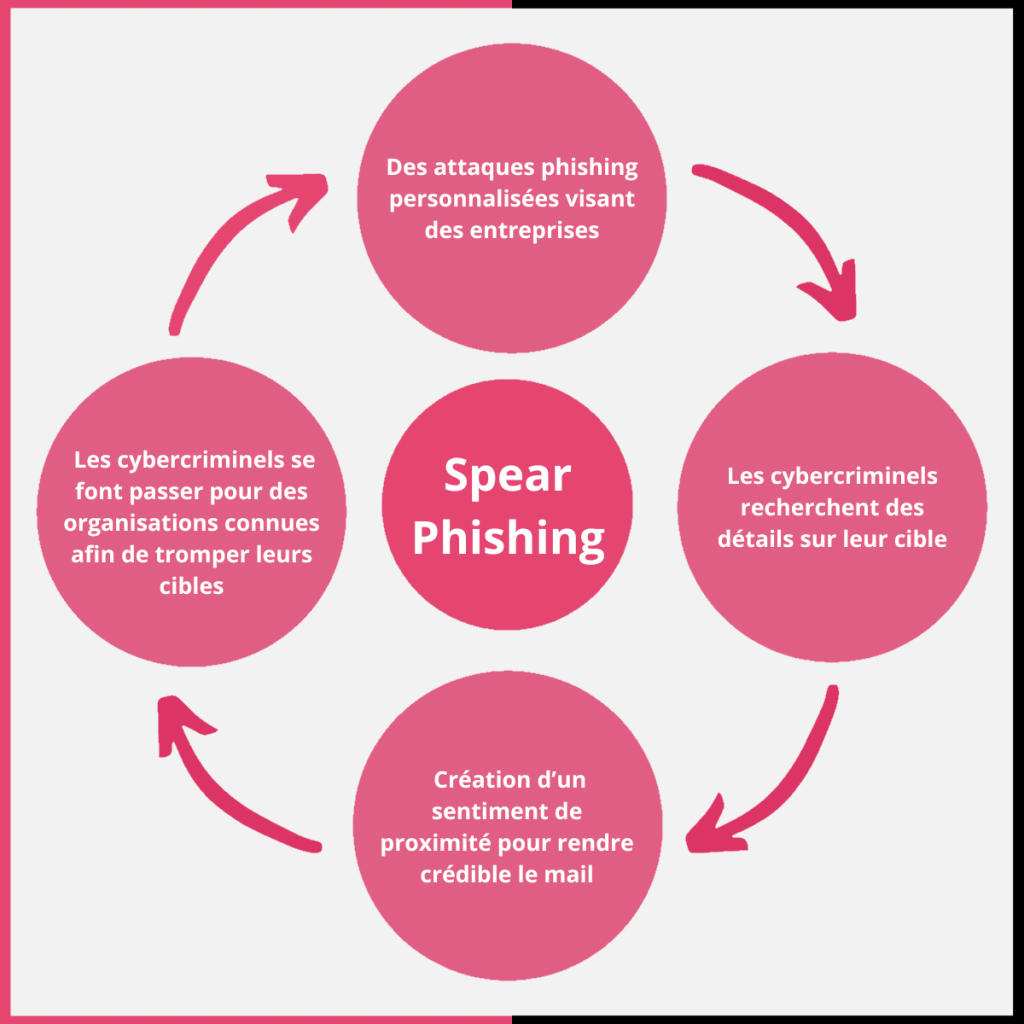

Le Spear Phishing est une technique d’attaque par email sophistiquée qui vise des individus ou des organisations spécifiques.

Le Spear Phishing est une technique d’attaque par email sophistiquée qui vise des individus ou des organisations spécifiques.

Contrairement aux attaques par phishing classiques qui envoient des emails en masse à des destinataires aléatoires, le Spear Phishing vise des individus ou des organisations spécifiques, en exploitant leurs failles et en les manipulant pour obtenir des informations confidentielles ou installer des malwares.

Comment fonctionne le Spear Phishing ?

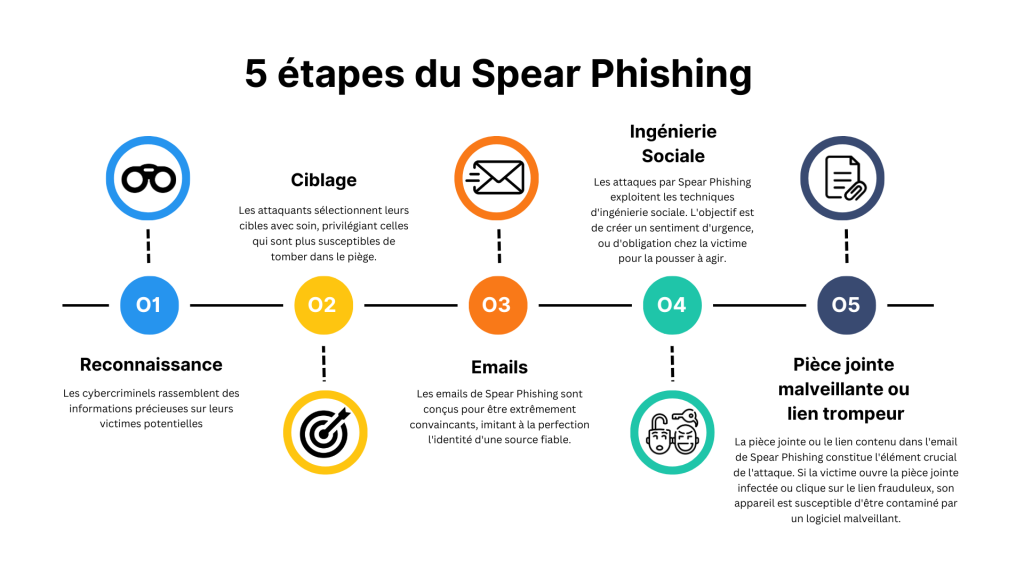

Le fonctionnement du Spear Phishing se déroule en 5 étapes :

- Reconnaissance.

- Ciblage.

- Emails.

- Ingénierie Sociale.

- Pièce jointe malveillante ou lien trompeur.

1. Reconnaissance

Avant de lancer leur offensive, les cybercriminels effectuent un travail de reconnaissance approfondi sur leurs cibles. Ils rassemblent des informations précieuses sur leurs victimes potentielles telles que :

- Noms,

- Identités,

- Adresses e-mail,

- Mots de passe,

- Centres d’intérêt personnels,

- Fonctions,

- Données financières.

Ces informations peuvent être glanées à partir de diverses sources :

- Réseaux sociaux,

- Sites web d’entreprises,

- Fuites de données,

- Ingénierie sociale, où la manipulation psychologique incite les cibles à divulguer volontairement leurs informations.

2. Ciblage

Une fois qu’ils disposent d’un profil précis, les attaquants sélectionnent leurs cibles avec soin, privilégiant celles qui sont plus susceptibles de tomber dans le piège.

Ils peuvent cibler :

- Des individus occupant des postes clés au sein d’une entreprise.

- Ceux qui ont accès à des informations sensibles.

- Ou ceux qui sont plus enclins à faire confiance à l’expéditeur présumé du message.

3. Emails

Les emails de Spear Phishing sont conçus pour être extrêmement convaincants, imitant à la perfection l’identité d’une source fiable, comme un collègue, un supérieur hiérarchique, une banque ou une autre organisation de confiance.

Ils peuvent inclure des informations spécifiques à la cible, comme son nom, son statut ou des détails récents sur son travail, ce qui renforce encore leur crédibilité.

4. Ingénierie Sociale

Pour maximiser leurs chances de succès, les attaques par Spear Phishing exploitent couramment les techniques d’ingénierie sociale.

L’objectif est de créer un sentiment d’urgence, de curiosité ou d’obligation chez la victime pour la pousser à agir.

L’email peut alerter la cible d’une activité suspecte sur son compte, lui demander de mettre à jour ses identifiants de connexion ou lui proposer une offre alléchante à ne pas manquer.

5. Pièce jointe malveillante ou lien trompeur

La pièce jointe ou le lien contenu dans l’email de Spear Phishing constitue l’élément crucial de l’attaque.

Si la victime ouvre la pièce jointe infectée ou clique sur le lien frauduleux, son appareil est susceptible d’être contaminé par un logiciel malveillant, tel qu’un cheval de Troie ou un rançongiciel.

Les attaquants peuvent ensuite exploiter ce malware pour dérober des données sensibles, prendre le contrôle de l’appareil de la victime ou extorquer de l’argent.

Quels sont les objectifs du Spear Phishing ?

Les motivations derrière les attaques par Spear Phishing sont diverses et souvent lucratives. Les auteurs de ces attaques malveillantes peuvent avoir plusieurs objectifs en tête, parmi lesquels :

- Vol de données sensibles.

- Installation de malwares.

- Perturbation des opérations.

- Atteinte à la réputation.

Vol de données sensibles

- Informations financières (numéros de carte de crédit, informations de compte bancaire),

- Informations d’identification personnelles (numéros de sécurité sociale, passeports),

- Données commerciales confidentielles (secrets commerciaux, plans stratégiques).

Installation de malwares

- Pièces jointes malveillantes ou liens vers des sites Web infectés, permettant le vol de données, l’espionnage de l’activité de la victime, la prise de contrôle de son appareil, ou le lancement d’attaques par déni de service.

Perturbation des opérations

- Infiltration des systèmes d’une entreprise avec des malwares, provoquant des interruptions de service, des retards de production, des pertes financières et une atteinte à la réputation.

- Incitation des employés à divulguer des informations confidentielles, des mots de passe ou à installer des logiciels malveillants, compromettant ainsi la sécurité des systèmes et des données.

Atteinte à la réputation

- Envoi d’emails diffamatoires aux clients ou partenaires d’une entreprise, ternissant son image et nuisant à sa confiance

Exemples de Spear Phishing

Il existe plusieurs cas concrets d’attaque de Spear Phishing :

- Attaque par e-mail ciblant un employé.

- Attaque par e-mail avec pièce jointe malveillante.

- Attaque par smishing (hameçonnage par SMS).

- Attaque par vishing (hameçonnage vocal).

- Attaque par fraude du président (CEO Fraud).

1. Attaque par e-mail ciblant un employé

Scénario

Un employé reçoit un e-mail apparemment provenant de son responsable hiérarchique, lui demandant de modifier les informations bancaires de l’entreprise pour un fournisseur. L’e-mail contient un logo de l’entreprise et est rédigé dans un style similaire aux e-mails légitimes du responsable.

Conséquence possible

Si l’employé ne fait pas attention et fournit les informations bancaires, les pirates peuvent les utiliser pour détourner des fonds de l’entreprise.

2. Attaque par e-mail avec pièce jointe malveillante

Scénario

Un employé reçoit un e-mail apparemment provenant d’un collègue, avec une pièce jointe intitulée « rapport urgent.docx ». L’e-mail indique que le rapport est important et doit être examiné de toute urgence.

Conséquence possible

Si l’employé ouvre la pièce jointe, il peut infecter son ordinateur avec un malveillant qui permet aux pirates de voler des données ou de prendre le contrôle de son système.

3. Attaque par smishing (hameçonnage par SMS)

Scénario

Un employé reçoit un SMS apparemment provenant de sa banque, l’informant qu’il y a eu une activité suspecte sur son compte et lui demandant de cliquer sur un lien pour confirmer son identité.

Conséquence possible

Si l’employé clique sur le lien, il peut être dirigé vers un faux site Web de la banque où il sera invité à saisir ses informations de connexion. Les pirates peuvent ensuite utiliser ces informations pour voler de l’argent sur son compte bancaire.

4. Attaque par vishing (hameçonnage vocal)

Scénario

Un employé reçoit un appel téléphonique apparemment provenant de son service informatique, l’informant qu’il y a un problème avec son ordinateur et lui demandant de lui fournir ses informations d’accès à distance.

Conséquence possible

Si l’employé fournit ses informations d’accès, les pirates peuvent prendre le contrôle de son ordinateur et voler ses données.

5. Attaque par fraude du président (CEO Fraud)

Scénario

Un cadre supérieur reçoit un e-mail apparemment provenant du PDG de l’entreprise, lui demandant d’effectuer un virement bancaire urgent. L’e-mail est très convaincant et utilise un langage urgent pour inciter le cadre à agir rapidement.

Conséquence possible

Si le cadre supérieur effectue le virement, les pirates peuvent voler une somme d’argent importante à l’entreprise.

Comment se protéger du Spear Phishing ?

Le Spear Phishing est une menace redoutable pour les individus et les organisations. Contrairement au phishing classique qui envoie des emails génériques à un large public, le Spear Phishing cible des victimes spécifiques en s’appuyant sur des informations personnelles et professionnelles récoltées au préalable.

Pour se prémunir contre ces attaques sophistiquées, il est crucial d’adopter une vigilance accrue et de mettre en place des bonnes pratiques :

1. Vérification minutieuse des emails

- Ne jamais cliquer automatiquement sur les liens ou ouvrir les pièces jointes d’un email, même s’il semble provenir d’une source connue.

- Passez le curseur de la souris sur les liens pour vérifier l’adresse URL réelle avant de cliquer.

- Méfiez-vous des emails créant un sentiment d’urgence ou de menace.

- Vérifiez l’adresse email de l’expéditeur : les fausses adresses peuvent ressembler trompeusement à des adresses légitimes.

- Les emails de Spear Phishing peuvent contenir des fautes d’orthographe ou de grammaire.

2. Authentification et mots de passe

- N’utilisez jamais le même mot de passe pour plusieurs comptes.

- Activez l’authentification à deux facteurs (2FA) pour une protection renforcée de vos comptes.

- Évitez de saisir des informations confidentielles, telles que des mots de passe ou des données bancaires, directement dans un email.

3. Mises à jour et solutions de sécurité

- Maintenez vos systèmes d’exploitation, navigateurs web et logiciels de sécurité à jour.

- Installez un antivirus et un anti-malware performants et activez la protection en temps réel.

- Envisagez des solutions de sécurité dédiées à la lutte contre le Spear Phishing pour une protection renforcée.

4. Procédures en cas d’attaque

- Si vous pensez avoir été victime d’une attaque de Spear Phishing, ne paniquez pas.

- Changez immédiatement vos mots de passe concernés.

- Signalez l’attaque à votre service informatique ou à la personne responsable de la cybersécurité au sein de votre organisation.

- Ne répondez jamais à l’email suspect et ne transmettez aucune information personnelle ou confidentielle.

5. Sensibilisation et formation

La première ligne de défense contre le Spear Phishing réside dans la sensibilisation des utilisateurs.

Des formations régulières permettent de leur apprendre à identifier les emails suspects, à reconnaître les techniques de manipulation employées par les attaquants et à adopter des comportements adéquats.