CyberNews Mai 2024

Découvrez les CyberNews de Mai 2024. C’est le récap des news et actualités sur la Cybersécurité durant le mois de Mai 2024 !

Découvrez les CyberNews de Mai 2024. C’est le récap des news sur la Cybersécurité durant le mois de Mai 2024.

Opération « Endgame »

L’Opération Endgame, menée entre le 27 et le 29 mai 2024, fut une collaboration internationale de grande envergure visant à démanteler des infrastructures, à arrêter des cybercriminels et à neutraliser des logiciels malveillants de grande échelle.

Cette opération inédite a mobilisé les autorités de plusieurs pays, dont la France, l’Allemagne, les Pays-Bas, le Danemark, le Royaume-Uni et les États-Unis, et a porté un coup dur aux acteurs malveillants qui sévissaient dans le cyberespace.

Objectifs ambitieux, résultats concrets

L’Opération Endgame visait des objectifs précis :

1. Démantèlement des infrastructures cybercriminelles

Les autorités ont ciblé les réseaux et serveurs utilisés par les cybercriminels pour héberger leurs malwares, mener leurs attaques et distribuer leurs gains illicites. L’opération a visé les infrastructures « Bumblebee » « Pikabot » « Smokeloader » « System BC » « IcedID» et « Trickbot ».

2. Neutralisation des logiciels malveillants

L’opération a permis de neutraliser plusieurs malwares notoirement dangereux, tels que Emotet, TrickBot et Dridex, qui étaient responsables d’un grand nombre d’infections et de dommages financiers.

3. Perquisitions et arrestations de cybercriminels

Les actions coordonnées ont conduit à :

- 4 arrestations : 1 en Arménie et 3 en Ukraine.

- 16 perquisitions : 1 en Arménie, 1 aux Pays-Bas, 3 au Portugal et 11 en Ukraine.

L’administrateur du botnet Pikabot a été interpellé en Ukraine avec le concours de autorités ukrainiennes, l’un des acteurs du dropper « Bumblebee » a été auditionné en Arménie.

Le visage du cybercriminel le plus recherché au monde révélé

Dmitry Khoroshev, connu sous le pseudo LockBitSupp, est le chef du gang de ransomware LockBit, considéré comme l’un des plus dangereux au monde. Le 7 mai 2024, les autorités américaines, britanniques et européennes ont conjointement révélé son identité dans le cadre d’une opération internationale majeure.

« Khoroshev, alias LockBitSupp, qui vivait dans l’anonymat et offrait une récompense de 10 millions de dollars à quiconque révélerait son identité, fera désormais l’objet d’une série de mesures de gel des avoirs et d’interdiction de voyager. », peut-on lire sur le site de la NCA.

Le groupe de hackers LockBit

L’Opération Cronos

L’opération Cronos, une vaste opération internationale menée le 20 février 2024, a porté un coup d’arrêt important au groupe de ransomware LockBit.

Cette collaboration, impliquant 10 pays dont la France, les États-Unis, le Japon et le Royaume-Uni, a permis de démanteler une partie importante de l’infrastructure du groupe cybercriminel.

Le retour de Lockbit

LockBit est responsable de nombreuses cyberattaques retentissantes, notamment contre l’hôpital de Cannes en France le 16 avril dernier. Cette cyberattaque a entraîné la paralysie de son système informatique pendant plusieurs jours.

Le groupe est également connu pour cibler des entreprises du secteur de la santé, causant d’importants dommages financiers et opérationnels à ses victimes.

BreachForums saisi par la justice

Le 15 mai 2024, le FBI et le ministère de la Justice des États-Unis ont annoncé la saisie du site Web BreachForums, un marché en ligne de triste renommée pour la vente de données piratées, de malwares et d’autres actes cybercriminels.

Selon les autorités, BreachForums était dirigé par un pirate informatique connu sous le nom de « ShinyHunters » depuis juin 2023. Le site servait de plaque tournante pour la vente d’une large gamme de produits illicites, notamment :

- Des informations d’identification volées, telles que des noms d’utilisateur, des mots de passe et des numéros de carte de crédit.

- Des outils de piratage et des malwares.

- Des bases de données piratées contenant des informations sensibles.

- Des services illégaux, tels que des attaques par déni de service (DDoS) et des services de blanchiment d’argent.

Fuite de données de 560 millions de clients de Ticketmaster

Ticketmaster est une entreprise multinationale de billetterie et de divertissement. Elle est l’un des plus grands vendeurs de billets au monde, pour des concerts, des événements sportifs, des spectacles et d’autres événements en direct.

La fuite de données chez Ticketmaster touche un nombre stupéfiant de 560 millions d’utilisateurs à travers le monde, faisant d’elle l’une des plus importantes violations de données jamais enregistrées. Cela signifie que les informations personnelles d’une grande partie des amateurs de concerts et d’événements sportifs sont désormais compromises.

Le résumé du vol de données de Ticketmaster

- La faille de données a été découverte en mai 2024, mais Ticketmaster n’a informé les clients qu’en juin 2024.

- Les données compromises incluent des noms, adresses e-mail, numéros de téléphone, dates de naissance, mots de passe et informations partielles sur les cartes de crédit.

- La faille est liée à une infiltration du fournisseur de cloud Snowflake, utilisé par Ticketmaster.

- Le groupe de hackers ShinyHunters a revendiqué la responsabilité de la faille et a mis en vente les données volées sur le dark web, sur le site BreachForums, qui n’est pas resté longtemps saisi.

Plus de 300 millions de dollars en BTC volés sur l’échangeur japonais DMM Bitcoin

L’échangeur de cryptomonnaies japonais DMM Bitcoin a subi une faille de sécurité majeure fin mai 2024, qui a entraîné le vol de 4 502,9 bitcoins (BTC), d’une valeur approximative de 305 millions de dollars au moment de l’attaque.

Selon les rapports, les fonds ont été transférés hors de la bourse vers des portefeuilles inconnus vers 13h26 (heure locale) le vendredi 31 mai. DMM Bitcoin a détecté la faille et a pris des mesures pour empêcher d’autres retraits non autorisés.

Malgré ces efforts, les pirates ont réussi à s’enfuir avec les fonds volés. DMM Bitcoin a déclaré qu’il s’efforcerait de rembourser ses clients et qu’il avait déjà entamé des discussions avec des sociétés de sécurité pour enquêter sur l’incident et renforcer ses mesures de sécurité.

Violation de données de 49 millions de clients de Dell

Le 9 mai 2024, Dell a informé ses clients d’une violation de données qui a compromis les informations personnelles de 49 millions de clients dans le monde.

La violation a été découverte après que Dell a reçu des courriels de pirates informatiques affirmant avoir accès aux données. Bien que Dell n’ait pas confirmé la véracité de ces affirmations, la société a pris des mesures pour sécuriser ses systèmes et a commencé à informer les clients concernés.

Les données compromises comprennent des :

- Noms,

- Adresses,

- Détails sur les achats de PC,

- Informations de garantie,

- Étiquettes de service.

Dell a déclaré qu’il n’y avait aucune preuve que les données financières ou les mots de passe aient été compromis. Cependant, la société encourage les clients à modifier leurs mots de passe par précaution.

La violation est apparemment le résultat d’une API abusée. Les API sont des interfaces qui permettent à différentes applications de communiquer entre elles. Dans ce cas, les pirates informatiques auraient abusé d’une API Dell pour accéder aux données des clients.

Dell prend la violation de données au sérieux et a mis en place un certain nombre de mesures pour améliorer sa sécurité. La société a également mis en place un site Web et une ligne d’assistance téléphonique pour répondre aux questions des clients.

Cyberattaque sur la CCI Pau Béarn

Le 13 mai 2024, la Chambre de Commerce et d’Industrie (CCI) Pau Béarn a été la cible d’une cyberattaque. Cette attaque a touché l’aéroport de Pau-Pyrénées et l’école de commerce de Pau.

Valérie Duboué, directrice générale de la CCI, a déclaré : « L’activité se poursuit, les avions décollent et atterrissent sur l’aéroport de Pau […] Évidemment, le fait de subir une cyberattaque perturbe un peu l’activité normale mais l’essentiel de l’activité se déroule de façon très satisfaisante. On sait que souvent c’est le but, d’aller racketter les personnes ou organisations qui ont été attaquées mais là il n’y a pas de demande de rançon très claire »

La CCI a réagi rapidement à l’attaque en portant plainte et en mettant en place des mesures pour limiter les dégâts. Les systèmes informatiques ont été restaurés progressivement et les services ont repris leur cours normal.

Le groupe de cybercriminels MONTI

Derrière cette cyberattaque se trouve le groupe de cybercriminels MONTI.

Le 26 mai 2024, des milliers de documents confidentiels, stockés sur le dark web depuis le 23 mai, ont été diffusés par le groupe de pirates.

Parmi ces documents, on trouve des dossiers sensibles de l’aéroport, tels que :

- « garage »,

- « planning »,

- « réclamations clients »,

- Ainsi que des informations cruciales sur la cybersécurité, la sécurité et les badges d’accès.

L’ESC de Pau, également victime de cette cyberattaque, a vu les données de plus de 2 200 étudiants et collaborateurs exposées. Ces informations comprennent des :

- Diplômes,

- Frais de scolarité,

- Dossiers administratifs.

Fuite de données au sein de l’armée allemande

Début mai 2024, une faille de sécurité majeure a touché l’armée allemande, exposant des informations sensibles sur des milliers de réunions militaires.

Cette brèche, survenue sur la plateforme de visioconférence Webex, a permis à des pirates d’accéder à des détails concernant au moins 6 000 réunions, dont certaines classifiées confidentielles.

Les informations compromises comprenaient des :

- Dates,

- Heures,

- Lieux,

- Listes de participants aux réunions.

En outre, certains documents partagés lors de ces réunions auraient également été piratés. Les réunions portaient sur des sujets sensibles ayant comme sujet par exemple : les missiles de longue portée Taurus réclamés par l’Ukraine ou « le champ de bataille numérique ».

Cette fuite de données a provoqué une onde de choc au sein de l’armée allemande et a suscité de vives inquiétudes quant à la sécurité des communications militaires.

Plusieurs facteurs ont contribué à la gravité de cette faille de sécurité. Tout d’abord, Webex, la plateforme de visioconférence utilisée par l’armée allemande, n’était pas correctement configurée, ce qui a facilité l’accès des pirates. De plus, l’armée allemande n’aurait pas suffisamment protégé les données sensibles partagées sur la plateforme.

Interrogé par l’AFP, un porte-parole du commandement « cyberespace et information » de la Bundeswehr a confirmé que l’instance Webex de l’armée « présentait une faille » et qu’une fois connue, elle a été corrigée « dans les 24 heures ».

Failles de sécurité critiques dans les produits Qnap

Des failles majeures, découvertes dans les logiciels des NAS Qnap, font planer un danger imminent sur la sécurité des données stockées sur ces appareils. Si ces failles étaient exploitées par des individus malveillants, les conséquences pourraient être désastreuses :

- Accès non autorisé et prise de contrôle à distance des NAS : Imaginez un pirate informatique capable de s’immiscer dans votre NAS, tel un voleur numérique s’introduisant dans votre coffre-fort. Vos données confidentielles, vos photos précieuses, vos documents professionnels, tout serait à sa merci.

- Vol de données sensibles : Vos listes de clients, vos rapports financiers, vos projets en cours… Un véritable trésor pour les cybercriminels qui pourraient les revendre au plus offrant sur le marché noir, vous causant un préjudice financier et réputationnel immense.

- Espionnage et surveillance : Caméra connectée à votre NAS ? Le pirate pourrait en prendre le contrôle, vous transformant en victime inconsciente d’une surveillance indésirable.

- Destruction de données : Par vengeance ou pour semer le chaos, le pirate pourrait anéantir vos fichiers, vous privant de souvenirs irremplaçables et vous causant un grave préjudice opérationnel.

Les NAS Qnap concernés par ces failles critiques sont les suivants :

- QTS 5.x, 4.5.x

- QuTS hero h5.x, h4.5.x

- QuTScloud c5.x

- myQNAPcloud 1.0.x

- myQNAPcloud Link 2.4.x

- Media Streaming Add-on 500.1.x

Il est important de mettre à jour votre NAS Qnap avec les correctifs de sécurité mis à disposition par Qnap.

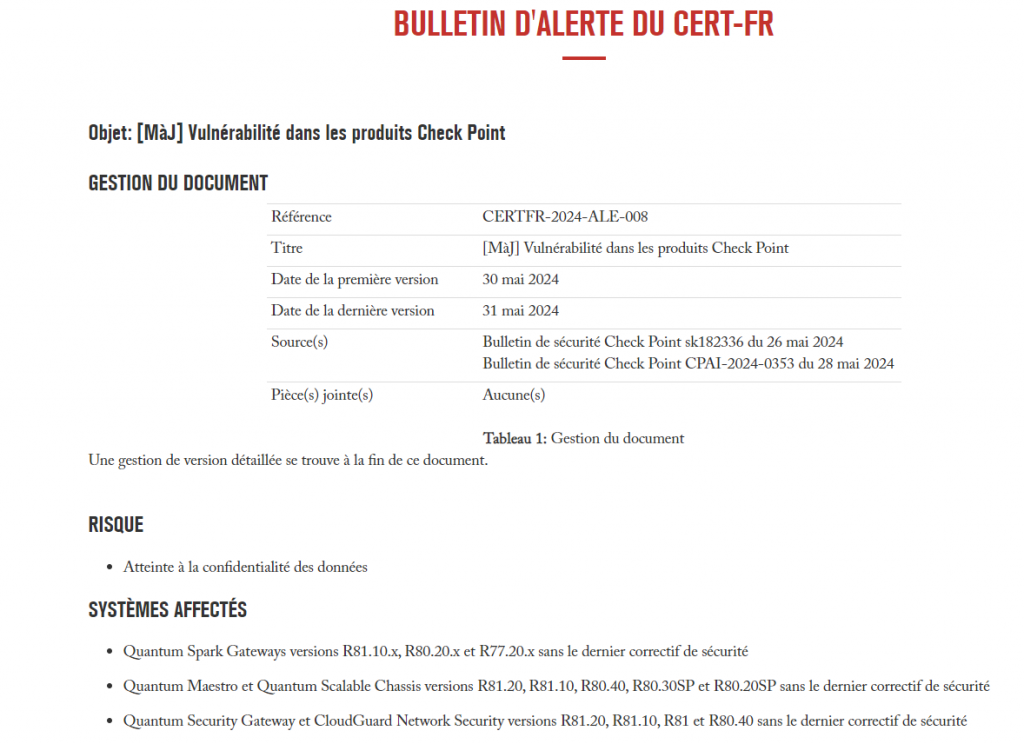

Vulnérabilités dans les VPN Check Point

Le 30 mai 2024, le CERTFR a publié une alerte concernant une vulnérabilité critique (CVE-2024-24919) affectant les produits Check Point VPN et Firewall.

Cette vulnérabilité permet à un attaquant authentifié d’exécuter du code arbitraire sur le dispositif ciblé, ce qui lui donne un contrôle total sur l’appareil.

Depuis fin avril 2024, des acteurs malveillants exploitent activement une faille zero-day critique (CVE-2024-24919) affectant les VPN Check Point. Cette faille permet aux pirates d’accéder à distance aux réseaux d’entreprises en compromettant les firewalls Check Point, exposant ainsi des données sensibles et mettant en danger les systèmes informatiques.

Check Point a publié un correctif de sécurité urgent le 25 mai 2024, mais les attaques sont toujours en cours et les pirates exploitent activement cette faille. Il est crucial pour les organisations qui utilisent les VPN Check Point de prendre des mesures immédiates pour se protéger.

Cyberattaque à Helsinki

Une attaque informatique de grande ampleur a récemment frappé la ville d’Helsinki, compromettant les données personnelles de 80 000 étudiants et 40 000 employés municipaux. Cette violation de données est l’une des plus importantes jamais survenues en Finlande et suscite de vives inquiétudes quant à la sécurité des informations personnelles.

Cette attaque informatique a touché le réseau éducatif de la ville d’Helsinki, affectant des élèves de la maternelle au lycée.

D’après Jussi Eronen, responsable au Centre national de cybersécurité, l’attaque a exploité une faille de sécurité dans un serveur connecté au réseau. Cela a permis aux cybercriminels d’accéder à une large gamme de données sensibles, notamment :

- Noms et prénoms

- Adresses e-mail

- Numéros d’identification

- Informations concernant les représentants légaux des élèves.

En plus des données des élèves, les pirates informatiques ont également volé les noms d’utilisateur et les adresses e-mail de l’ensemble du personnel municipal. Parmi les informations compromises, certaines contiennent des données confidentielles ou sensibles, comme des certificats médicaux ou des arrêts de travail.

L’Université de Guyane victime d’une cyberattaque

L’Université de Guyane a effectivement été victime d’une cyberattaque le mardi 30 avril 2024. Cette attaque a eu pour conséquences :

- Le cryptage et/ou l’effacement de certains fichiers de l’université. Cela a perturbé le fonctionnement de plusieurs services numériques, tels que la plateforme pédagogique Moodle, le site web et les messageries électroniques.

- La diffusion de clips musicaux et d’images de guerre sur la chaîne YouTube de l’université. Les autorités locales ont suspecté une infiltration à des fins de propagande russe.

Mesures prises par l’Université

- Coupure des systèmes informatiques affectés. Cela a permis de limiter l’ampleur de l’attaque et de protéger les données restantes.

- Mise en place d’un plan de restauration des données. L’université a travaillé avec des experts en cybersécurité pour récupérer les fichiers cryptés.

- Dépôt d’une plainte auprès des autorités. Une enquête est en cours pour identifier les auteurs de l’attaque et les traduire en justice.

- Mise en place de nouvelles mesures de sécurité. L’université a renforcé ses systèmes informatiques pour mieux se protéger contre de futures attaques.

Impact de l’attaque

L’attaque a causé des perturbations importantes au sein de l’université. Les étudiants et les personnels ont eu des difficultés à accéder aux services numériques essentiels. L’université a également subi un préjudice financier important.

Un million de machines à laver piratées par des étudiants

En mai 2024, deux étudiants en informatique de l’Université de Californie à Santa Cruz, Alexander Sherbrooke et Iakov Taranenko, ont découvert une faille de sécurité majeure dans le système de gestion des laveries connectées de l’entreprise CSC ServiceWorks. Cette faille leur a permis de prendre le contrôle à distance de plus d’un million de machines à laver à travers le monde, et de les utiliser gratuitement.

Faille et impact

Les étudiants ont exploité une faille dans l’API du système CSC ServiceWorks, qui permettait d’accéder aux machines à laver et de les contrôler à distance. En utilisant cette faille, ils ont pu déverrouiller les machines, lancer des cycles de lavage et même modifier les paramètres de configuration.

Cette faille a touché un large éventail de machines à laver connectées, installées dans des laveries, des résidences universitaires et des logements locatifs. Les étudiants ont estimé que plus d’un million de machines étaient vulnérables dans une vingtaine de pays.

Les étudiants ont d’abord tenté d’alerter CSC ServiceWorks de la faille de sécurité, mais l’entreprise n’a pas réagi. Ils ont donc décidé de divulguer publiquement la faille, afin de forcer l’entreprise à prendre des mesures.

Google Data Leak

Mai 2024 a été marqué par une fuite de données majeure chez Google, exposant des milliers de documents internes de l’équipe de recherche de l’entreprise. Cette révélation a été rendue publique par le spécialiste du référencement Rand Fishkin.

Au cœur de la fuite se trouvent 2 500 pages de documents détaillant divers aspects du fonctionnement interne de l’algorithme de recherche de Google.

Leaks majeurs de ces documents

- Des directives détaillées pour les évaluateurs de la qualité des recherches de Google, qui fournissent un aperçu des critères utilisés pour juger la pertinence et l’utilité des pages Web.

- Des communications internes sur les stratégies de référencement, offrant un regard sur la façon dont Google pense optimiser son propre contenu pour les recherches.

- Des discussions sur les concurrents de Google, mettant en lumière les perceptions et les approches de l’entreprise face à des acteurs comme Amazon et Bing.

Certains experts affirment que les documents révèlent un biais en faveur des produits et services Google dans les résultats de recherche, ce qui pourrait avoir des implications anticoncurrentielles. D’autres craignent que la fuite n’expose des tactiques de manipulation de la recherche, sapant la confiance dans l’intégrité du processus de classement de Google.

Google a réagi à la fuite en déclarant qu’il enquêtait sur la question et qu’il prenait des mesures pour protéger ses données confidentielles. L’entreprise a également souligné que ses directives pour les évaluateurs de la qualité des recherches sont régulièrement mises à jour et que ses algorithmes de recherche s’appuient sur une variété de signaux pour classer les pages Web.

4 failles critiques affectent les équipements Aruba

4 failles de sécurité critiques ont récemment été découvertes dans les équipements Aruba, permettant à des acteurs malveillants d’exécuter du code à distance.

Ces failles, identifiées sous les références CVE-2024-26305, CVE-2024-26304, CVE-2024-33511 et CVE-2024-33512, sont liées à des débordements de tampon dans l’interface PAPI (Performance Application Programming Interface).

En exploitant ces failles, un attaquant pourrait prendre le contrôle total d’un appareil Aruba ciblé à distance. Pour ce faire, il lui suffirait d’envoyer une requête PAPI spécialement conçue sur le port 8211 en UDP.

Aruba a déjà publié des correctifs pour ces failles critiques. Il est fortement recommandé d’appliquer ces correctifs dès que possible afin de protéger vos équipements contre les attaques.