CyberNews Avril 2024

Découvrez les CyberNews de Avril 2024. C’est le récap des news sur la Cybersécurité durant le mois de Avril 2024.

Découvrez les CyberNews de Avril 2024. C’est le récap des news sur la Cybersécurité durant le mois de Avril 2024.

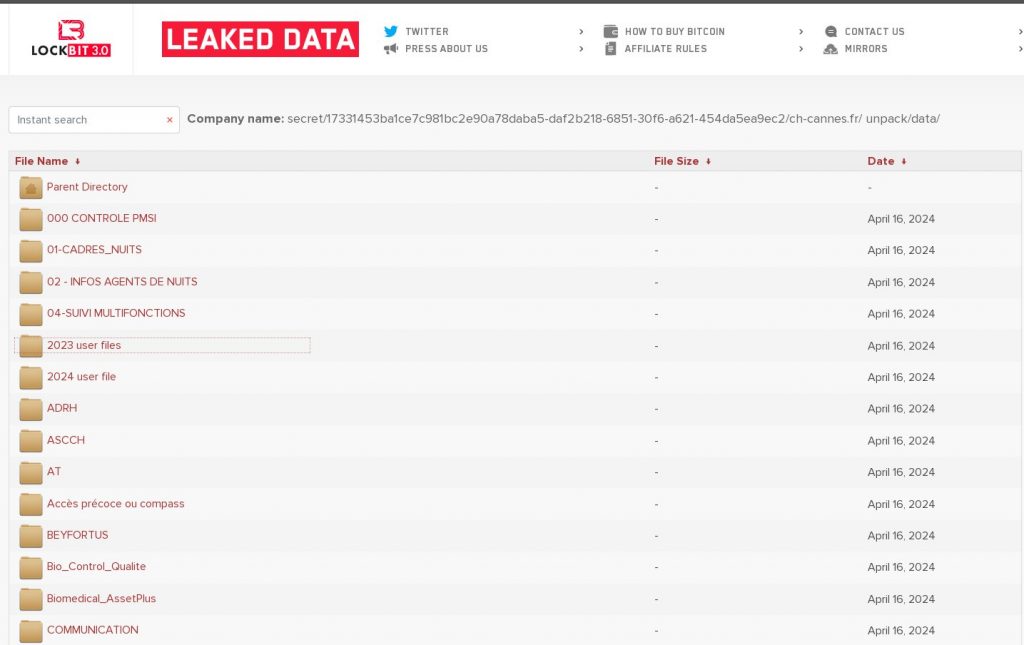

L’hôpital Simone Veil de Cannes victime d’un Ransomware

L’hôpital Simone Veil de Cannes a été victime d’une cyberattaque par ransomware le 16 avril 2024.

Cette attaque a entraîné le chiffrement des données du système informatique de l’hôpital, rendant ainsi indisponibles de nombreux services essentiels, tels que les dossiers médicaux, le système de prescription de médicaments et le système de radiologie.

Le groupe de hackers Lockbit est responsable de cette intrusion et du vol de données, menaçant de divulguer les informations le 1er mai si la demande de rançon n’est pas payée.

Conséquences de l’attaque

- Report des opérations non urgentes et des consultations : les médecins n’ayant pas accès aux dossiers médicaux des patients, il leur était impossible de pratiquer des interventions chirurgicales ou des consultations en toute sécurité.

- Augmentation de la charge de travail pour le personnel : le personnel hospitalier a dû recourir à des méthodes manuelles pour effectuer de nombreuses tâches, ce qui a considérablement ralenti le travail.

- Stress et anxiété pour les patients : l’incertitude et les retards de soins ont causé du stress et de l’anxiété aux patients.

- Fuite de données sensibles : le 1er mai 2024 au soir, le groupe de hackers LockBit, responsable de l’attaque, a publié 61 Go de données volées, comprenant des informations médicales et personnelles confidentielles de patients et d’employés.

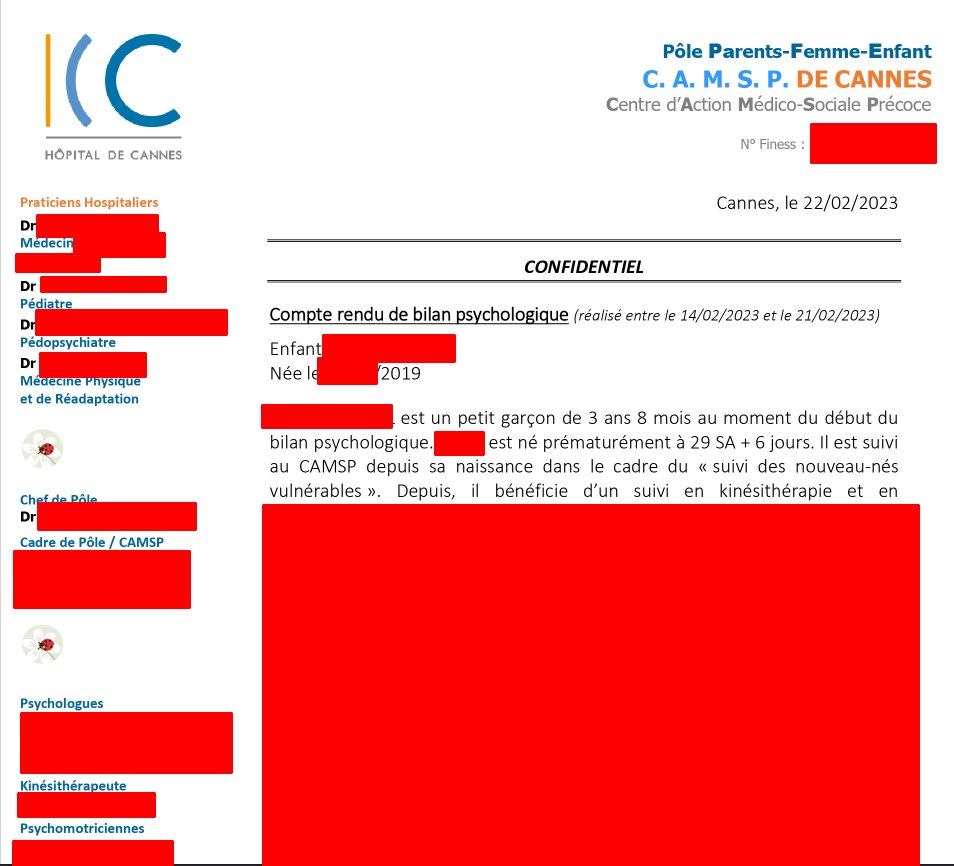

Concernant les patients, les données qui ont fuitées comprennent :

- Noms, prénoms.

- Adresses.

- Dates et lieux de naissance.

- Numéros de téléphone.

- Bilans de santé.

- Prescriptions.

- Évaluations pédiatriques.

- Évaluations psychologiques.

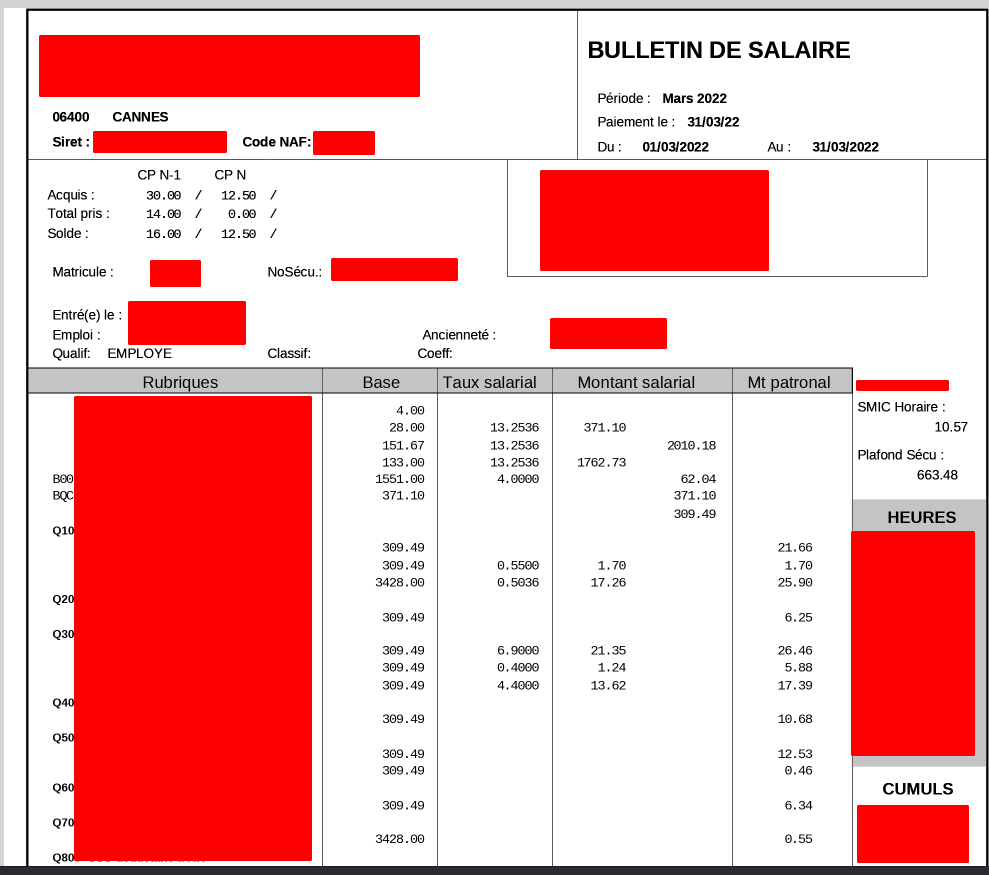

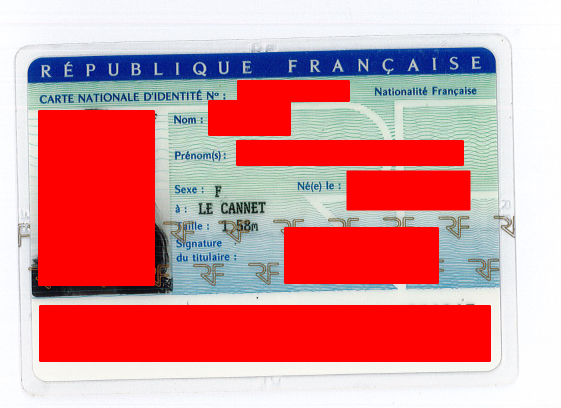

Concernant le personnel hospitalier, de nombreuses informations confidentielles sont concernées dont :

- Noms, prénoms.

- Adresses.

- Bulletins de salaire.

- Cartes d’identité.

- RIB.

Voici ce qu’a indiqué l’hôpital concernant les données volées : « La direction du centre hospitalier condamne cette publication et regrette les dommages éventuellement occasionnés auprès de certains de ces patients, professionnels et partenaires […] La qualification des données exfiltrées se poursuit et un retour dans les prochains jours, circonstancié et personnalisé sera réalisé auprès des personnes et institutions concernées« .

On rappelle qu’en février 2024, l’opération Cronos, menée par une dizaine de pays, a amené au démantèlement d’une grande partie du groupe Lockbit. Malheureusement, moins de deux mois plus tard, ces derniers reviennent et reprennent leurs activités criminelles.

Des villes de France paralysées après des cyberattaques

Albi

Les services de la mairie d’Albi ont été victimes d’une cyberattaque le lundi 22 avril 2024 à 6h du matin. Cette attaque a entraîné l’indisponibilité de plusieurs services essentiels, tels que :

- Numéros de téléphone habituels.

- Adresses e-mail.

- Services informatiques du quotidien.

Cela a eu un impact important sur le fonctionnement de la mairie et sur la vie quotidienne des Albigeois. De nombreux services municipaux n’ont pu être assurés, et les habitants ont rencontré des difficultés pour contacter la mairie.

Il aura fallu le 30 avril pour que le réseau téléphonique de la ville soit de nouveau accessible.

Gravelines

La ville de Gravelines a été victime d’une cyberattaque le jeudi 25 avril 2024. Cela a entraîné une interruption importante des services municipaux, notamment :

- Accès à internet restreint ou indisponible pour les services communaux.

- Fermeture du site web de la ville.

- Dysfonctionnements des paiements par carte bancaire.

- Perturbations dans les services de cantine et de garderie.

La mairie a pris des mesures immédiates pour limiter les dégâts, notamment en déconnectant ses serveurs d’internet.

L’attaque n’a pas encore été revendiquée et ses motivations sont inconnues. Selon les autorités, il pourrait s’agir d’une attaque par ransomware. La mairie a porté plainte et une enquête est en cours.

La ville a progressivement rétabli ses services depuis le 25 avril, mais certains fonctionnent encore de manière « très dégradée« .

Le projet de loi SREN définitivement adopté

Le 10 avril 2024, après un parcours législatif intense, le projet de loi visant à Sécuriser et Réguler l’Espace Numérique (SREN) a été définitivement adopté par le Parlement français, avec 134 voix pour et 75 contre.

Cette loi ambitieuse, portée par le gouvernement français, vise à adapter le droit français aux règlementations européennes Digital Services Act (DSA) et Digital Markets Act (DMA), tout en introduisant des mesures spécifiques pour renforcer la sécurité et la régulation de l’espace numérique français.

Ce grand projet de loi regroupe plusieurs mesures dont :

Lutte contre les arnaques en ligne

Le projet de loi met en place plusieurs mesures pour mieux identifier et bloquer les sites frauduleux, comme la création d’un filtre anti-arnaque et l’obligation pour les plateformes de supprimer plus rapidement les sites web illégaux.

Protection des mineurs

Le texte vise à mieux protéger les mineurs contre les contenus dangereux en ligne, notamment la pornographie. Il prévoit notamment le blocage rapide des sites pornographiques accessibles aux mineurs et des outils de contrôle parental renforcés.

Lutte contre le cyberharcèlement

Le projet de loi durcit les sanctions contre le cyberharcèlement et prévoit la possibilité de bannir des réseaux sociaux les cyberharceleurs.

Fermetures de plateformes et arrestations de cybercriminels

SelkiScan

Fin mars 2024, les autorités françaises ont mis fin aux activités de SelkiScan, un site web qui permettait la génération automatisée de faux documents d’identité français.

Cette opération, menée conjointement par la police nationale, la gendarmerie et les services de renseignement, a permis d’arrêter deux individus suspectés d’être derrière ce site et de saisir des infrastructures informatiques critiques.

SelkiScan était accessible à tous, sans aucune authentification requise. Il permettait à quiconque de créer de faux documents d’identité français en quelques clics, pour seulement quelques euros. Ce site représentait un danger important pour la sécurité publique, car il facilitait l’usurpation d’identité, la fraude documentaire et d’autres activités illégales.

Les deux individus arrêtés dans le cadre de cette opération ont été mis en examen pour association de malfaiteurs, contrefaçon et blanchiment d’argent. Ils encourent des peines lourdes s’ils sont reconnus coupables.

Fast Scama

Mi-avril 2024, les autorités françaises ont porté un nouveau coup dur au réseau criminel Fast Scama en fermant son compte Telegram. Ce compte, utilisé par le réseau pour communiquer avec ses clients et diffuser ses annonces, constituait une pièce maîtresse de ses activités illégales.

Pour rappel, le réseau Fast Scama a été démantelé en février 2024. Ce réseau spécialisé dans la création et la vente de faux documents d’identité, diplômes et justificatifs bancaires sévissait depuis plusieurs années et aurait généré des millions d’euros de profits. L’opération avait permis l’arrestation de deux suspects et la saisie d’infrastructures informatiques critiques.

La fermeture du compte Telegram de Fast Scama s’ajoute aux mesures prises en février 2024 et constitue un coup dur supplémentaire porté au réseau.

CosaNostra

Le 3 avril 2024, une opération majeure de cyber-police a abouti à la fermeture de la boutique CosaNostra, un carrefour notoire d’activités illégales sur le web noir. Cette plateforme, tristement célèbre pour son large éventail de contenus illicites, représentait un danger significatif pour la sécurité des individus et des sociétés.

CosaNostra fonctionnait comme un marché noir virtuel, offrant à la vente une panoplie de produits illégaux :

- Drogues,

- Armes à feu,

- Logiciels malveillants,

- Données piratées,

- etc.

Cette plateforme constituait un point de rencontre privilégié pour les cybercriminels, leur permettant de mener à bien leurs transactions douteuses en toute impunité relative.

La fermeture de CosaNostra s’inscrit dans le cadre d’une lutte déterminée contre la cybercriminalité. Les autorités, conscientes des dangers posés par ces plateformes, ont pris des mesures fermes pour les neutraliser et protéger les citoyens.

L’arrestation de l’administrateur de CosaNostra, identifié sous le pseudonyme « CosaNostra », et la saisie d’une seconde plateforme gérée par cet individu constituent des coups durs portés à la cybercriminalité organisée.

Cette fermeture est une collaboration étroite entre la section de lutte contre la cybercriminalité (J3) de la JUNALCO, le service cyberdouane de la DNRED et le C3N de l’Unité Nationale Cyber de la Gendarmerie nationale.

LabHost

Entre le 14 et le 17 avril 2024, une opération internationale coordonnée a perturbé de manière significative l’une des plus grandes plateformes de phishing-as-a-service (PaaS) au monde, connue sous le nom de LabHost.

Cette plateforme, tristement célèbre pour son large éventail de services permettant la création et la diffusion de tentatives de phishing sophistiquées, représentait un danger important pour la sécurité des individus et des entreprises.

LabHost offrait à ses clients une gamme complète d’outils et de services pour mener des attaques de phishing ciblées et efficaces. La plateforme fournissait des templates personnalisables, des hébergements sécurisés pour les sites web malveillants, des techniques d’hameçonnage par email et par SMS, et des outils d’analyse pour évaluer la réussite des campagnes.

LabHost a été responsable de millions d’attaques de phishing ayant causé des dommages financiers et moraux considérables à ses victimes. Les informations personnelles et financières volées par le biais de ces attaques ont été utilisées à des fins frauduleuses, telles que le vol d’identité, le piratage de comptes bancaires et la diffusion de malwares.

L’opération de démantèlement de LabHost a été menée par un consortium d’agences de police et de cybercriminalité de plusieurs pays, sous la coordination d’Europol. Les autorités ont saisi les serveurs de la plateforme, fermé ses noms de domaine et arrêté son administrateur.

Speedy France victime d’une cyberattaque

Depuis le vendredi 19 avril 2024, Speedy, une entreprise française spécialisée dans la réparation et l’entretien de véhicules, subit une attaque informatique qui impacte ses services en ligne et les données des clients. La société l’a confirmé dans un communiqué publié sur son site web.

Conséquence directe de cette cyberattaque : la prise de rendez-vous en ligne est temporairement indisponible. Les clients souhaitant planifier une intervention sur leur véhicule devront donc contacter Speedy par téléphone ou se rendre directement dans un centre.

Dans un communiqué adressé aux clients touchés, Speedy précise : « Vous êtes inscrits dans nos bases de données et nous vous informons qu’un incident de cybersécurité a été identifié chez Speedy France […] Il est possible que certaines de vos données personnelles aient été compromises.«

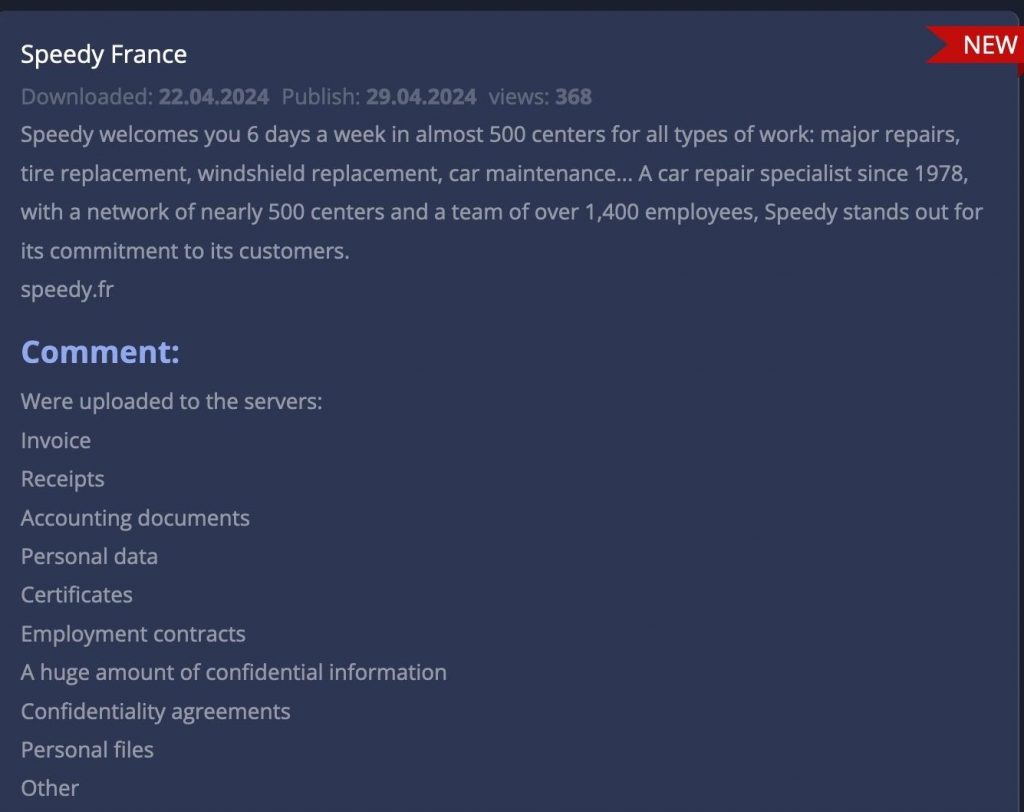

Les cybercriminels à l’origine de cette attaque et de ce vol de données sont le groupe 8Base. Voici leur message :

La réaction de Speedy France

En plus d’avoir désactivée la prise de rendez-vous en ligne, Speedy a réagi rapidement en :

- Mobilisant des experts afin de prendre des mesures de protection : « Nous avons immédiatement mobilisé nos équipes d’experts et nos partenaires spécialisés dans la gestion de ce type d’incident, afin de prendre les mesures de protection nécessaires, puis mener les investigations appropriées« .

- Notifiant la CNIL (Commission nationale de l’informatique et des libertés).

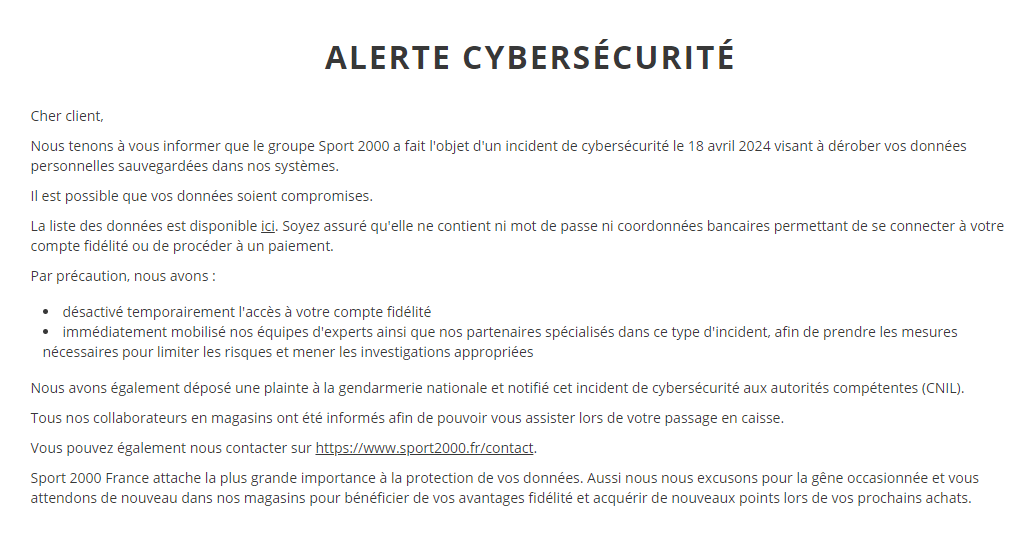

Sport 2000 : Les données de 4.5 Millions fuitent

Le 18 avril 2024, Sport 2000, enseigne française de vente d’articles de sport, a confirmé avoir été victime d’une intrusion informatique ayant compromis les données personnelles de plus de 4 millions de clients.

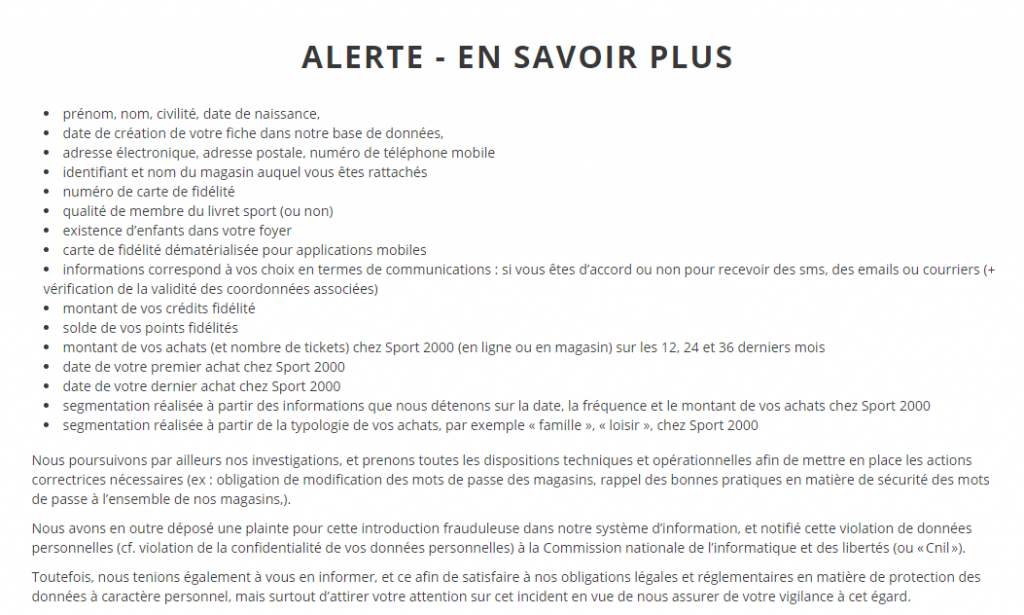

Selon l’enseigne Sport 2000, les données piratées incluent, entre autres :

- Noms, prénoms.

- Adresses postales.

- Numéros de téléphone.

- Adresses e-mail.

- Existence d’enfants dans le foyer familial.

- Numéro de carte de fidélité et les informations liées.

- Identifiant du magasin rattaché au compte.

- Montant des achats sur les derniers mois.

Sport 2000 a réagi en prenant plusieurs décisions :

- Réalisation d’investigations par leurs experts.

- Mise en place d’actions correctrices et amélioration de leur protection.

- Dépôt de plainte auprès de la justice.

- Notification auprès de la CNIL pour violation de données personnelles.

- Notification des clients directement.

Le Slip Français victime d’une fuite de données

Le 15 avril 2024, Le Slip Français, une marque française de sous-vêtements, a annoncé avoir été victime d’une cyberattaque ayant entraîné une fuite de données clients.

Un échantillon de données volées a été publié en ligne dès le 13 avril sur un forum spécialisé, évoquant une base de plus de 1,5 million de clients affectés.

Les informations compromises incluent :

- Noms, prénoms.

- Adresses postales.

- Adresses e-mail.

- Numéros de téléphone.

- Numéros de commande.

Le Slip Français a déclaré avoir immédiatement mis en place des mesures pour sécuriser ses systèmes et limiter l’impact de l’incident. L’entreprise a également informé la Commission nationale de l’informatique et des libertés (CNIL) et a notifié ses clients par e-mail.

C’est un coup dur pour le Slip Français qui subit actuellement une baisse drastique de son nombre de commande, entraînant une baisse des prix et un changement dans sa communication.

Une énorme Data Breach pour PandaBuy

PandaBuy est une plateforme d’achat chinoise qui aide les clients internationaux à acheter des produits auprès de revendeurs chinois.

Début avril 2024, des pirates ont réussi à infiltrer la plateforme et ont exposé les informations personnelles de plus de 1,3 million d’utilisateurs.

La portée exacte de la fuite n’est pas entièrement claire pour le moment, mais les données compromises pourraient inclure des éléments sensibles tels que :

- Identifiants de connexion PandaBuy.

- Noms complets.

- Numéros de téléphone.

- Adresses e-mail personnelles et professionnelles.

- Adresses postales de facturation et de livraison.

- Adresses IP de connexion utilisées pour accéder au compte.

- Données relatives aux commandes passées, potentiellement incluant des détails sur les produits achetés.

Voici le message sur Discord d’une personne à la tête de PandaBuy.

Dropbox Sign, victime d’une intrusion

Dropbox Sign, un service de signature électronique intégré à Dropbox, a connu une intrusion le 24 avril 2024.

Des pirates informatiques ont réussi à accéder illégalement à des systèmes de Dropbox Sign, compromettant des informations sensibles. Cependant, le contenu du stockage Dropbox et des documents Dropbox Sign n’a pas été affecté.

Voici les données compromises lors de l’attaque par piratage :

Informations d’identification de base

Cela comprend les noms d’utilisateur et les adresses e-mails de tous les utilisateurs de Dropbox Sign, y compris ceux qui n’utilisent pas Dropbox lui-même. Les numéros de téléphone ont également été compromis pour certains utilisateurs.

Informations de connexion

Les pirates ont pu accéder aux mots de passe hachés des utilisateurs. Heureusement, les mots de passe hachés ne sont pas stockés sous une forme lisible et ne peuvent pas être facilement déchiffrés par les pirates. Cependant, par prudence, il est essentiel de modifier votre mot de passe Dropbox Sign immédiatement.

Données d’authentification à plusieurs facteurs

Des informations sur les paramètres d’authentification à plusieurs facteurs (MFA) ont également été compromises. L’authentification multifacteur ajoute une couche supplémentaire de sécurité en exigeant un code de vérification supplémentaire lors de la connexion. Même si les pirates ont obtenu des informations sur la configuration MFA, il est probable qu’ils aient besoin du code de vérification supplémentaire pour pirater votre compte.

Jetons d’accès confidentiels

Les pirates ont également mis la main sur des clés API et des jetons OAuth. Ces jetons permettent de connecter Dropbox Sign à d’autres applications. Si vous avez connecté Dropbox Sign à d’autres applications et services, envisagez de modifier vos identifiants de connexion pour ces applications par précaution.

La billetterie du PSG, victime d’une intrusion

Le 3 avril 2024, le Paris Saint-Germain a été victime d’une cyberattaque visant son système de billetterie en ligne. Cette attaque a compromis les données personnelles de certains supporters du club.

Voici les faits :

- Des tentatives d’accès inhabituelles sur la plateforme de billetterie ont été détectées par le département informatique du PSG le 3 avril.

- Une faille de sécurité a été identifiée et corrigée en moins de 24 heures.

- Les données personnelles de certains supporters, telles que les noms, adresses e-mail, adresses postales, numéros de téléphone, dates de naissance et informations de compte, ont pu être consultées par les pirates.

- Les numéros de carte bancaire ne sont pas concernés par la faille, mais les trois derniers chiffres des IBAN ont été exposés.

- Le PSG a informé la Commission Nationale de l’Informatique et des Libertés (CNIL) de cette violation de données.

- Le club a également contacté individuellement les supporters affectés par la faille.

Les géants du web & les failles de sécurité CRITIQUES

Palo Alto Networks

Une faille zero-day critique, référencée CVE-2024-3400 et ayant un score de criticité de 10, a récemment affecté les pares-feux de nouvelle génération (NGFW) de Palo Alto Networks. Cette vulnérabilité, qui touche le système d’exploitation PAN-OS, représente un risque majeur pour les organisations qui utilisent ces pares-feux.

La faille réside dans la fonctionnalité GlobalProtect de PAN-OS et permet à un attaquant non authentifié d’exécuter du code arbitraire avec les privilèges root sur le pare-feu en cas d’exploitation réussie. En d’autres termes, un pirate informatique pourrait prendre le contrôle total du pare-feu, compromettant ainsi la sécurité du réseau protégé.

Palo Alto Networks a publié des correctifs pour remédier à cette faille. Il est crucial d’appliquer ces correctifs dès que possible pour protéger vos pares-feux.

Cisco & ArcaneDoor

ArcaneDoor est une campagne de piratage ciblée et de longue durée qui a compromis des équipements Cisco de plusieurs organisations à travers le monde.

Les cybercriminels derrière cette campagne ont démontré un niveau élevé de sophistication et de persistance dans leurs attaques, exploitant des vulnérabilités zero-day et des techniques avancées pour s’infiltrer dans les réseaux et voler des données sensibles.

Les attaquants d’ArcaneDoor ont utilisé une combinaison de vecteurs d’attaque et de techniques pour mener leurs intrusions, notamment :

- Exploitation de vulnérabilités zero-day : Les attaquants ont profité de failles non publiées dans les pares-feux Cisco Adaptive Security Appliance (ASA) pour obtenir un accès initial aux réseaux ciblés.

- Attaques par porte dérobée : Une fois à l’intérieur des réseaux, les attaquants ont installé des portes dérobées persistantes leur permettant de maintenir un accès discret et de contourner les mesures de sécurité.

- Mouvement latéral : Les attaquants ont utilisé des techniques de mouvement latéral pour se déplacer furtivement à travers les réseaux compromis, identifiant et accédant à des systèmes et des données sensibles.

- Vol de données : Les attaquants ont exfiltré des données sensibles, telles que des informations d’identification d’employés et des secrets d’entreprise.

Les cibles d’ArcaneDoor étaient principalement des organisations gouvernementales et du secteur privé dans des industries critiques telles que la défense, l’aérospatiale et la fabrication.

Les vulnérabilités critiques CVE-2024-20353 et CVE-2024-20359 affectent les serveurs web de gestion et VPN des appliances Cisco Adaptive Security Appliance (ASA) et Cisco Firepower Threat Defense (FTD). Ces failles permettent à un attaquant non authentifié de provoquer un redémarrage inopiné du périphérique, entraînant un déni de service (DoS).

Explication des vulnérabilités :

- CVE-2024-20353: Cette faille réside dans le traitement des en-têtes HTTP par les serveurs web des appliances Cisco ASA et FTD. Un attaquant peut envoyer une requête HTTP spécialement conçue pour déclencher un traitement infini, ce qui entraîne un redémarrage du périphérique.

- CVE-2024-20359: Cette faille est également liée au traitement des en-têtes HTTP par les serveurs web des appliances Cisco ASA et FTD. Un attaquant peut envoyer une requête HTTP contenant un champ d’en-tête malveillant, ce qui provoque un dépassement de mémoire tampon et un redémarrage du périphérique.

Magento / Adobe Commerce

Une faille de sécurité critique, référencée CVE-2024-20720, a récemment affecté les plateformes de commerce électronique Magento, désormais connues sous le nom d’Adobe Commerce.

En avril 2024, des acteurs malveillants commencent à exploiter activement la faille pour voler des données de paiement sur des sites web de e-commerce Magento.

Cette vulnérabilité, classée critique par le CVSS avec un score de 9,1, permet l’exécution de code arbitraire (RCE) par un attaquant authentifié ayant des privilèges administratifs.

Cette faille découle d’une mauvaise neutralisation des éléments spéciaux utilisés dans les commandes du système d’exploitation, ce qui permet à un attaquant d’injecter du code malveillant et de l’exécuter sur le serveur Magento.

Un attaquant ayant réussi à exploiter cette faille pourrait prendre le contrôle total du serveur compromis, accédant aux données sensibles, installant des malwares ou perturbant le fonctionnement de la plateforme de e-commerce.

Windows

La faille de sécurité « BatBadBut« , référencée CVE-2024-24576 et de criticité 10, affecte les systèmes d’exploitation Windows et représente une menace sérieuse pour les utilisateurs.

Classée comme critique par Microsoft, cette vulnérabilité permet à un attaquant d’exécuter du code arbitraire avec des privilèges système élevés sur un système Windows vulnérable en cas d’exploitation réussie.

La faille réside dans le composant « Win32k.sys« , un pilote système essentiel au fonctionnement du sous-système graphique de Windows. Un attaquant pourrait exploiter cette vulnérabilité en envoyant un message malveillant à un processus en cours d’exécution sur le système cible. Si le message est traité avec succès, l’attaquant pourrait prendre le contrôle total du système.

Microsoft a classé cette faille comme « critique », indiquant un risque d’exploitation extrêmement élevé. La vulnérabilité affecte toutes les versions prises en charge de Windows, y compris Windows 11, Windows 10 et Windows 8.1.

Google Chrome

Une faille de sécurité critique, référencée CVE-2024-4058, affecte le navigateur web Google Chrome. Cette faille de type « exécution de code à distance » (RCE) permet à un attaquant distant d’exécuter du code arbitraire sur un appareil vulnérable en cas d’exploitation réussie.

La faille réside dans le moteur de rendu JavaScript de Chrome, V8. Un attaquant pourrait exploiter cette vulnérabilité en créant une page web malveillante et en incitant un utilisateur à la visiter. Si l’utilisateur visite la page web, l’attaquant pourrait exécuter du code arbitraire sur son appareil, lui permettant de prendre le contrôle de l’appareil ou de voler des données sensibles.

Google a classé cette faille comme « critique », indiquant un risque d’exploitation élevé. La vulnérabilité affecte toutes les versions de Google Chrome, y compris les versions pour ordinateurs de bureau, mobiles et tablettes.

Google a publié une mise à jour de sécurité pour remédier à cette faille dans la version 108.0.5409.122 de Chrome. Il est crucial d’installer cette mise à jour dès que possible pour protéger votre appareil contre les attaques d’exploitation.