Les CVE – Common Vulnerabilities and Exposures

Une CVE est un identifiant unique attribué à chaque faille de sécurité logicielle répertoriée dans une base de données publique gérée par MITRE.

En cybersécurité, il est crucial de disposer d’outils et de référentiels communs pour identifier, classifier et communiquer les failles de sécurité. C’est là qu’interviennent les CVE (Common Vulnerabilities & Exposures), un dictionnaire public qui joue un rôle essentiel dans la lutte contre les cybermenaces.

Qui gère la base de données des CVE et comment sont attribués les identifiants ?

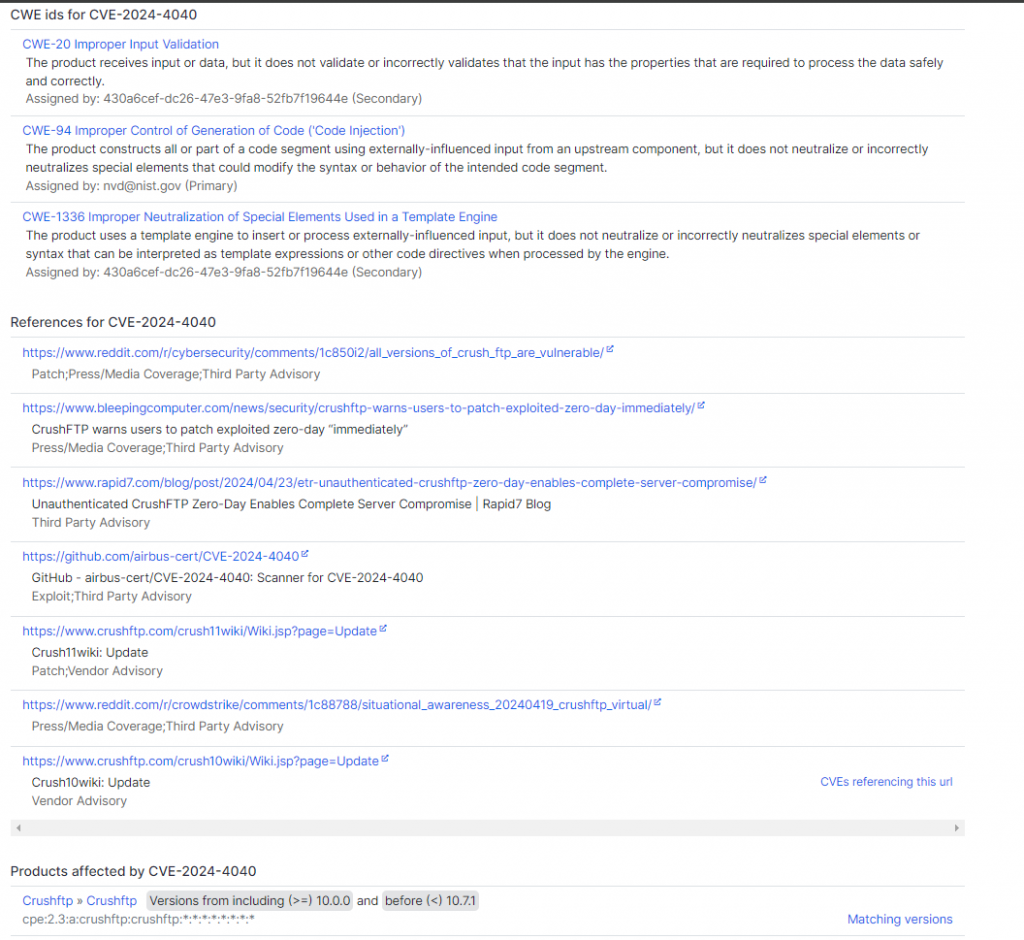

Les identifiants CVE sont attribués par un réseau mondial d’Autorités de Numérotation CVE (CNA). Il existe 376 CNA, présentes dans 41 pays différents, chacune étant responsable d’un domaine de produits ou d’une technologie spécifique. La liste des CNA est présente ici.

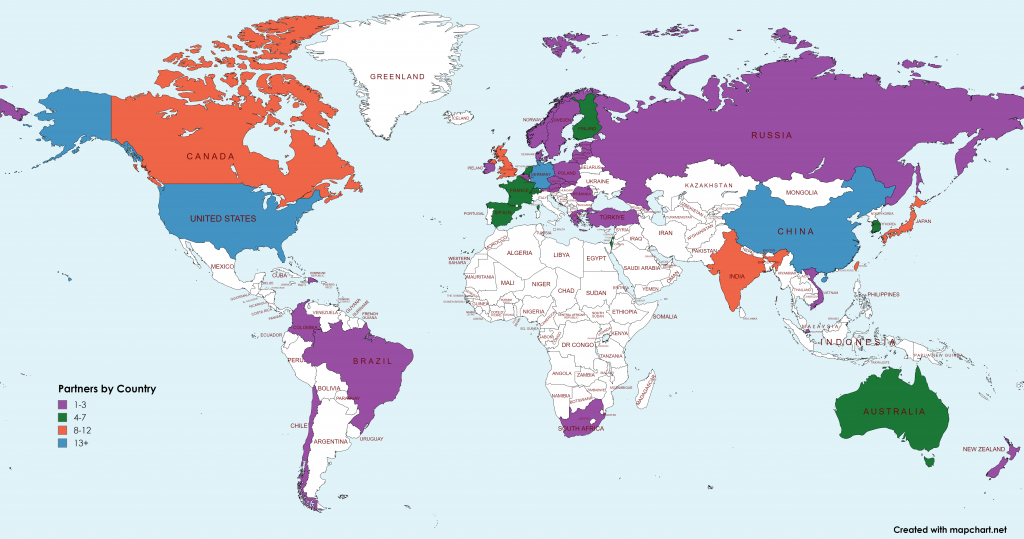

Voici les étapes clés de l’attribution d’un identifiant CVE :

1. Découverte et signalement

Tout commence par la découverte d’une vulnérabilité. Celle-ci peut être le fruit du travail de chercheurs en sécurité, de fournisseurs de produits, d’utilisateurs vigilants ou, dans certains cas, des CNA elles-mêmes.

La faille découverte doit ensuite être confirmée et analysée afin d’en comprendre la nature exacte, son impact potentiel et les produits ou composants affectés.

2. Demande d’un identifiant CVE

Une fois la vulnérabilité confirmée, une demande d’identifiant CVE est soumise à l’Autorité de Numérotation CVE (CNA) compétente. Cette demande, souvent formalisée via un formulaire dédié, doit inclure des informations détaillées sur la faille, telles que :

- Description précise de la vulnérabilité : nature de la faille, code d’exploitation, composants affectés, etc.

- Analyse de l’impact potentiel : gravité de la faille, risques encourus, populations affectées, etc.

- Démonstration de l’unicité : comparaison avec les CVE existants pour éviter les doublons.

- Preuve de la possibilité de correction : existence d’un correctif ou d’un contournement.

3. Analyse et validation par la CNA

La CNA joue un rôle crucial de gardienne en examinant attentivement chaque demande. Elle vérifie que la vulnérabilité répond aux critères d’éligibilité CVE, garantissant ainsi la qualité et la cohérence du système.

Les points de vigilance sont nombreux :

- Gravité avérée : La faille doit présenter un niveau de gravité suffisant pour justifier un identifiant CVE.

- Impact concret : La vulnérabilité doit affecter un produit ou un composant effectivement utilisé.

- Correction envisageable : Il doit exister un moyen de corriger ou de contourner la faille.

- Respect des règles : La demande doit respecter les règles et les formats définis par le système CVE.

4. Attribution de l’identifiant CVE

Si la demande d’identifiant CVE est validée avec succès, la CNA attribue à la vulnérabilité un identifiant unique.

L’identifiant CVE est du format : CVE-AAAA-NNNN, où AAAA correspond à l’année de découverte et NNNN, un numéro unique séquentiel.

Ce fameux identifiant devient le nom officiel de la faille dans le monde de la cybersécurité.

5. Publication des informations CVE

Les informations détaillées sur la vulnérabilité, enrichies de son identifiant CVE, sont publiées dans le dictionnaire public CVE. Ce répertoire en ligne, accessible gratuitement à tous, constitue une source de vérité précieuse pour les chercheurs, les professionnels de la sécurité et le grand public.

On y trouve notamment :

- La description complète de la vulnérabilité : nature exacte, détails techniques, composants affectés.

- Une analyse de l’impact potentiel : gravité de la faille, risques encourus, populations vulnérables.

- Des solutions de contournement : mesures temporaires pour limiter l’exposition à la faille en attendant un correctif.

- Des informations sur les correctifs disponibles : liens vers les mises à jour logicielles qui comblent la faille.

Variantes et complexité

Le système CVE peut paraître simple à première vue, mais il gère des situations parfois complexes.

- Vulnérabilités identiques dans des produits différents : Si une même faille affecte plusieurs produits de fournisseurs distincts, un seul CVE ID est généralement attribué, accompagné de détails spécifiques pour chaque produit concerné.

- Vulnérabilités cachées et divulguées plus tard : Certaines failles peuvent être découvertes et exploitées en secret avant d’être officiellement signalées. Un CVE ID rétroactif peut alors être attribué.

- Vulnérabilités déjà corrigées : Dans certains cas, un correctif peut exister avant la découverte officielle de la faille. Un CVE ID peut tout de même être attribué pour des raisons de transparence et de communication.

Quel est l’objectif des CVE ?

Les CVE sont bien plus qu’un simple système d’identification de failles de sécurité. C’est un véritable pilier de la cybersécurité moderne, facilitant la communication, la collaboration et la prise de décision face aux menaces numériques omniprésentes.

Au cœur de son fonctionnement se trouve un dictionnaire public centralisé répertoriant les vulnérabilités connues, chacune dotée d’un identifiant unique, le CVE ID.

Communication claire et fluide

Imaginez des chercheurs découvrant une faille critique dans un logiciel. Sans CVE ID, leur communication avec les fournisseurs, les CERT et les utilisateurs finaux serait chaotique.

Le CVE ID agit comme un langage commun, permettant à tous les acteurs de parler d’une même voix et de se référer à la même vulnérabilité précise.

Priorisation éclairée des correctifs

Toutes les vulnérabilités ne se valent pas. Les CVE s’accompagnent souvent d’informations sur la gravité de la faille, permettant aux organisations de prioriser leurs efforts de correction en fonction du risque réel encouru.

Les failles critiques, par exemple, nécessitent une attention immédiate, tandis que des failles mineures peuvent être traitées dans un délai plus long.

Recherche et développement ciblés

Les CVE servent de boussole aux chercheurs en sécurité, les orientant vers les domaines où les efforts de recherche sont les plus urgents.

En analysant les tendances des CVE, ils peuvent identifier les types de failles les plus répandus et développer des solutions innovantes pour les contrecarrer.

Confiance renforcée dans les produits numériques

L’utilisation et le partage des CVE par les organisations démontrent leur engagement envers la sécurité et la transparence vis-à-vis de leurs clients.

Cette démarche renforce la confiance dans les produits et services numériques, établissant une relation de confiance entre les entreprises et leurs utilisateurs.

Des ressources précieuses

Le système CVE ne se limite pas à l’attribution d’identifiants. Chaque entrée CVE est enrichie de métadonnées précieuses : description détaillée de la vulnérabilité, date de découverte, impact potentiel, solutions de contournement, correctifs disponibles, etc.

Ces informations permettent aux utilisateurs de comprendre pleinement les risques encourus et de prendre des mesures éclairées pour se protéger.

Une communauté collaborative

Le succès des CVE repose sur une collaboration mondiale. Des organisations du monde entier, des chercheurs indépendants aux agences gouvernementales, contribuent à l’identification, à l’analyse et à la publication des vulnérabilités dans la base de données CVE.

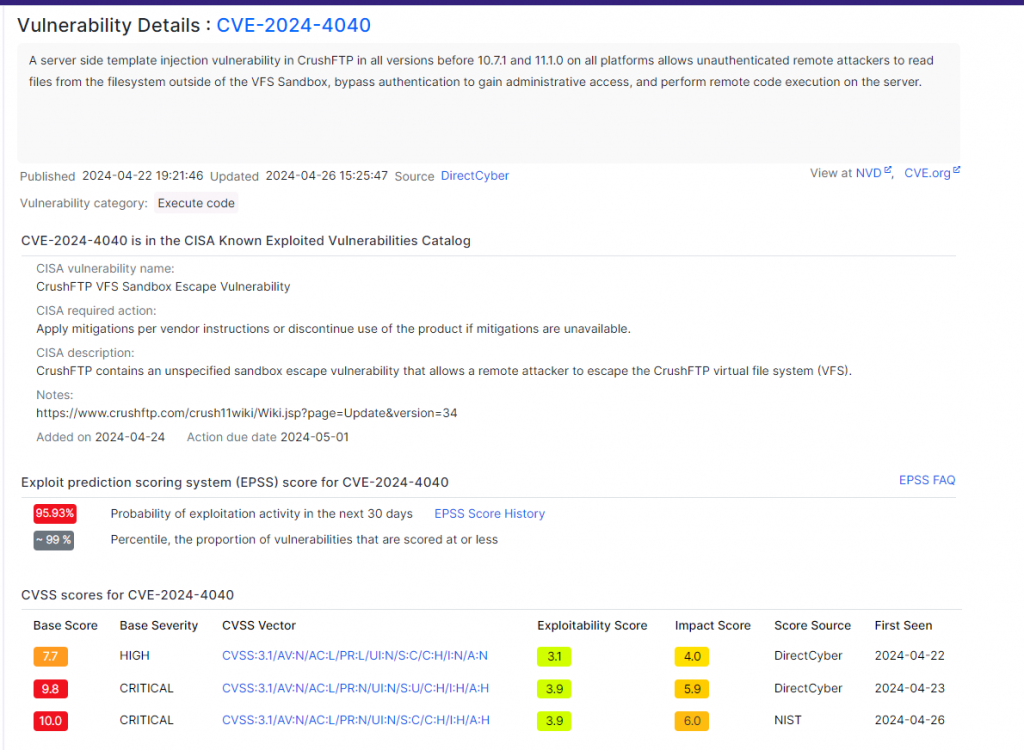

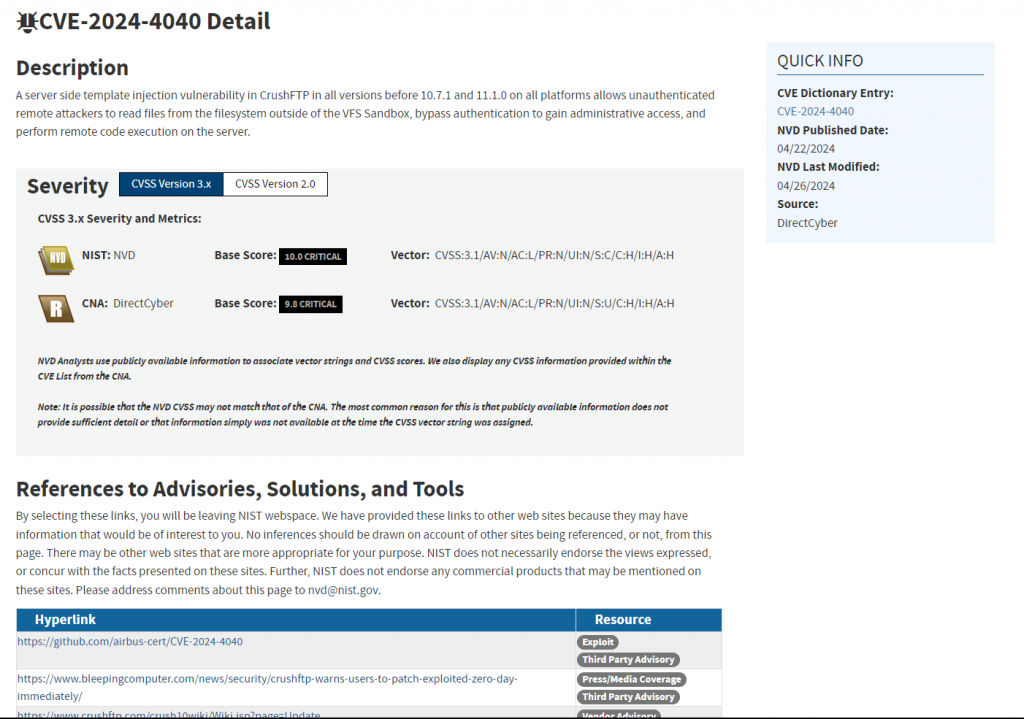

Quelles informations sont présentes dans les CVE ?

Identifiants uniques

Imaginez une faille critique découverte dans un logiciel populaire. Sans CVE, le chaos s’installerait dans la communication entre chercheurs, fournisseurs, CERT et utilisateurs finaux. Chaque partie parlerait un langage différent, rendant la coordination des efforts de correction et la mise en place de solutions de contournement quasi impossibles.

Les CVE viennent pallier ce problème en attribuant à chaque faille un identifiant unique. Ce nom unique agit comme un langage commun, permettant à tous les acteurs de se référer à la même vulnérabilité avec précision et sans ambiguïté.

Résumés concis

Chaque entrée CVE propose un résumé succinct de la vulnérabilité, décrivant sa nature en termes simples et compréhensibles. Cette description concise permet aux utilisateurs, qu’ils soient experts en sécurité ou simples utilisateurs, de saisir rapidement l’essence de la faille et ses implications potentielles.

Descriptions détaillées

Pour ceux qui ont besoin d’informations plus approfondies, les CVE offrent des descriptions détaillées qui plongent au cœur des failles. Ces descriptions techniques, souvent accompagnées de spécifications, d’exemples de code et d’explications précises, permettent aux experts en sécurité d’analyser la vulnérabilité en profondeur, comprendre son fonctionnement et identifier les moyens de l’exploiter.

Liste exhaustive des produits affectés

Savoir si votre système est vulnérable est crucial pour prendre les mesures de protection adéquates. Les CVE répertorient précisément les produits ou composants logiciels affectés par chaque faille.

Cette liste exhaustive permet aux utilisateurs de déterminer si leurs systèmes sont exposés et s’ils doivent appliquer des correctifs ou des solutions de contournement.

Évaluation de la gravité

Toutes les vulnérabilités ne se valent pas. Les CVE intègrent une évaluation de la gravité qui indique le niveau de risque potentiel qu’une faille représente.

Cette information cruciale permet aux organisations de prioriser leurs efforts de correction et de se concentrer sur les vulnérabilités les plus critiques, celles qui pourraient causer les dommages les plus importants en cas d’exploitation.

Ce score de criticité est réalisé par le système d’évaluation CVSS.

CVSS

Le CVSS (Common Vulnerability Scoring System), traduit en français par « Système de notation commune des vulnérabilités », est un autre maillon essentiel de la chaîne de la cybersécurité.

Imaginez-le comme un système d’évaluation qui attribue un score à chaque vulnérabilité répertoriée dans le catalogue CVE. Le CVSS attribue une note allant de 0 (faible sévérité) à 10 (critique) à chaque faille. Ce score est calculé selon des critères précis tenant compte de plusieurs facteurs dont :

- Facilité d’exploitation de la faille : plus une faille est facile à exploiter, plus le score CVSS est élevé.

- Impact potentiel sur le système : le score tient compte des dommages qu’un pirate pourrait causer en exploitant la faille (perte de données, corruption de fichiers, etc.).

- Propagation de la faille : le score CVSS prend également en considération la diffusion du logiciel ou du composant affecté. Plus il est répandu, plus le score est potentiellement élevé.

Dates de découverte et de mise à jour

Connaître la date de découverte d’une vulnérabilité peut s’avérer utile pour retracer son historique, comprendre son évolution dans le temps et évaluer les délais de réaction des différents acteurs impliqués dans sa correction.

Solutions de contournement

En attendant la publication d’un correctif définitif, des solutions de contournement peuvent être disponibles pour limiter l’impact d’une vulnérabilité et protéger les systèmes.

Les CVE décrivent souvent ces solutions temporaires, offrant aux utilisateurs des mesures concrètes à mettre en place pour réduire leur exposition au risque.

Liens vers les correctifs

Dès que des correctifs sont disponibles pour corriger une faille, les CVE fournissent des liens directs vers ces correctifs. Cette information permet aux utilisateurs de mettre à jour rapidement leurs systèmes et de se prémunir contre l’exploitation de la vulnérabilité.

Références

Les CVE, soucieux de fournir des informations complètes, incluent souvent des liens vers des ressources externes telles que des articles techniques, des avis de sécurité ou des discussions en ligne.

Ces ressources permettent aux utilisateurs curieux d’approfondir leurs connaissances sur une vulnérabilité particulière, ses implications techniques et les solutions mises en place pour la corriger.

Statut pour suivre l’évolution de la situation

Le statut d’un CVE indique l’état actuel de la faille. Il peut s’agir d’une analyse en cours, de la publication d’un correctif, de la découverte de nouvelles informations ou de la résolution définitive du problème.

Cette information permet aux utilisateurs de suivre l’évolution de la situation et de prendre des mesures en conséquence.