Stéganographie & Cyberattaques

La stéganographie en cyberattaque permet de dissimuler des malwares, exfiltrer des données ou communiquer discrètement en cachant des messages dans des fichiers innocents.

La stéganographie, du grec « steganos » (caché) et « graphein » (écrire), est l’art de dissimuler des informations dans un support de couverture apparemment anodin, tel qu’une image, un fichier audio ou un texte ordinaire.

L’objectif est de rendre le message secret invisible à l’œil nu, tout en le rendant accessible à un destinataire qui possède la clé pour le décoder.

Autrefois utilisée par les espions et les dissidents, elle est aujourd’hui exploitée par les cybercriminels pour des attaques furtives et sophistiquées.

Comment fonctionne la Stéganographie ?

La stéganographie repose sur le principe de dissimuler un message secret dans un support de couverture. Ce support peut être un fichier texte, une image audio, une vidéo ou une image numérique.

Le but est de modifier le support de couverture d’une manière indétectable pour l’œil humain, tout en y insérant le message secret.

Voici quelques techniques stéganographiques courantes :

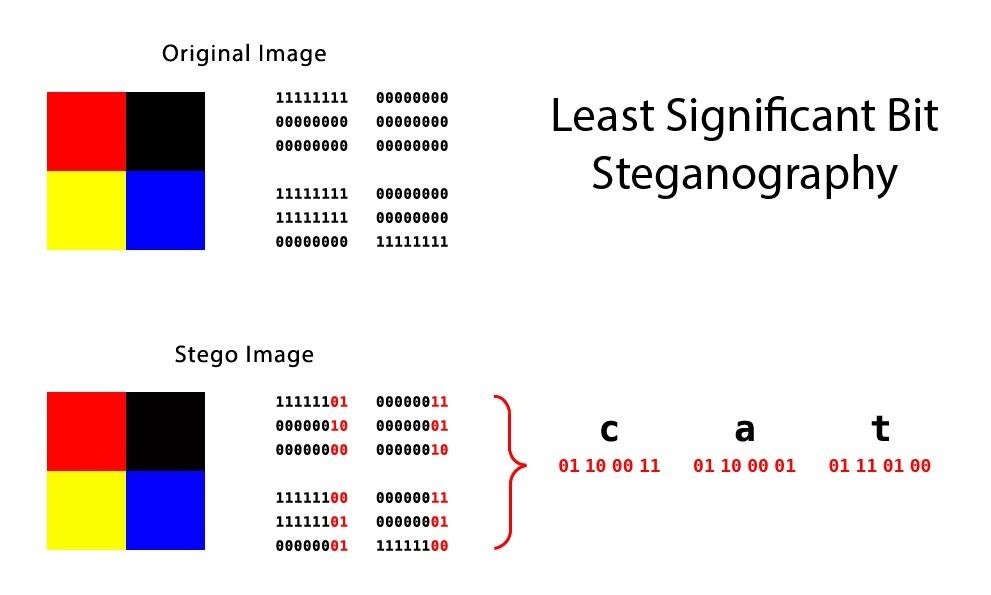

Stéganographie du bit de poids faible (LSB)

Cette technique consiste à modifier les bits les moins significatifs des pixels d’une image pour coder le message secret. Comme l’œil humain est peu sensible aux variations des bits de poids faible, ces modifications passent généralement inaperçues.

L’image au-dessus montre un exemple de la Stéganographie du bit de poids faible (LSB).

Ici, les derniers bits de chaque carré de couleur ont été changés, sans que cela n’a d’impact visible sur le résultat final.

Les bits changés forment un mot, dans notre exemple, CAT.

Stéganographie par recouvrement

Cette technique consiste à superposer le message secret au support de couverture de manière à ce qu’il soit invisible à l’œil nu. Cela peut être réalisé en utilisant des techniques de tatouage numérique ou en modulant la transparence du message secret.

Stéganographie par substitution

Cette technique consiste à remplacer une partie du support de couverture par le message secret. Par exemple, on peut remplacer des caractères aléatoires dans un fichier texte par des bits du message secret.

Technique de l’espace vide

Dans les fichiers audio ou vidéo, il existe souvent des espaces inutilisés que l’on peut exploiter pour dissimuler des données. Par exemple, on peut augmenter légèrement la durée d’une pause silencieuse dans un fichier audio pour y coder un message.

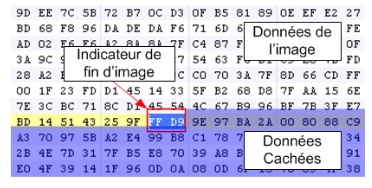

Stéganographie par structure du fichier

La stéganographie basée sur la structure du fichier se sert des espaces non utilisés pour la dissimulation de contenu.

Utilisations de la Stéganographie

La stéganographie, art de cacher des secrets, offre un éventail d’applications bien au-delà de l’espionnage et des messages codés. Voici quelques exemples concrets de son utilisation dans le monde moderne :

1. Protection de la propriété intellectuelle

- Lutte contre le piratage : Intégrer des filigranes numériques dans les images, vidéos et musiques permet de tracer l’origine du contenu piraté et de lutter contre sa distribution illégale.

- Authentification de documents : Insérer une marque stéganographique unique dans les documents numériques garantit leur authenticité et empêche toute falsification.

2. Communication discrète

- Journalisme d’investigation : Les journalistes peuvent dissimuler des informations sensibles dans des fichiers innocents pour les communiquer en toute sécurité.

- Dissidents politiques : Dans les régimes répressifs, la stéganographie permet aux citoyens de partager des informations et des opinions dissidentes sans éveiller les soupçons des autorités.

3. Amélioration d’images

- Stéganographie d’amélioration d’images : Cette technique permet d’insérer des informations supplémentaires dans des images numériques, comme des descriptions détaillées pour les personnes malvoyantes, sans altérer visiblement la qualité de l’image.

- Conservation et restauration d’œuvres d’art : La stéganographie peut être utilisée pour stocker des informations sur l’état d’origine d’une œuvre d’art ou pour documenter les étapes de sa restauration, permettant ainsi une meilleure préservation du patrimoine artistique.

4. Sensibilisation

- Campagnes de sensibilisation : Dissimuler des messages de sensibilisation sur des problèmes sociaux dans des supports populaires, comme des affiches ou des vidéos, peut toucher un large public de manière subtile et efficace.

5. Domaines scientifiques et de recherche

- Transmission de données scientifiques : Les chercheurs peuvent utiliser la stéganographie pour partager des données sensibles ou confidentielles entre eux de manière sécurisée.

- Expérimentation en psychologie : La stéganographie permet d’introduire des stimuli subliminaux dans des images ou des vidéos pour étudier leur impact sur le comportement humain.

Comment les cybercriminels utilisent la Stéganographie ?

Dans le domaine du cybercrime, la stéganographie s’est transformée en outil prisé par les malfaiteurs. En effet, cette technique offre aux cybercriminels un moyen sournois de cacher des données malveillantes, de voler des informations sensibles et de contourner les systèmes de sécurité.

Voici quelques exemples concrets de l’utilisation de la stéganographie par les cybercriminels :

1. Diffusion de malwares

- Masquage de malwares dans des images ou des fichiers audios : Les cybercriminels peuvent cacher des logiciels malveillants dans des fichiers innocents, tels que des images téléchargées sur des sites web ou des pièces jointes d’e-mails. Une fois ouverts, ces fichiers infectent l’appareil de la victime à son insu.

- Exploitation des réseaux sociaux : Des messages codés ou des liens malveillants peuvent être dissimulés dans des images ou des vidéos partagés sur les réseaux sociaux, incitant les utilisateurs à les télécharger ou à cliquer dessus, déclenchant ainsi l’infection de leur appareil.

2. Vol de données sensibles

- Exfiltration de données confidentielles : Des informations financières, des données personnelles ou des secrets industriels peuvent être cachés dans des fichiers ordinaires, tels que des documents Word ou des fichiers PDF, et envoyés à des parties non autorisées.

- Espionnage d’entreprises : Des acteurs malveillants peuvent utiliser la stéganographie pour voler des informations sensibles sur des concurrents en infiltrant des fichiers internes ou en interceptant des communications.

3. Contournement des systèmes de sécurité

- Évasion des filtres anti-spam : Des messages spam ou des liens malveillants peuvent être cachés dans des images ou des pièces jointes d’e-mails, trompant les filtres anti-spam et parvenant à la boîte de réception des victimes.

- Masquage d’activités dans les réseaux : La stéganographie permet de cacher des communications malveillantes ou des transferts de données illégaux dans le trafic réseau, échappant ainsi à la détection des systèmes de sécurité.

Des exemples de cyberattaques par Stéganographie

La stéganographie s’est malheureusement transformée en arme redoutable entre les mains de cybercriminels. En voici quelques exemples concrets :

1. Opération Windigo

En 2011, un groupe de cybercriminels a utilisé la stéganographie pour diffuser un cheval de Troie appelé « Windigo » via des images téléchargées sur des sites web populaires.

Les images infectées, lorsqu’elles étaient ouvertes, installaient le malware sur l’appareil de la victime, dérobant des informations sensibles.

2. Attaques contre des systèmes bancaires

En 2013, une campagne de malwares stéganographiques a ciblé des systèmes bancaires.

Les pirates ont caché des logiciels malveillants dans des fichiers PDF envoyés par e-mail aux employés de banque. Une fois ouverts, ces fichiers infectaient les systèmes bancaires, permettant aux pirates de voler des informations financières.

3. Campagne de phishing

En 2016, une campagne de phishing sophistiquée a utilisé la stéganographie pour diffuser des emails malveillants.

Les emails contenaient des images apparemment innocentes, mais qui, en réalité, cachaient des liens vers des sites web frauduleux. Une fois que les victimes cliquaient sur les liens, leurs informations personnelles étaient dérobées.

4. Attaques par ransomware

En 2017, le ransomware « SyncCrypt » a été diffusé via des pièces jointes d’emails contenant des images stéganographiques. Une fois ouvert, le ransomware chiffrait les fichiers de la victime, exigeant une rançon pour les décrypter.

Ces exemples illustrent la diversité et la complexité des attaques par stéganographie. Les cybercriminels ne cessent d’innover leurs techniques, rendant la détection et la prévention de ces attaques de plus en plus difficiles.

Se protéger contre la Stéganographie

Face à cette menace évolutive, une approche multidimensionnelle est nécessaire pour se protéger efficacement :

1. Vigilance accrue et sensibilisation

Soyez extrêmement prudent(e) face aux fichiers suspects, en particulier ceux provenant de sources inconnues. Éduquez vos employés et vos proches sur les risques de la stéganographie et les bonnes pratiques pour s’en protéger.

2. Solutions de sécurité spécialisées

Envisagez d’utiliser des logiciels ou des outils spécialisés dans la détection de la stéganographie. Ces outils peuvent analyser vos fichiers et identifier la présence de données cachées.

De plus, vous pouvez utiliser un logiciel d’intégrité de site web, il permettra de vérifier si des fichiers ont été modifiés sans votre accord. Ainsi, vous êtes alertés lors du moindre changement qui pourrait s’avérer dangereux ou frauduleux, effectué sur votre site ou application web.

3. Mises à jour logicielles régulières

Assurez-vous que votre système d’exploitation, vos logiciels antivirus et vos pares-feux sont à jour avec les derniers correctifs de sécurité. Ces mises à jour incluent souvent des protections contre les menaces stéganographiques émergentes.

4. Chiffrement des données sensibles

Le chiffrement de vos fichiers importants peut les rendre plus résistants aux attaques stéganographiques. En effet, même si les pirates parviennent à cacher des données malveillantes dans vos fichiers chiffrés, ils ne pourront pas les lire sans la clé de décryptage.

5. Sauvegardes régulières

Effectuez des sauvegardes régulières de vos données importantes. En cas d’attaque stéganographique réussie, vous pourrez restaurer vos fichiers à partir d’une sauvegarde saine.

6. Comportement responsable en ligne

Soyez prudent(e) lorsque vous partagez des fichiers en ligne, en particulier sur des forums publics ou des réseaux sociaux. Évitez de partager des informations sensibles ou des fichiers confidentiels qui pourraient être facilement accessibles aux cybercriminels.

7. Réagir rapidement en cas d’attaque avérée

Vous avez découvert que votre site a été piraté, n’attendez plus et faites appel à une Incident Reponse Team. Elle vous aide et accompagne quand votre entreprise a subi une attaque malveillante.