Score CVSS

Le Common Vulnerability Scoring System, CVSS, ou Système Commun de Notation des Vulnérabilités, s’impose comme un standard incontournable dans le domaine de la sécurité informatique, permettant d’évaluer la gravité des CVE, ou failles, découvertes.

Le Common Vulnerability Scoring System, CVSS, ou Système Commun de Notation des Vulnérabilités, s’impose comme un standard incontournable dans le domaine de la sécurité informatique, permettant d’évaluer la gravité des CVE, ou failles, découvertes.

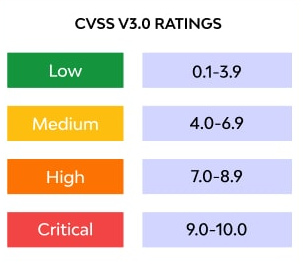

Attribuant un score compris entre 0 et 10, le score de 10 représentant la faille la plus critique, le CVSS vise à offrir une évaluation objective et cohérente, facilitant la prise de décision éclairée pour les professionnels de la sécurité.

Comprendre le calcul du score CVSS

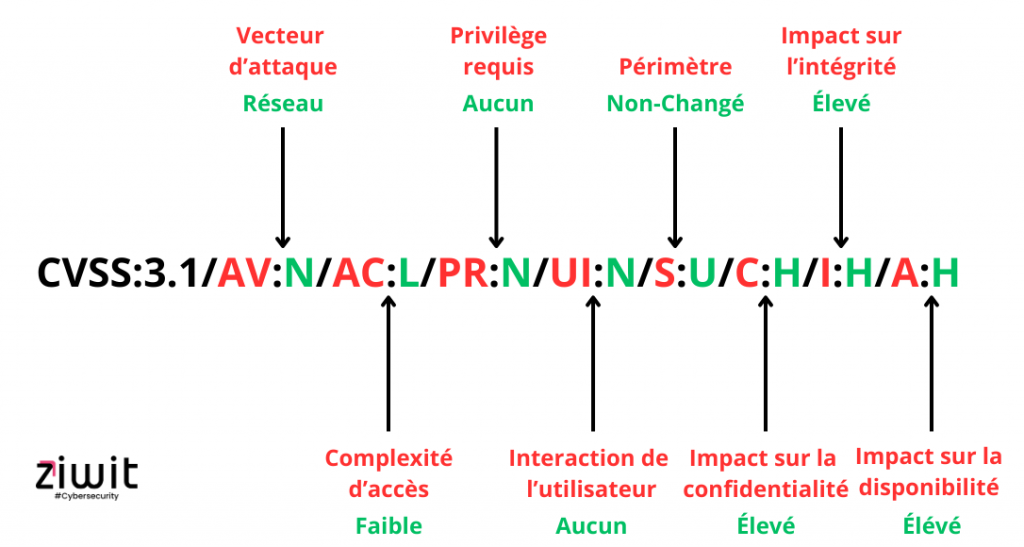

Voici un CVSS :

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

Ce CVSS 3.1 correspond à la CVE critique de score CVSS 9.8 : CVE-2022-48196.

Expliquons comment fonctionne ce score et ce qu’il contient.

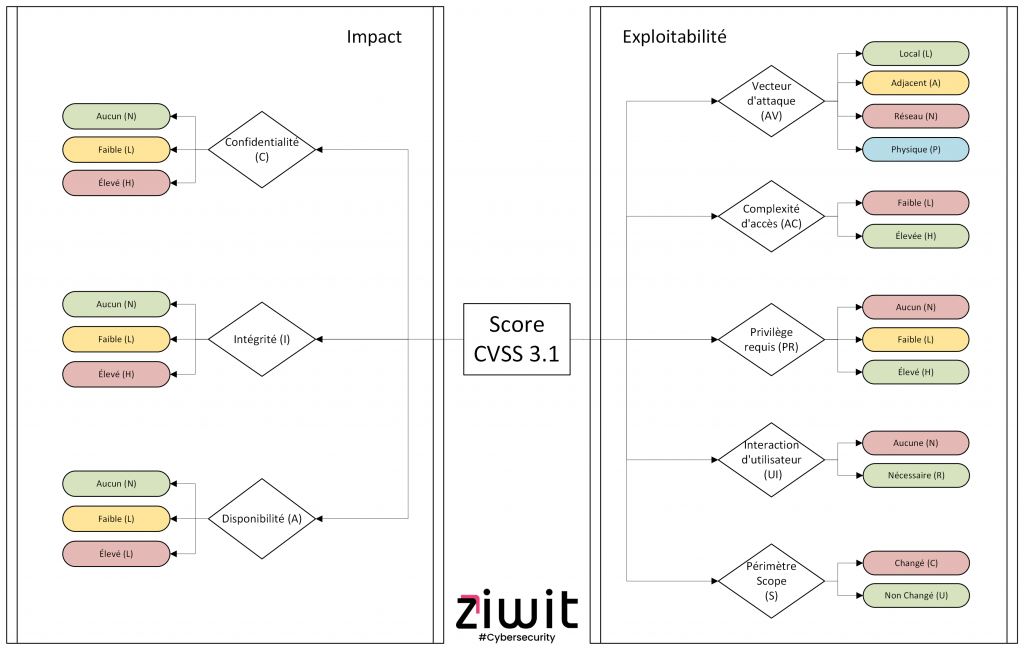

Les critères évaluent l’impact intrinsèque d’une vulnérabilité, sans tenir compte de son contexte ou de son environnement. Ils comprennent les métriques d’exploitabilité et d’impact :

L’Exploitabilité

Vecteur d’attaque (AV)

Le Vecteur d’attaque (AV) mesure la difficulté pour un attaquant d’exploiter la vulnérabilité. Les valeurs possibles sont :

- Local (L) : L’attaquant doit être présent sur le système vulnérable.

- Adjacent (A) : L’attaquant doit avoir un accès au réseau local du système vulnérable.

- Réseau (N) : L’attaquant peut exploiter la vulnérabilité depuis n’importe où sur Internet.

- Physique (P) : L’attaquant doit passer par un accès physique pour compromettre le système.

Complexité d’accès (AC)

La Complexité d’accès (AC) mesure la difficulté pour un attaquant de comprendre et d’exploiter la vulnérabilité. Les valeurs possibles sont :

- Faible (L) : L’exploitation de la vulnérabilité est simple et ne nécessite aucune compétence particulière.

- Élevée (H) : L’exploitation de la vulnérabilité est complexe et nécessite des compétences et des connaissances spécialisées.

Privilèges requis (PR)

Le critère Privilèges requis (PR) permet de mieux cerner le niveau d’accès nécessaire pour exploiter une faille. Les options possibles pour le critère PR sont :

- Aucun (N) : L’exploitation de la faille ne requiert aucun privilège d’accès particulier.

- Faible (L) : L’exploitation de la faille requiert des privilèges utilisateur standard.

- Élevé (H) : L’exploitation de la faille requiert des privilèges élevés, tels que des privilèges administratifs.

Interaction utilisateur (UI)

Le critère Interaction utilisateur (UI) permet d’affiner le score de base d’une faille en prenant en compte le niveau d’interaction nécessaire pour l’exploiter. Ce critère se décline en trois options :

- Aucune (N) : L’exploitation de la faille ne requiert aucune interaction de la part de l’utilisateur.

- Nécessaire (R) : L’utilisateur doit effectuer une action spécifique pour que la faille soit exploitée.

Scope (S)

Le critère Scope (S) permet d’affiner l’évaluation de la sévérité d’une vulnérabilité en tenant compte de sa portée ou de son étendue. Il s’intéresse à l’impact de l’exploitation de la faille sur le système compromis. Ce critère peut être :

- Changé (C) : L’exploitation de la faille permet à l’attaquant de changer de contexte d’exécution au sein du système compromis.

- Non changé (U) : L’exploitation de la faille ne le permet pas.

L’Impact

Impact sur la confidentialité (C)

Il mesure l’impact potentiel de l’exploitation sur la confidentialité des données. Les options sont :

- Aucun (N) : L’exploitation n’a aucun impact sur la confidentialité.

- Faible (L) : L’exploitation peut divulguer des informations confidentielles à faible impact.

- Élevé (H) : L’exploitation peut divulguer des informations confidentielles à fort impact.

Impact sur l’intégrité (I)

Il mesure l’impact potentiel de l’exploitation sur l’intégrité des données. Les options sont :

- Aucun (N) : L’exploitation n’a aucun impact sur l’intégrité.

- Faible (L) : L’exploitation peut modifier des données à faible impact.

- Élevé (H) : L’exploitation peut modifier des données à fort impact.

Impact sur la disponibilité (A)

Il mesure l’impact potentiel de l’exploitation sur la disponibilité des systèmes ou des services. Les options sont :

- Aucun (N) : L’exploitation n’a aucun impact sur la disponibilité.

- Faible (L) : L’exploitation peut affecter la disponibilité des systèmes ou des services pendant une courte période.

- Élevé (H) : L’exploitation peut affecter la disponibilité des systèmes ou des services pendant une longue période.

Exemple de CVSS 3.1

Reprenons donc notre exemple précédemment cité :

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- Vecteur d’attaque : Network, ou réseau.

- Complexité de l’attaque : Low, donc faible complexité de l’attaque.

- Privilèges requis : None, aucun privilège requis.

- Interaction de l’utilisateur : None, aucune interaction requise.

- Scope : Unchanged, ou non modifié.

- Impact sur la confidentialité : High, donc les données confidentielles peuvent être révélées.

- Impact sur l’intégrité : High, la CVE a un fort impact sur l’intégrité du système.

- Impact sur la disponibilité : High, la faille peut impacter sur le long terme la disponibilité du système.

Voici donc un résumé de la faille et de ce qu’elle nous apprend :

L’évolution du Score CVSS

Version 1 (publiée en 2005)

- Structure simple avec deux métriques principales :

- Gravité : mesurait l’impact global d’une vulnérabilité (faible, moyen, élevé).

- Exploitabilité : indiquait la facilité d’exploitation d’une vulnérabilité (facile, difficile, impossible).

- Score final : un nombre de 0 à 10, dérivé de la combinaison des valeurs de Gravité et Exploite.

Limites de la version 1

- Manque de granularité : les métriques offraient un choix trop limité, ne permettant pas une évaluation précise de la gravité.

- Ne prenait pas en compte les facteurs contextuels : l’impact d’une vulnérabilité pouvait varier en fonction de l’environnement et des configurations spécifiques.

CVSS Version 2 (publiée en 2007)

- Introduction de métriques supplémentaires :

- Accès : indiquait les privilèges nécessaires pour exploiter la vulnérabilité.

- Impact sur l’intégrité : mesurait l’étendue des dommages potentiels causés par l’exploitation.

- Impact sur la disponibilité : mesurait l’impact potentiel d’une exploitation sur la disponibilité du système.

- Score final : toujours de 0 à 10, mais calculé à l’aide d’une formule plus complexe prenant en compte les nouvelles métriques.

CVSS Version 3 (publiée en 2013)

- Adoption d’une structure à trois groupes de métriques :

- Base : reflétait les caractéristiques intrinsèques de la vulnérabilité.

- Temporelle : prenait en compte l’évolution de la vulnérabilité dans le temps (découverte, exploitation, disponibilité de correctifs).

- Environnementale : tenait compte des facteurs contextuels spécifiques à l’environnement où la vulnérabilité était présente.

- Score final : toujours de 0 à 10, calculé séparément pour chaque groupe de métriques (CVSS v3.0) ou en combinant les trois groupes (CVSS v3.1).

CVSS Version 4 (publiée en 2023)

Modifications majeures pour une évaluation plus granulaire et contextuelle :

Groupe Base

- Ajout de nouvelles métriques et raffinement des existantes pour une meilleure différenciation des vulnérabilités.

- Distinction entre l’impact sur la confidentialité et l’impact sur l’intégrité.

Groupe Menace

- Remplacement du groupe Temporel, avec un focus sur les capacités des attaquants et l’évolution de la menace.

- Introduction de métriques comme la « capacité d’action » et la « probabilité d’action ».

Groupe Environnemental

- Raffinement des métriques existantes pour une meilleure prise en compte des facteurs contextuels spécifiques.

Score final

- Quatre scores possibles : CVSS-B (Base), CVSS-BT (Base + Menace), CVSS-BE (Base + Environnement), CVSS-BTE (Base + Menace + Environnement).

- Chaque score est un nombre flottant entre 0 et 100, offrant une meilleure précision granulaire.

Qui utilisent le Score CVSS ?

Le Score CVSS (Common Vulnerability Scoring System) est utilisé par un large éventail d’acteurs dans le domaine de la cybersécurité, parmi lesquels :

Organisations

- Les équipes de sécurité informatique utilisent le CVSS pour évaluer la gravité des vulnérabilités découvertes dans leurs systèmes et réseaux. Cela leur permet de prioriser les efforts de correction en se concentrant d’abord sur les vulnérabilités les plus critiques.

- Les administrateurs système et réseau utilisent le CVSS pour prendre des décisions éclairées concernant la mise à jour des logiciels et l’application des correctifs de sécurité.

- Les responsables de la gestion des risques utilisent le CVSS pour évaluer l’impact potentiel des vulnérabilités sur leur organisation et pour mettre en place des contrôles de sécurité appropriés.

Fournisseurs de solutions de sécurité

- Les éditeurs de logiciels de sécurité intègrent le CVSS dans leurs produits pour aider les utilisateurs à identifier et à prioriser les vulnérabilités.

- Les entreprises de conseil en sécurité utilisent le CVSS pour réaliser des évaluations de la sécurité et pour fournir des recommandations aux organisations.

- Les chercheurs en sécurité utilisent le CVSS pour communiquer la gravité des vulnérabilités qu’ils découvrent.

Agences gouvernementales

- Les agences gouvernementales utilisent le CVSS pour développer des politiques et des réglementations de sécurité.

- Les organismes de normalisation utilisent le CVSS pour définir des normes de sécurité.

- Les forces de l’ordre utilisent le CVSS pour enquêter sur les cybercrimes.

Avantages et limites du Score CVSS

Avantages du Score CVSS

- Standardisation : Le CVSS offre un langage commun pour évaluer la gravité des failles, facilitant la communication et la collaboration entre les différents acteurs de la sécurité informatique.

- Objectivité : Le calcul du score CVSS repose sur une méthodologie rigoureuse et structurée, permettant d’obtenir une évaluation objective et cohérente des failles.

- Compréhension simplifiée : Le score CVSS, sous forme numérique et gradué, offre une représentation claire et intuitive de la gravité d’une faille, facilitant sa compréhension par un large public.

- Prise de décision éclairée : Le CVSS fournit aux professionnels de la sécurité des informations précieuses pour prioriser les actions de remédiation et allouer efficacement les ressources.

- Évolution continue : Le CVSS fait l’objet d’une maintenance régulière, avec des mises à jour et des enrichissements pour s’adapter aux nouvelles menaces et aux évolutions technologiques.

Limites du Score CVSS

- Complexité relative : La prise en compte de divers facteurs et métriques peut rendre le calcul du score CVSS complexe, nécessitant une certaine expertise pour une interprétation précise.

- Contexte spécifique non exhaustif : Le CVSS ne prend pas toujours en compte tous les aspects contextuels spécifiques à une organisation ou à un système, ce qui peut limiter la précision de l’évaluation dans certains cas.

- Manipulation potentielle : Le caractère subjectif de certaines métriques, comme l’impact sur les produits ou la priorité du système, peut ouvrir la porte à une manipulation du score CVSS.

- Évolution des failles : La gravité d’une faille peut évoluer dans le temps, notamment avec la découverte de nouveaux modes d’exploitation, ce que le score CVSS ne reflète pas toujours instantanément.

- Focus sur les vulnérabilités techniques : Le CVSS se concentre principalement sur les vulnérabilités techniques, ne tenant pas compte d’autres facteurs importants pour la sécurité, comme les erreurs de configuration ou les failles humaines.

Score CVSS et EPSS

Le Système Commun de Notation des Vulnérabilités (CVSS) et l’Exploit Prediction Scoring System (EPSS) sont deux systèmes d’évaluation distincts, mais complémentaires, utilisés dans le domaine de la sécurité informatique pour mieux appréhender les risques liés aux vulnérabilités.

Score CVSS : Focus sur la sévérité technique

Rappelons que le CVSS attribue un score compris entre 0 et 10, reflétant la gravité intrinsèque d’une vulnérabilité. Il se base sur des caractéristiques techniques de la faille et ne tient pas compte de son exploitation réelle. En d’autres termes, le CVSS indique la sévérité potentielle d’une vulnérabilité si elle venait à être exploitée.

Score EPSS : Probabilité d’exploitation

L’EPSS, quant à lui, se concentre sur la probabilité qu’une vulnérabilité soit exploitée dans un avenir proche (généralement sur une période de 30 jours). Ce score s’appuie sur des analyses prédictives et des données sur les menaces observées dans le paysage actuel de la cybersécurité.