Qui sont le groupe HIVE qui a piraté Altice (SFR) ?

Le groupe Altice, maison mère de SFR, s’ajoute à la liste des victimes de « rançongiciel ». Des dizaines de milliers de documents portant sur les nombreuses filiales du groupe sont actuellement rendus publics par les cybercriminels.

A l’origine de cette cyberattaque, le groupe Hive, déjà connu pour avoir attaqué des centaines d’organisations depuis juin 2021, dont des établissements de santé, des fournisseurs d’énergie, mais également des organisations à but non lucratifs. Des attaques d’une telle ampleur que le FBI a publié une note d’alerte à leur sujet.

Le groupe HIVE : Qui sont-ils ?

Le groupe Hive est un groupe d’hackers qui opère par attaque de type « rançongiciel ».

Hive a été découvert pour la première fois en juin 2021. Il est distribué dans un modèle Ransomware-as-a-service (RaaS) qui permet aux attaquants ne souhaitant pas développer l’outil malveillant, de l’utiliser comme ils le souhaitent, en échange d’une somme d’argent (généralement sous forme d’abonnement ou d’achat direct) versée à son développeur. Il s’agit ici d’un réel programme d’affiliation utilisant diverses méthodes de compromission initiales.

Connus pour utiliser la double extorsion, mais aussi des méthodes de piratage toujours plus sophistiquées ne ressemblant en rien aux autres cybercriminels, la plupart des modes opératoires du groupe restent opaques aux yeux de tous.

Les secteurs les plus ciblés par Hive classés dans l’ordre, sont l’énergie, la santé, la finance, les médias et le secteur de l’Éducation. En opérant depuis un peu plus d’un an, ce groupe privilégie pour l’instant des Organisations situées en Amérique du Nord, en Europe mais également au Moyen-Orient, dépassant alors des groupes tels que ALPHHV ou KARAKURT en terme de nombre d’attaques menées depuis début 2022.

Bien avant l’utilisation de Hive, les attaquants utilisaient plusieurs mécanismes pour s’introduire dans le réseau de leur victime. Ils recouraient généralement aux e-mails de Phishing, ou à l’exploitation des vulnérabilités des actifs exposés de la victime (en se référant aux CVE). Une fois en interne, Hive infectait alors le réseau latéralement.

Ce type d’attaque reste l’une des plus dangereuse de par son caractère indétectable. En ce sens, la prévention des incidents s’avère être la meilleure des armes pour une Organisation qui souhaite les éviter avec l’adoption d’un SOC.

Que s’est-il passé chez Altice cette nuit-là?

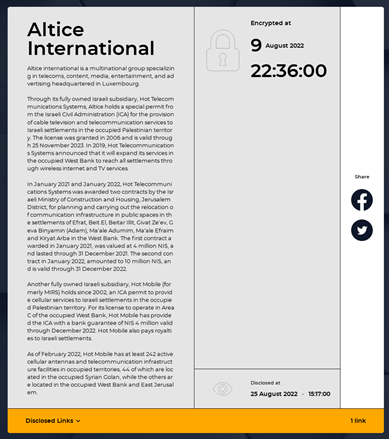

Les pirates ont publié sur leur site un message revendiquant l’attaque, ce message indique que les données ont bien été volées le 9 août à 22h36, le point d’entrée ayant probablement été un mail de phishing accompagné d’une charge malveillante, destiné au service administratif. Une tentative de demande de rançon a alors été effectuée par le groupe, sans succès.

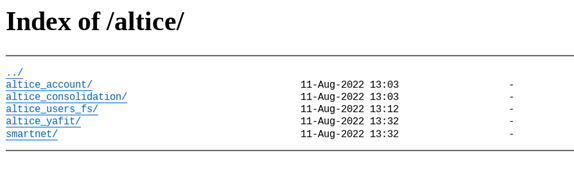

Menace mise à exécution donc, les données récupérées ayant été rendues publiques le 25 août sur le site de HiveLeaks, exposant des milliers de fichiers, mélange hétérogène de données allant de 2018 à 2022.

De leur côté, les pirates prétendent n’avoir divulgué que 25 % de l’ensemble des données volées, information impossible à vérifier. La base de donnée accessible semble déjà conséquente puisque les informations dévoilées n’ont pour l’heure pas encore toutes été vérifiées.

Même si le groupe Altice avoue avoir été touché en affirmant à Clubic.com que « le périmètre Altice France et SFR ne sont pas concernés », le PDG Patrick Drahi n’a pas communiqué officiellement sur le sujet. La holding la plus touchée du groupe serait Altice International, dont les serveurs sont tous basés au Luxembourg.

Silence inquiétant qui laisse planer le doute sur l’ampleur de l’attaque, son contenu et ses caractéristiques opérationnelles.

Une chose est sûre, des données sont actuellement bien disponibles au téléchargement sur le Dark Net, données d’intérêt public et privé divulguant des informations financières concernant le groupe, mais touchant également à la vie privée de M. Drahi,ainsi qu’ à sa vie de famille.

Quelle menace représente ce genre d’attaque ?

Ces dernières années, les attaques par ransomware ne cessent de se développer. Le modèle RaaS basé sur le principe du SaaS (Software as a service) simplifie la mise en place des attaques les plus sophistiquées même pour les hackers les moins expérimentés. Un piège dans lequel est tombé très récemment la société française Damart, avec une demande de rançon de près de 2 millions d’euros.

Le groupe Hive est désormais connu comme l’une des plus importante menace de ransomware dans le secteur de la santé, après les attaques du mémorial Health System ainsi que celle du Missouri Delta Medical Center.

Malgré les évolutions perpétuelles de ces attaques, les moyens de s’en prémunir ont également évolués afin de réduire au maximum leur impact (qui peut être dramatique) sur la réputation d’une société.

Les organisations ont désormais le pouvoir de prévenir ce genre d’attaque en plaçant la cybersécurité au cœur de leurs priorités.

Les erreurs humaines sont responsables de 82 % des violations de données dans le monde, un constat alarmant qui doit mener les entreprises à créer une véritable synergie entre la création de politiques de sécurité, la prévention d’ingénierie sociale et la mise en place d’outils performants automatisés pour identifier toutes menaces ou fuites.