Structures de Santé & Cyberattaques en France en 2022

Les incidents similaires à celui du CHU de Rennes arrivent fréquemment. Chaque année, l’Agence du Numérique en Santé, ou ANS, en collaboration avec le Ministère de la Santé et de la Prévention ainsi que le CERT Santé, publie un rapport sur les incidents de sécurité des systèmes d’information pour les secteurs santé et médico-social.

Chaque mois, nous entendons dans les actualités une cyberattaque orchestrée contre une stucture de santé, que cela soit un établissement privé, comme un centre de radiologie, ou un public comme les CHU.

Fin juin 2023, le CHU de Rennes a été victime d’une cyberattaque impactant son activité et entraînant une fuite de données. La directrice des systèmes numériques du CHU de Rennes rappelle que le centre hospitalier possède 1 000 serveurs et 7 000 postes de travail. L’hôpital était préparé à une telle attaque, ainsi une heure après l’attaque, la cellule de crise s’est déclenchée, entraînant une suspension des prises de rendez-vous en ligne, des téléconsultations, mais aussi des paiements par carte bancaire.

Les incidents similaires à celui du CHU de Rennes arrivent fréquemment. Chaque année, l’Agence du Numérique en Santé, ou ANS, en collaboration avec le Ministère de la Santé et de la Prévention ainsi que le CERT Santé, publie un rapport sur les incidents de sécurité des systèmes d’information pour les secteurs santé et médico-social.

Les structures de santé – une cible clef des cyberattaques

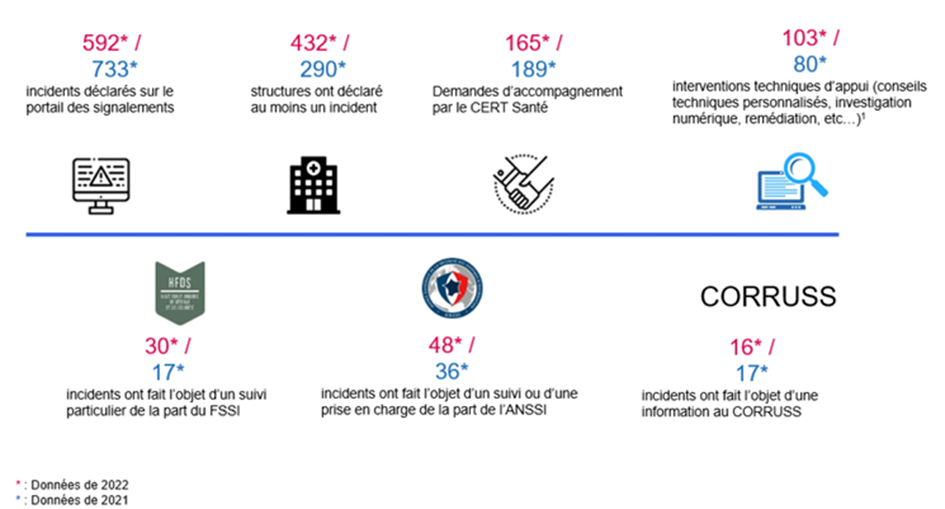

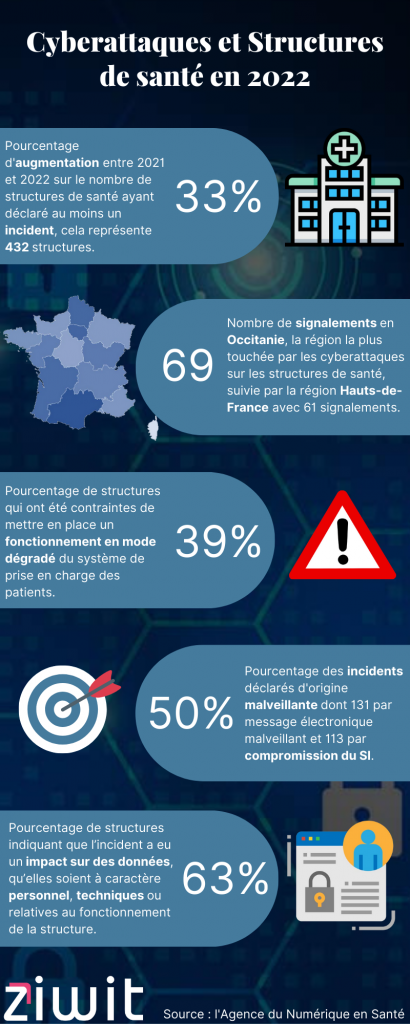

Ainsi, dans le rapport communiqué par l’ANS, nous apprenons à la fois qu’il y a eu une augmentation de 33% du nombre de structures ayant déclaré au moins un incident, mais également une diminution de 19% du nombre d’incidents déclarés. Cependant, davantage d’incidents ont été traités par l’ANSSI, incidents étant donc graves et importants.

Les établissements de santé représentent une véritable opportunité pour les hackers. Regorgeant d’informations confidentielles et personnelles et ne possédant pas une cybersécurité de pointe, ils sont devenus aujourd’hui de véritables cibles de choix.

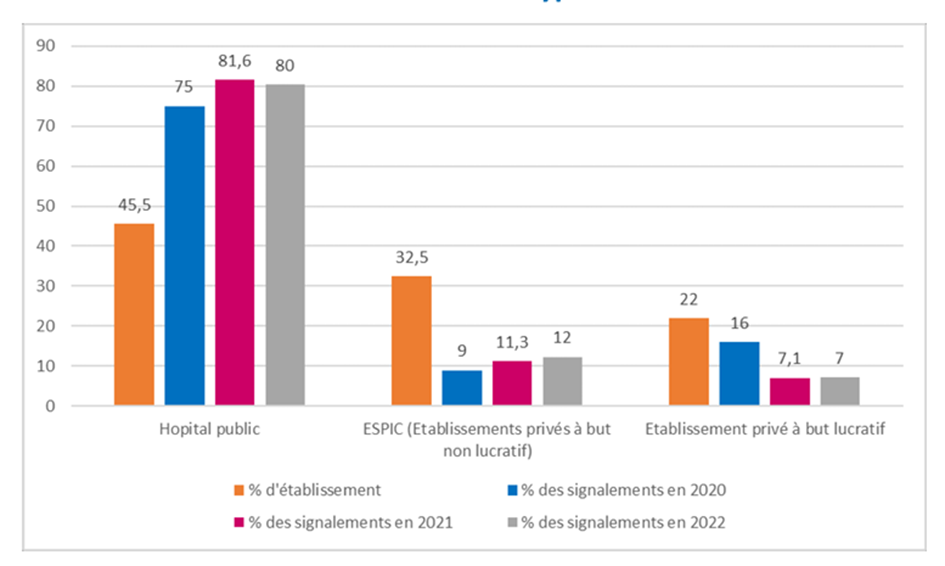

Et, une grande part des incidents sur ces établissements de santé touche le secteur public. En 2022, 80 % de ces établissements ayant signalé un incident sont des hôpitaux publics.

Les types d’incidents

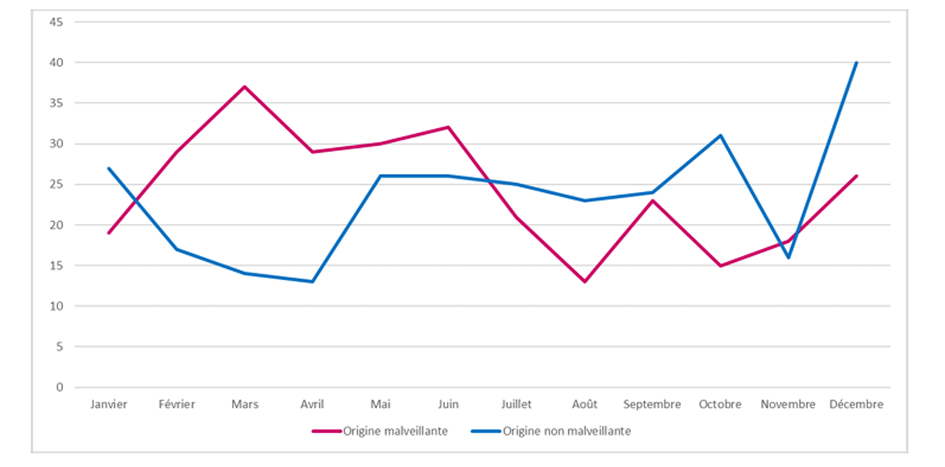

Parmi les incidents déclarés en 2022, la moitié sont d’origine malveillante, et l’autre non malveillante.

Les incidents d’origine malveillante

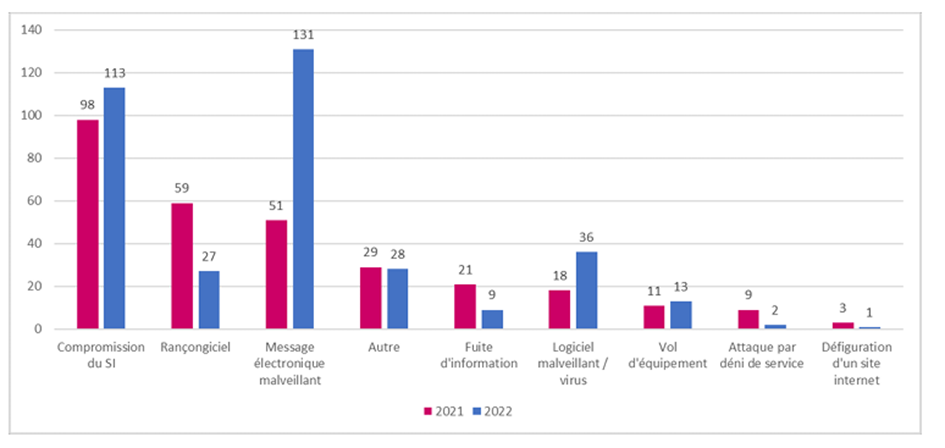

Sur les 592 incidents signalés par les structures de santé en 2022, 50% de ceux-ci sont d’origine malveillante. L’ANS a comptabilisé et classé les types d’actes malveillants.

Message électronique malveillant

Ainsi, comme on peut le remarquer, avec 131 incidents, l’année 2022 a fortement été marquée par l’utilisation de messages électroniques malveillants, cela consiste en un vol d’identifiants (logins et mots de passe) de comptes de messagerie électronique.

Compromission du SI

La compromission du Système d’Information est également fortement remarquée avec 113 incidents en 2022. Ici, il s’agit de la compromission de comptes de maintenance des solutions d’infrastructures et applicatives.

Pour ces deux techniques, les hackers ont pu récupérer les identifiants selon plusieurs méthodes :

- Le hameçonnage, ou phishing en anglais, consistant à obtenir via un email des informations confidentielles. Ce type de technique étant de plus en plus utilisé, il est nécessaire de former et sensibiliser le personnel soignant via des campagnes de phishing personnalisées.

- L’exploit de failles et de vulnérabilités sur des équipements. L’utilisation d’un scanner de vulnérabilité permet d’agir avant l’exploitation des failles de sécurité.

- La technique du Brute Force, consistant à tester un grand nombre de mots de passe pour accéder au compte de la victime.

Logiciel malveillant / virus

Le 3ᵉ acte malveillant observé durant l’année 2022, avec 36 incidents, est l’utilisation de logiciels malveillants et / ou virus. Il s’agit donc de codes malveillants servant à récupérer des données, à faire tomber ou à perturber des systèmes et machines, à déployer des bots malveillants ou à faire du cryptojacking.

« Autre »

La catégorie « Autre » concerne des tentatives qui n’ont pas abouti d’escroquerie par téléphone ou mail, ou des tentatives d’intrusion.

Rançongiciel

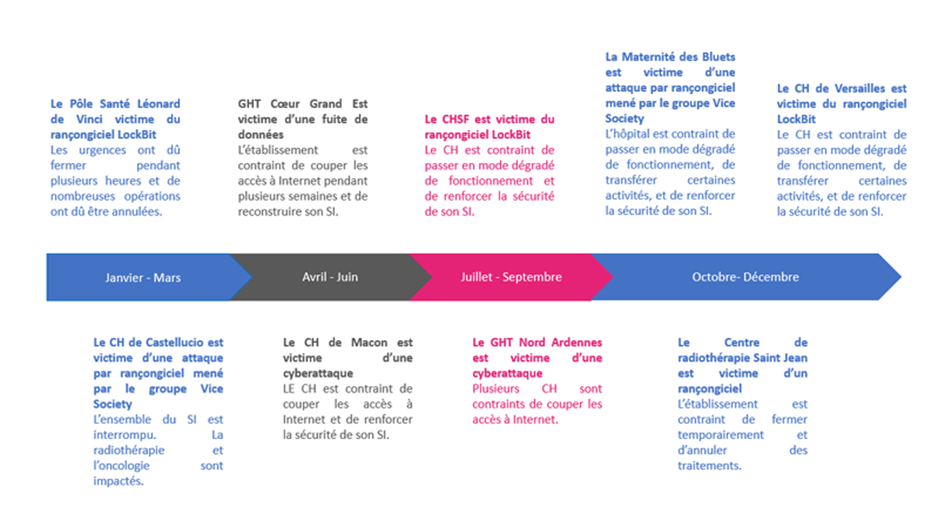

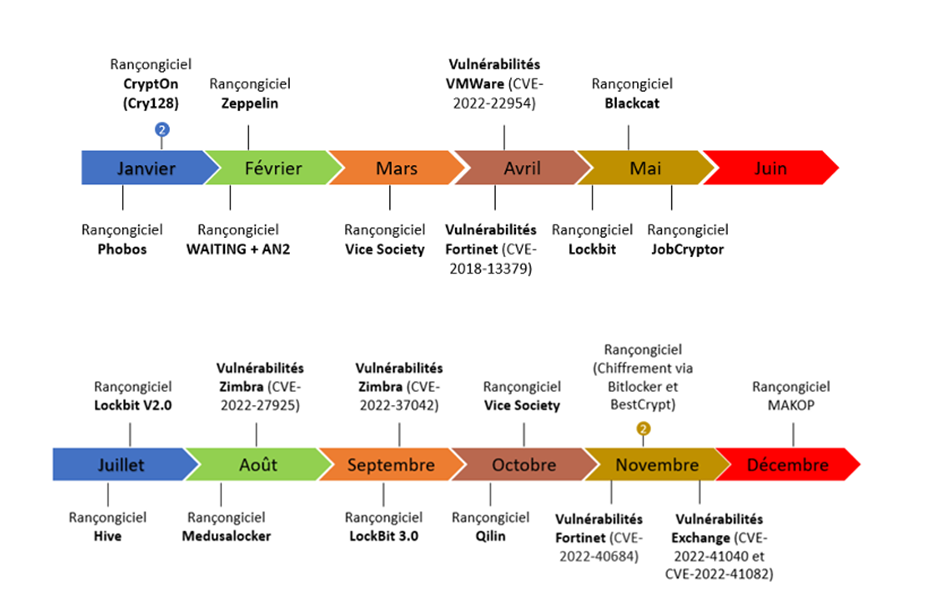

Avec une nette baisse entre 2021 et 2022, une diminution de 54% entre les deux années, nous avons les rançongiciels, ou ransomwares. Les attaques par ransomwares sont souvent les plus dévastatrices, entraînant de sérieux problèmes pour certaines structures.

Un ransomware consiste en une récupération de données et en son chiffrement. Puis les malfaiteurs vont menacer de divulguer les informations récupérées si les établissements de santé ne payent pas une certaine somme.

Le gouvernement a recommandé de ne jamais payer la rançon demandée, et ce, pour plusieurs raisons :

- Le paiement de la rançon ne garantit pas le déchiffrement des données volées.

- Le paiement de la rançon ne garantit pas la revente des données sur le Dark Web.

- Cela incite les cybercriminels à continuer leurs activités.

- Cela ne protègera pas la structure de santé d’être à nouveau la cible des hackers.

- L’obtention de clef de déchiffrement ne permet pas toujours de reconstituer l’intégralité des fichiers cryptés, en effet, au niveau mondial, les établissements de santé ayant payé une rançon n’ont pu récupérer que 65 % de leurs données.

- Le paiement contribue à subventionner les organisations criminelles.

Fuite d’information

Les fuites d’information concernent des identifiants de connexion et des données de santé à caractère personnel. Il est fortement recommandé d’utiliser un logiciel de Data Leak Detection pour surveiller en permanence et en continu si des informations ont fuité ou ont été divulguées.

Les incidents d’origine malveillante représentent une part non négligeable des incidents signalés, cependant tous n’ont pas la même grandeur et n’entraînent pas les mêmes conséquences. Ainsi, les rançongiciels sont souvent les plus marquants et les plus médiatisés, car des données à caractère confidentiel et personnel sont volées et sont menacées d’être divulguées ou revendues.

Les incidents d’origine non malveillante

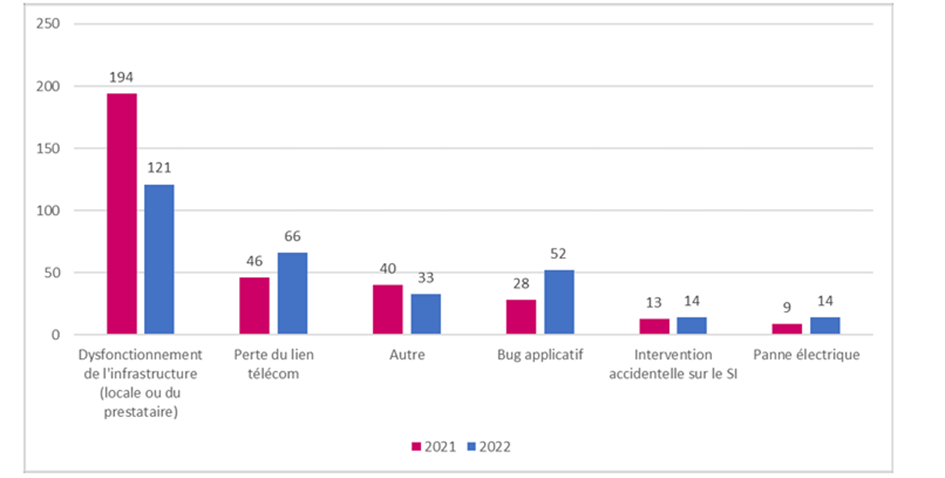

Si 50 % des incidents sont des actes malveillants, 50 % sont donc non malveillants. Voici les incidents signalés auprès de l’ANS.

- Dans ces incidents d’origine non malveillante, nous retrouvons, en majorité, des dysfonctionnements de l’infrastructure. Cela concerne par exemple des changements non maîtrisés faits sur le Système d’Information en interne ou des incidents venant des hébergeurs ou prestataires. Ces dysfonctionnements provoquent des interruptions, plus ou moins prolongées, de service ou des applications hébergées.

2. Vient ensuite la perte du lien télécom. Ce type d’incidents impacte fortement les services d’urgences ou du SAMU. Les opérateurs résolvent en priorité ces problèmes.

3. Les bugs applicatifs sont liés à des applications externes ou internes ayant des problèmes dans son fonctionnement. Dans la plupart des cas, les éditeurs réagissent rapidement et proposent une mise à jour résolvant le ou les bugs.

4. Dans la catégorie « autre », nous retrouvons en majorité des failles et vulnérabilités non exploitées et corrigées par la suite.

Les conséquences des cyberattaques sur les structures de santé

Que cela soit des actes d’origine malveillante ou non malveillante, les conséquences pour les structures de santé peuvent être lourdes et peuvent impacter à la fois la structure, les services, mais aussi les patients.

L’impact sur les activités

Un des impacts majeurs quand une structure de santé subit une cyberattaque concerne le bon fonctionnement de ses activités.

Quand cela concerne un défaut au niveau des télécoms, les liaisons avec les SAMU ne sont plus opérationnelles, entraînant des problèmes dans la prise en charge des personnes et patients.

Concernant les autres types d’incidents, selon le rapport de l’ANS, 39% des structures touchées par des incidents, qu’ils soient malveillants ou non, ont été contraintes de mettre en place un fonctionnement en mode dégradé.

Ce fonctionnement en mode dégradé contraint les établissements de santé à changer leurs méthodes et process. Ce mode peut, par exemple, forcer l’utilisation du papier pour gérer les patients, mettre en place des solutions de contournement pour prendre en compte les dysfonctionnements des logiciels de prescription ou encore interdire le paiement par carte bancaire.

Dans les cas où l’incident ne concerne pas un ransomware, l’utilisation d’un tel mode de fonctionnement est mise en place, en moyenne, pendant un jour entier.

Dans le cas grave où il s’agit d’un ransomware, le mode dégradé perdure pendant plus d’un mois, avec la nécessité, durant la première semaine, d’organiser une prise en charge des patients dans des établissements voisins, ce cas concerne 19 % des établissements, et pour cause, ils ont été contraints d’interrompre la prise en charge de patients.

L’impact financier

Un fonctionnement en mode dégradé entraîne évidemment des coûts financiers non négligeables. Lors de ce genre de process, les changements opérationnels font augmenter les coûts et le temps de traitement de chaque patient. Ainsi, la perte de temps, le ralentissement des exécutions des tâches et la mobilisation du personnel entraînent, de facto, des dépenses financières plus importantes.

Dans le cas des rançongiciels, même si en France le ministère recommande de ne pas payer la rançon, il faut savoir que les établissements de santé sont les plus susceptibles de payer la rançon pour récupérer les données chiffrées. Ainsi, au niveau mondial, 61% des organisations payent la rançon, contre une moyenne de 46%, pour les autres organisations.

La moyenne des rançons dans le secteur médical s’élève à 189 000 €, ce qui est largement moins que la moyenne mondiale qui est de 779 000 €.

Même si la moyenne des rançons dans le milieu de la santé n’est pas aussi élevée que la moyenne mondiale, il reste que cette somme représente un coût important pour les hôpitaux.

L’impact sur les données

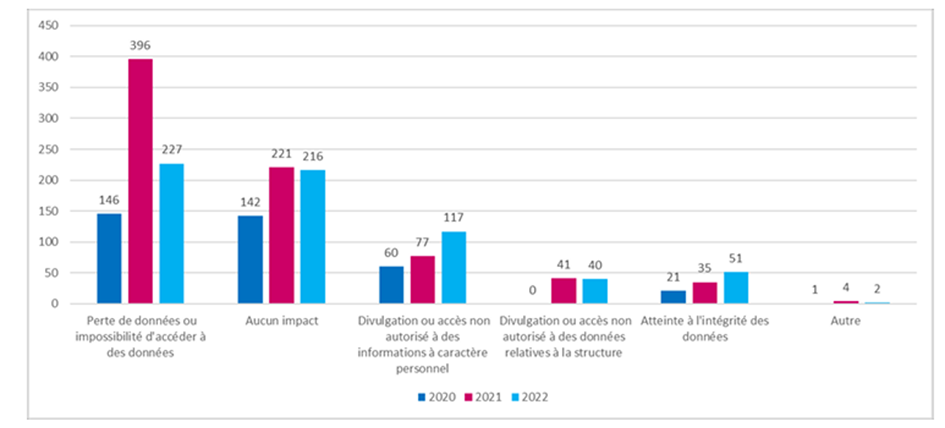

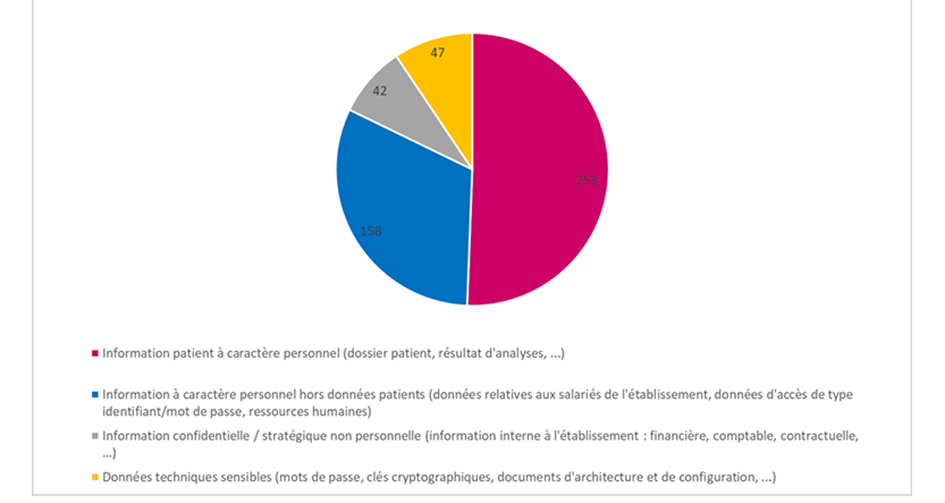

Dans le rapport de l’ANS, il est indiqué que 63% des structures de santé ayant subi un incident ont été impactés au niveau de leurs données, qu’elles soient à caractère personnel, techniques ou relatives au bon fonctionnement de la structure.

Plus de 50% des informations impactées dans une fuite, une perte ou une impossibilité d’accéder à ses données concernent des informations sur les patients à caractère personnel et confidentiel telles que les dossiers des patients ou encore les résultats d’analyse.

32% des impacts sur les données concernent une divulgation ou un accès non autorisé aux informations, que cela soit des données personnelles ou des données concernant la structure elle-même.

La divulgation des données sur la structure de santé peut entraîner de graves problèmes dans la sécurité de cette dernière.

Concernant les données à caractère personnel sur les patients, ces derniers n’ont pas envie de voir leurs informations fuiter. Un établissement de santé ayant ses données qui fuitent engendrent un sérieux problème de confiance des patients envers l’établissement.

Lorsque des données ont fuité, il est primordial de l’annoncer à la CNIL dans un délai de 72 heures, si cela n’est pas fait, les structures s’exposent à une amende.

Les Structures de Santé et les cyberattaques

À cause de leur manque de protection et sécurité informatique couplé avec le fait qu’elles traitent de nombreuses données confidentielles et personnelles, les structures de santé sont devenues une cible importante pour les hackers et les pirates informatiques.

Les hôpitaux et autres établissements de santé doivent avoir obligatoirement aujourd’hui un ensemble de protocoles en cas de cyberattaque comme le fonctionnement en mode dégradé.

De plus, l’état a mis davantage de moyens financiers et humains pour sécuriser informatiquement au mieux les hôpitaux et établissements de santé publics. Le personnel commence à se former et à se sensibiliser aux risques informatiques, comme le phishing. De plus en plus de systèmes d’informations hospitaliers possèdent des scanners de vulnérabilité et autres logiciels de cybersécurité leur permettant de détecter les failles et les vulnérabilités avant qu’elles ne soient exploitées par des personnes malveillantes. Une mise en place d’un logiciel de Cyber Threat Intelligence ou détection de fuite de données permet également aux établissements de santé de surveiller si leurs informations ont fuité.

Pour finir, il est fortement conseillé, au moins une fois par an, d’effectuer un Pentest, ou test d’intrusion, par des experts en cybersécurité pour vérifier l’intégralité du système d’information de l’établissement de santé.

Source : https://esante.gouv.fr/sites/default/files/media_entity/documents/ans_certsante_rapport_public_observatoire_signalements_issis_2022_vf.pdf