Les Notaires – Une cible de choix pour les hackers

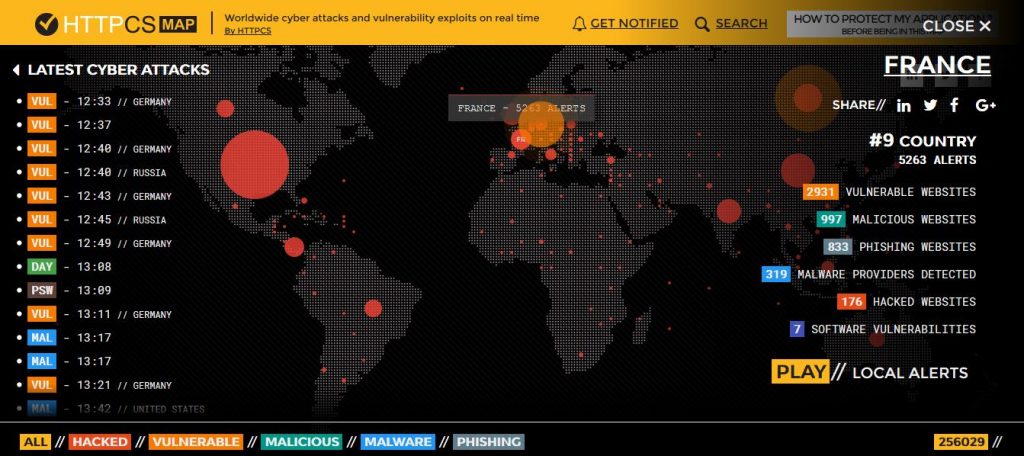

Dans le monde du notariat, les cyberattaques sont devenues fréquentes et les cabinets de notaires représentent une cible de choix pour les hackers.

Ces dernières années, les méthodes de travail ont changé, la pandémie de la COVID-19 a accéléré ces changements. Les milieux professionnels se digitalisent de plus en plus. Mais, cette utilisation exponentielle du digital entraîne un véritable bond dans le domaine de la cybercriminalité.

Dans le monde du notariat, les cyberattaques sont devenues fréquentes et les cabinets de notaires représentent une cible de choix pour les hackers.

De plus, le cadre règlementaire des offices notariaux évolue. Par exemple, depuis 2015, l’état impose que toutes les sommes supérieures à 3 000 € collectées par les notaires soient envoyées par virement bancaire, imposant donc un échange de RIB par mails.

Que ce soit pour escroquer les clients ou les cabinets de notaires eux-mêmes, les cybercriminels usent de plusieurs techniques différentes pour toujours plus s’enrichir au détriment des autres.

Les attaques ciblant les notaires

Les rançongiciels ou vols de données

Les attaques par ransomware en anglais, ou rançongiciel en français, consistent en l’installation d’un logiciel malveillant sur l’ordinateur. Ce logiciel va chiffrer les données présentes, et les pirates demanderont de payer une rançon pour le déchiffrage des données.

Il peut arriver que les données ne soient pas forcément chiffrées, mais qu’elles soient plutôt récupérées puis revendues sur des sites se trouvant sur le Dark Web.

Aujourd’hui, il existe des solutions permettant de surveiller en permanence le Web, Deep Web et Dark Web dans le but de collecter les informations concernant une entreprise et d’alerter les équipes impactées en temps réel, on appelle cela la Cyber Threat Intelligence.

Les attaques par défiguration

Les cyberattaques par défiguration ciblent directement les sites appartenant aux cabinets des notaires.

Ce genre d’attaque a pour but de rendre le site inutilisable, avec comme objectif de subtiliser des données ou de faire une demande de rançon.

Selon le site cybermalveillance.gouv.fr : « La défiguration de site web est l’altération par un pirate de l’apparence d’un site Internet, qui peut devenir uniformément noir, blanc ou comporter des messages, des images, des logos ou des vidéos sans rapport avec l’objet initial du site […] La défiguration est le signe visible qu’un site Internet a été attaqué et que l’attaquant en a obtenu les droits lui permettant d’en modifier le contenu. Durant l’attaque, le site n’est souvent plus utilisable, ce qui peut entraîner des pertes directes de revenus et de productivité. Par ailleurs, […] l’attaquant a pu prendre le contrôle du serveur, et donc, accéder potentiellement à des données sensibles ».

Ce genre d’attaque porte atteinte à la réputation de l’entreprise ciblée, cela prouve que son système d’information n’est clairement pas protégé. Cependant, cela peut également mettre en péril ses données, dont celles de ces clients, qu’elles soient personnelles, commerciales, mais aussi financières.

Les pirates réussissent à s’infiltrer en exploitant une faille non corrigée d’un site internet. C’est pour cela qu’il est primordial de s’armer d’un scanner de vulnérabilité permettant de détecter la moindre faille présente au sein de son système informatique.

Les attaques par correspondance

Ici, les cybercriminels ne cherchent pas à infiltrer le site du cabinet notarial, ils cherchent à récupérer les informations directement dans les comptes en ligne, comme les messageries électroniques ou les sites de transfert de fichiers.

Prenons le cas des messageries électroniques, ces dernières représentent une véritable mine d’or pour les hackers, elles contiennent souvent une multitude d’informations confidentielles et personnelles, voire financières. Il peut s’agir, par exemple, de justificatifs de domicile, de RIB, d’adresses, de pièces d’identité, ou encore de titres de propriétés.

Jean-Luc Girot, président de Magic Notary annonce : « avec ce genre d’informations, les cybercriminels peuvent, par exemple, usurper l’identité d’une personne, ouvrir un compte bancaire à son nom et obtenir des crédits à la consommation ».

Le détournement de mails et la fraude au RIB

Ces dernières années, une fraude est très populaire auprès des notaires et de leurs clients : la fraude au changement de RIB.

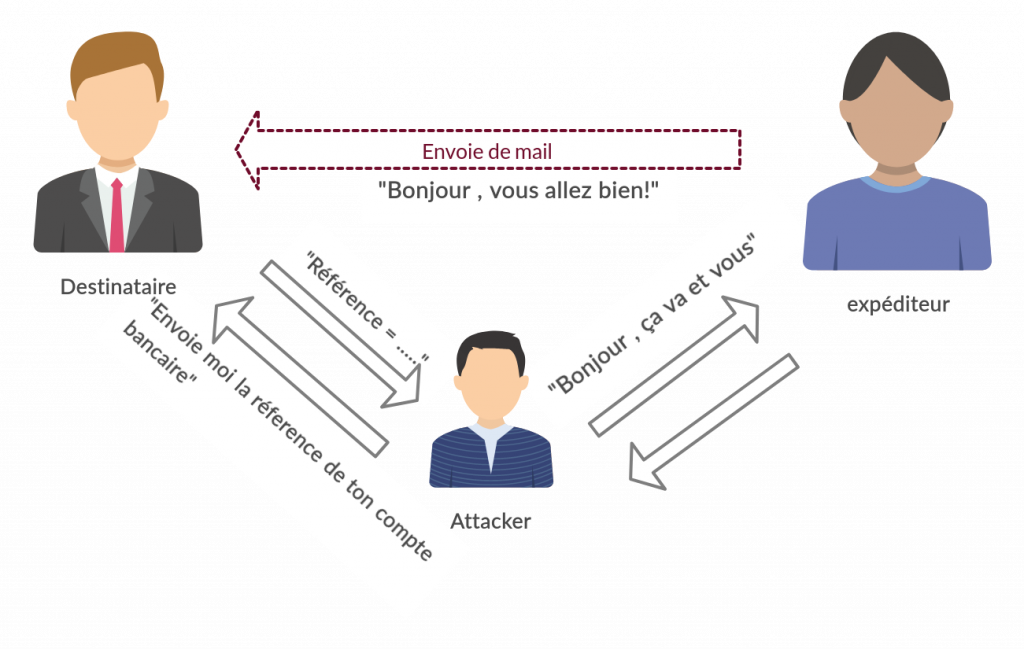

Deux façons subsistent quant à la manière de procéder :

- La première : Le piratage d’une boîte mail, celle d’un client, ou d’un notaire par exemple. Les hackers vont alors interceptent les emails et remplacent le RIB du bénéficiaire par leurs propres coordonnées bancaires.

- La seconde qui se nomme « Man in the Middle ». Les fraudeurs vont intercepter les échanges de mails entre le client et le notaire, ils vont alors pouvoir modifier les pièces jointes dont les RIB. Les hackers s’appuient sur des bots très performants, qui peuvent scanner et détecter les mails à la recherche de RIB pour les remplacer.

Les attaques par Phishing

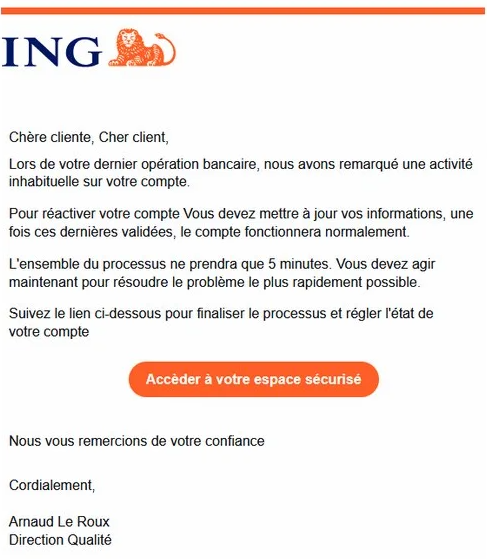

Les attaques par Phishing, ou par hameçonnage en français, sont très présentes de nos jours, en 2022, ce genre d’attaque a augmenté de 61%. Cette technique est assez simple dans les faits. Elle consiste simplement à usurper l’identité d’une personne, société ou entité pour faire leurrer le destinataire du mail.

Une fois le destinataire en confiance, ce dernier va, soit ouvrir une pièce jointe contenant un fichier malicieux, mais les boîtes mails commencent à détecter les pièces jointes problématiques, soit cliquer sur un lien frauduleux et va renseigner ces informations personnelles et surtout financières comme le numéro de carte bancaire.

Ce genre d’attaque peut également toucher les membres d’une entreprise. En effet, des notaires peuvent recevoir, par exemple, un mail venant du « gouvernement » ou d’une banque et demande à l’employé de renseigner des données confidentielles.

C’est pour cela qu’il est primordial de sensibiliser les employés via une campagne de phishing personnalisée.

Que doivent faire les cabinets de notaire ?

Que ce soit pour la prévention, ou après que le mal ne soit fait, il est nécessaire d’avoir des bonnes pratiques en cybersécurité et de bons réflexes.

La prévention

Il vaut mieux prévenir que guérir n’est-ce pas ?

Dans cette optique, nous allons vous dresser une liste de bonnes pratiques pour éviter au maximum le risque de cyberattaque :

- Ayez des logiciels de détection de failles de sécurité comme un scanner de vulnérabilité.

- Mettez à jour régulièrement tous les logiciels que vous utilisez, que ce soient des messageries, des logiciels de partage de fichiers, des navigateurs de recherche ou encore des logiciels dédiés au notariat comme Fiducial ou GenApi.

- Utilisez un logiciel ou une solution de Cyber Threat Intelligence. Ce genre de solutions vous permettra d’être alertés en cas de détection de vos données sur le Dark Web.

- Renforcez vos mots de passe et ne mettez jamais le même pour les différentes utilisations que vous avez.

- Sensibilisez-vous ainsi que vos collaborateurs aux risques de cyberattaques et aux bonnes pratiques. Pour cela, vous pouvez passer par des organismes de formation agréés en Sécurité Informatique comme Ziwit.

- Choisissez bien vos logiciels. Ces derniers doivent être réputés pour leur protection et pour la sécurité des datas, données, qu’ils proposent.

- Formez vos associés et collègues aux bonnes pratiques concernant l’échange de mails. Toujours vérifier les destinataires de vos mails et évitez au maximum de transmettre des informations confidentielles. Si besoin, programmez une campagne de Phishing personnalisée avec une entreprise experte en sécurité informatique.

- Effectuez très souvent des sauvegardes de vos données dans des serveurs externes et très sécurisés.

- Séparez les usages personnels et professionnels. Ne faites pas suivre vos messages électroniques professionnels sur des services de messagerie utilisés à des fins personnelles. N’hébergez pas de données professionnelles sur vos équipements personnels (clé USB, téléphone, etc.). Évitez de connecter des supports amovibles personnels aux ordinateurs de l’entreprise.

- Demandez à des professionnels d’effectuer un Pentest, ou test d’intrusion, de votre système d’information pour éprouver ce dernier. Le Pentest est une méthode d’évaluation de la sécurité informatique qui simule une attaque informatique pour identifier les vulnérabilités et les points faibles d’un système informatique, d’une application web ou d’un réseau.

La réaction

Si vous avez subi une cyberattaque, surtout ne paniquez pas. Nous allons vous détailler la liste de mesures à prendre pour réagir comme il se doit. Pour commencer, nous vous conseillons fortement de passer par des professionnels et de faire appel à une Incident Response Team qui est une cellule d’urgence en cas de cyberattaque.

Ensuite, voici une liste de mesures que nous vous conseillons de prendre :

- S’il s’agit d’une machine touchée, débranchez là d’Internet et de tous réseaux possibles, mais SURTOUT, ne l’éteignez pas !

- Collectez un maximum de preuves possibles pour pouvoir par la suite porter plainte, vous pouvez passer par des professionnels pour cela.

- Conservez les disques durs ou réalisez une copie complète des données avant qu’il ne soit trop tard.

- Identifiez tout ce qui a été détruit ou copié. S’il s’agit de données personnelles, vous devez impérativement en informer la CNIL, si vous ne le faites pas, vous vous risquez à une amende.

- Contactez évidemment votre hébergeur de serveur pour qu’il prenne les mesures appropriées.

- Une fois la menace écartée et la machine sécurisée, corriger la faille. Pour cela, nous vous conseillons de passer par des professionnels.

Quelles conséquences pour les cabinets de notaires ?

Les conséquences des cyberattaques sont nombreuses, cela peut être financier, réputationnel ou même légal.

Concernant les conséquences financières, sachez que le coût moyen d’une cyberattaque pour une PME est situé entre 20 000 et 50 000 €. Pour les grosses entreprises, on arrive à plusieurs centaines de milliers d’euros.

Au niveau réputationnel, cela peut être un véritable désastre. Une entreprise, ayant subi une cyberattaque, qui plus est avec une fuite avérée de données, sera jugée comme vulnérable, ne possédant pas une assez bonne sécurité informatique ni une protection des données suffisante pour ses clients.

Depuis 2016, les entreprises sont obligées de respecter les directives du Règlement général sur la protection des données (RGPD). Les entreprises sont contraintes de protéger comme il se doit les informations que fournissent les clients. Les fuites de données et le non-respect de cette loi européenne exposent l’entreprise à des sanctions lourdes pouvant aller jusqu’à 20 millions d’euros ou 4% du chiffre d’affaires annuel. Sachez de plus que les tribunaux ne seront pas en votre faveur si vous exposez les données de vos clients aux cybercriminels.

Qu’en conclure ?

Les attaques touchant les entreprises traitant des données confidentielles et bancaires sont devenues de plus en plus fréquentes ces dernières années, entraînant la création, aux États-Unis, d’un service nommé l’IC3 ou Internet Crime Complaint Center qui a pour but de traiter les plaintes liées au cybercrime.

Les entreprises de notariat sont devenues aujourd’hui une cible majeure pour les pirates informatiques, car elles détiennent de nombreuses informations confidentielles et financières comme les RIB. Ces données sont souvent échangées simplement par mails et peuvent être interceptées et détournées facilement.

Il devient donc obligatoire aujourd’hui pour les cabinets de notaires d’avoir une sécurité informatique optimale en possédant des solutions permettant de détecter les failles de sécurité, mais aussi la fuite de données.

De plus, nous conseillons d’effectuer des audits de type Pentest sur tout le système informatique. Ces derniers simulent des attaques dans des conditions réelles et utilisent des techniques avancées pour tester la résistance du système.