CyberNews Novembre 2023

Découvrez les CyberNews de Novembre 2023. C’est le récap des news sur la Cybersécurité durant le mois de Novembre 2023.

Découvrez les CyberNews de Novembre 2023. C’est le récap des news sur la Cybersécurité durant le mois de Novembre 2023.

48 pays s’engagent à ne plus payer de rançon

48 pays, dont les États-Unis, le Royaume-Uni, le Canada, l’Australie et la France, ont annoncé qu’ils s’engageaient à ne plus payer de rançon aux pirates informatiques.

L’objectif de cet engagement est de briser le modèle économique des cyberattaques par ransomware, qui repose sur le paiement de rançons par les victimes.

L’engagement des 48 pays est un signal fort aux pirates informatiques. Il montre que les gouvernements sont déterminés à lutter contre les cyberattaques par ransomware et que les victimes ne seront plus récompensées pour avoir payé des rançons.

L’engagement comprend une série de mesures qui seront prises par les pays signataires pour lutter contre les cyberattaques par ransomware. Ces mesures comprennent :

- Un renforcement des lois et des réglementations en matière de cybersécurité.

- Une coopération internationale accrue entre les gouvernements et les entreprises.

- Une sensibilisation du public aux risques des cyberattaques.

Les pays signataires espèrent que ces mesures contribueront à réduire le nombre de cyberattaques par ransomware et à protéger les victimes.

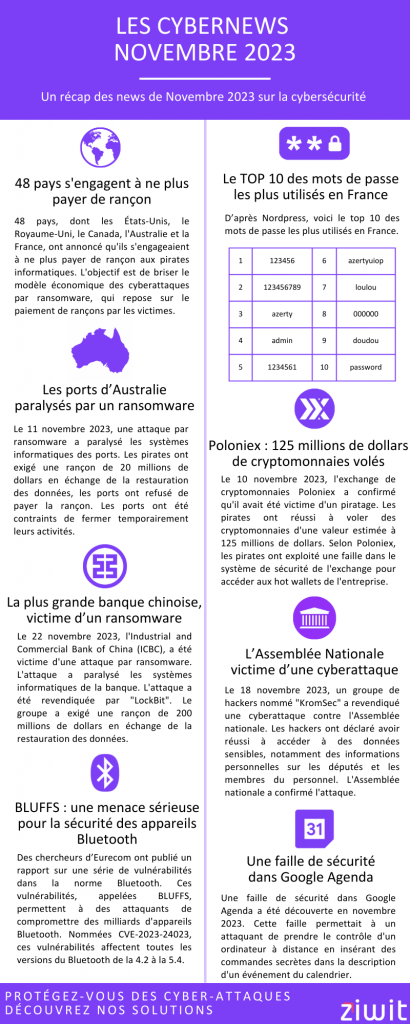

Le TOP 10 des mots de passe les plus utilisés en France

D’après Nordpass, voici le top 10 des mots de passe les plus utilisés en France.

| Classement | Mot de passe | Temps nécessaire pour le déchiffrer | Décompte |

| 1 | 123456 | < 1 seconde | 86 656 |

| 2 | 123456789 | < 1 seconde | 38 771 |

| 3 | azerty | < 1 seconde | 36 579 |

| 4 | admin | < 1 seconde | 17 388 |

| 5 | 1234561 | 1 seconde | 14 994 |

| 6 | azertyuiop | 1 minute | 13 441 |

| 7 | loulou | < 1 seconde | 11 330 |

| 8 | 000000 | < 1 seconde | 11 169 |

| 9 | doudou | < 1 seconde | 10 204 |

| 10 | password | < 1 seconde | 9 552 |

Les ports d’Australie paralysés par un ransomware

Le 11 novembre 2023, un cyber incident a touché les ports d’Australie, perturbant les activités de plusieurs ports majeurs, dont les ports de Sydney, de Melbourne et de Brisbane.

L’incident a été causé par une attaque par ransomware, qui a paralysé les systèmes informatiques des ports. Les pirates ont exigé une rançon de 20 millions de dollars en échange de la restauration des données, les ports ont refusé de payer la rançon.

Les ports ont été contraints de fermer temporairement leurs activités, ce qui a entraîné des perturbations importantes de la chaîne d’approvisionnement. Les navires ont été bloqués dans les ports et les marchandises ont été retardées.

Le gouvernement australien a déclaré que l’attaque était un acte de cyberguerre et a condamné les pirates. Le gouvernement a également annoncé qu’il fournirait une assistance aux ports pour les aider à se remettre de l’attaque.

Poloniex : 125 millions de dollars de cryptomonnaies volés

Le 10 novembre 2023, l’exchange de cryptomonnaies Poloniex a confirmé qu’il avait été victime d’un piratage. Les pirates ont réussi à voler des cryptomonnaies d’une valeur estimée à 125 millions de dollars.

Selon Poloniex, les pirates ont exploité une faille dans le système de sécurité de l’exchange pour accéder aux hot wallets de l’entreprise. Les hot wallets sont des portefeuilles qui contiennent des cryptomonnaies qui sont accessibles en ligne.

Les pirates ont réussi à voler des ETH, des BTC et des TRX. Poloniex a déclaré qu’il travaillait avec les autorités pour enquêter sur l’attaque.

La plus grande banque chinoise, victime d’un ransomware

Le 22 novembre 2023, la plus grande banque chinoise, l’Industrial and Commercial Bank of China (ICBC), a été victime d’une attaque par ransomware. L’attaque a paralysé les systèmes informatiques de la banque, perturbant ses opérations et ses services.

L’attaque a été revendiquée par un groupe de hackers se faisant appeler « LockBit ». Le groupe a exigé une rançon de 200 millions de dollars en échange de la restauration des données de la banque.

L’ICBC a déclaré qu’elle n’avait pas payé la rançon et qu’elle était en train de restaurer ses systèmes informatiques. La banque a également déclaré qu’elle avait pris des mesures pour renforcer ses défenses cybernétiques.

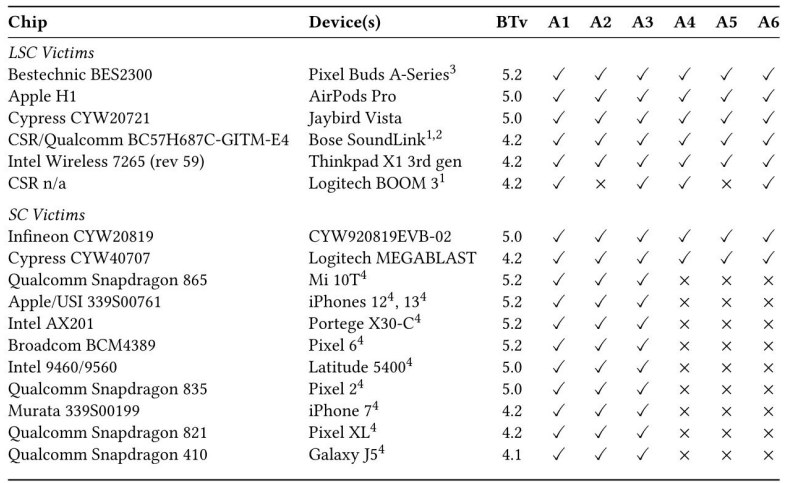

BLUFFS : une menace sérieuse pour la sécurité des appareils Bluetooth

En novembre 2023, des chercheurs de l’institut de recherche en sécurité informatique Eurecom ont publié un rapport sur une série de vulnérabilités dans la norme Bluetooth. Ces vulnérabilités, appelées BLUFFS, pourraient permettre à des attaquants de compromettre des milliards d’appareils Bluetooth.

Regroupées derrière l’identifiant CVE-2023-24023, ces vulnérabilités affectent toutes les versions du Bluetooth de la 4.2 à la 5.4.

Les vulnérabilités BLUFFS exploitent deux failles dans le protocole Bluetooth :

1ère faille

La première faille permet à un attaquant de générer des clés de session Bluetooth compromises. Ces clés sont utilisées pour chiffrer les communications entre deux appareils Bluetooth.

Si un attaquant parvient à générer une clé de session compromise, il peut intercepter et déchiffrer les communications entre ces deux appareils.

2nde faille

La deuxième faille permet à un attaquant d’envoyer des commandes non autorisées à un appareil Bluetooth. Ces commandes peuvent être utilisées pour prendre le contrôle de l’appareil ou pour voler des données.

Les chercheurs d’Eurecom ont démontré qu’ils pouvaient exploiter les vulnérabilités BLUFFS pour compromettre une variété d’appareils Bluetooth, notamment des smartphones, des ordinateurs portables, des montres intelligentes et des véhicules connectés.

Vulnérabilité informatique dans le Système du Baromètre Sécuritaire du Kivu de la République démocratique du Congo

Le 9 novembre 2023, les organisations partenaires en charge du projet Baromètre Sécuritaire du Kivu (KST) ont été informées d’une faille de sécurité au niveau de sa base de données.

Cette faille permettait à un attaquant de compromettre la base de données et d’accéder à des données sensibles, notamment des informations sur les incidents de violence dans l’est de la République démocratique du Congo.

La faille a été découverte par le groupe de recherche en sécurité informatique de l’Université de Gand, en Belgique. Le groupe a déclaré que la faille était due à une erreur de configuration dans la base de données.

Les organisations partenaires du KST ont immédiatement pris des mesures pour corriger la faille et sécuriser la base de données. Elles ont également lancé une enquête pour déterminer si la faille avait été exploitée par des pirates.

La faille aurait pu avoir des conséquences graves si elle avait été exploitée par des pirates. Les pirates auraient pu accéder à des données sensibles, notamment des informations sur les incidents de violence dans l’est de la République démocratique du Congo.

Ces informations auraient pu être utilisées pour cibler des personnes ou des groupes, ou pour semer la confusion et la peur.

L’Assemblée Nationale victime d’une cyberattaque

Le 18 novembre 2023, un groupe de hackers se faisant appeler « KromSec » a revendiqué une cyberattaque contre l’Assemblée nationale française.

Les hackers ont déclaré avoir réussi à accéder à des données sensibles, notamment des informations personnelles sur les députés et les membres du personnel, ainsi que des informations sur les travaux parlementaires.

L’Assemblée nationale a confirmé l’attaque, déclarant qu’elle avait été détectée le 17 novembre et qu’elle avait immédiatement été prise en charge par les services de sécurité.

L’Assemblée nationale a également indiqué que les données sensibles avaient été protégées et qu’il n’y avait aucun signe que les hackers aient réussi à les voler.

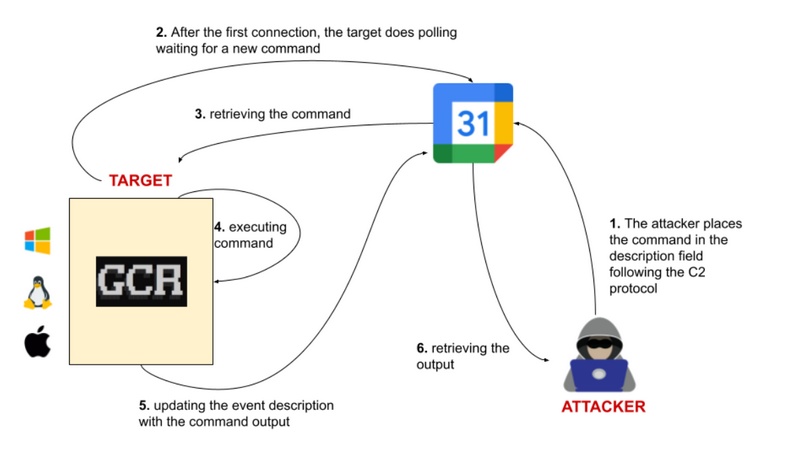

Une faille de sécurité dans Google Agenda

Une faille de sécurité dans Google Agenda a été découverte en novembre 2023. Cette faille permettait à un attaquant de prendre le contrôle d’un ordinateur à distance en insérant des commandes secrètes dans la description d’un événement du calendrier.

Pour exploiter cette faille, l’attaquant devait d’abord obtenir l’adresse e-mail de la victime et l’autorisation de créer un événement dans son calendrier. Une fois que l’événement était créé, l’attaquant pouvait insérer des commandes secrètes dans la description de l’événement. Lorsque la victime ouvrait l’événement, les commandes étaient exécutées par le navigateur Web de la victime.

Les commandes pouvaient être utilisées pour installer un logiciel malveillant, voler des données ou prendre le contrôle de l’ordinateur.

Google a corrigé cette faille le 15 novembre 2023. Les utilisateurs de Google Agenda sont invités à mettre à jour leurs applications et leurs navigateurs Web pour bénéficier de cette correction.

General Electric ouvre une enquête sur une faille de sécurité impliquant des données militaires

Le 29 novembre 2023, General Electric (GE) a confirmé l’ouverture d’une enquête sur une faille de sécurité qui a permis à un pirate informatique de prendre le contrôle d’un réseau de développement de GE Aviation.

Le pirate a ensuite eu accès à des données sensibles, notamment des informations relatives à des projets militaires.

GE a déclaré que la faille était due à une erreur de configuration dans le réseau de développement. L’entreprise a également déclaré qu’elle avait pris des mesures pour corriger la faille et sécuriser le réseau.

Le pirate, qui se fait appeler IntelBroker, a affirmé avoir obtenu des données sensibles sur des projets militaires américains, notamment des informations sur les moteurs d’avions de chasse et les drones.

IntelBroker a également affirmé avoir obtenu des informations sur des projets militaires européens, notamment des informations sur les missiles et les systèmes de défense aérienne.

GE a déclaré qu’il travaillait avec les autorités américaines pour enquêter sur l’attaque. L’entreprise a également déclaré qu’elle prendrait des mesures pour renforcer la sécurité de ses réseaux.

Accord de principe sur le Cyber Resilience Act

Le 23 novembre 2023, le Conseil de l’Union européenne et le Parlement européen ont conclu un accord politique sur le Cyber Resilience Act (CRA). Le CRA est une nouvelle législation qui vise à renforcer la cybersécurité des produits numériques dans l’Union européenne.

L’accord de principe prévoit que le CRA s’appliquera à tous les produits numériques présentant une connexion directe ou indirecte à une machine ou un réseau. Les produits concernés comprennent les ordinateurs, les smartphones, les tablettes, les appareils connectés, les systèmes d’exploitation et les logiciels.

Le CRA devrait entrer en vigueur en 2024.

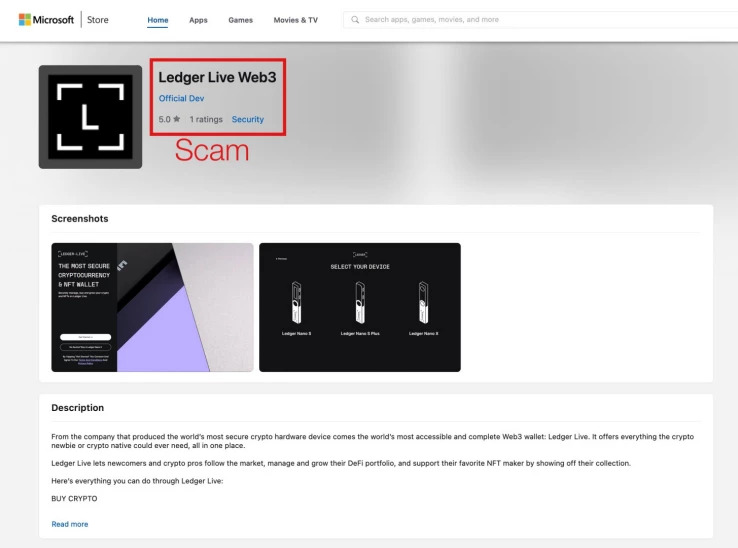

588 000 $ en BTC volés sur une fausse application Ledger Live

Le 5 novembre 2023, un analyste sur Twitter, ZachXBT, a découvert une fausse application Ledger Live sur le Microsoft Store. Cette application, qui s’appelait « Ledger Live Web3 », était conçue pour ressembler à l’application Ledger Live officielle.

Les utilisateurs qui ont téléchargé l’application ont été invités à fournir leurs informations de connexion Ledger. Ces informations ont ensuite été utilisées par les pirates pour accéder aux portefeuilles cryptomonnaies des utilisateurs et voler des bitcoins.

Au total, les pirates ont réussi à voler 588 000 dollars en bitcoins. Les victimes de l’attaque étaient des utilisateurs de Ledger Live du monde entier.

Ledger, le fabricant de l’application Ledger Live, a rapidement réagi en retirant l’application frauduleuse du Microsoft Store. L’entreprise a également publié un avertissement sur son site Web pour informer les utilisateurs de la menace.

Microsoft corrige 5 failles zero-day

Dans le cadre de son Patch Tuesday du 2 novembre 2023, Microsoft a publié des correctifs pour 5 failles zero-day, c’est-à-dire des failles de sécurité inconnues du public et des éditeurs de logiciels. Ces failles ont été exploitées par des pirates dans des attaques réelles.

Voici les 5 failles zero-day :

- CVE-2023-36036 – Windows – Pilote “Cloud Files Mini Filter”.

- CVE-2023-36033 – Windows – Librairie “DWM Core”.

- CVE-2023-36025 – Windows – Bypass de la fonction SmartScreen.

- CVE-2023-36413 – Microsoft Office.

- CVE-2023-36038 – ASP.NET Core.

Faille Zero Day de SysAid exploitée dans les attaques du ransomware Clop

Une faille zero-day dans le logiciel de gestion des services informatiques (ITSM) SysAid a été exploitée par des pirates pour déployer le ransomware Clop.

La faille, qui a été baptisée CVE-2023-47246, permet à un attaquant d’exécuter du code malveillant sur un serveur SysAid.

Les pirates ont utilisé la faille pour télécharger un webshell sur le serveur SysAid. Un webshell est un programme qui permet à un attaquant de contrôler un serveur à distance.

Une fois le webshell en place, les pirates ont pu exécuter des scripts PowerShell pour charger plusieurs souches malveillantes et divers outils, notamment GraceWire et Cobalt Strike.

GraceWire est un outil d’accès à distance qui permet aux pirates de prendre le contrôle d’un ordinateur. Cobalt Strike est un kit d’exploitation qui permet aux pirates d’exploiter des failles de sécurité sur un ordinateur.

Les pirates ont ensuite utilisé ces outils pour déployer le ransomware Clop sur les systèmes infectés.

SysAid a publié un correctif pour la faille le 2 novembre 2023. Les utilisateurs de SysAid sont invités à installer le correctif dès que possible.

Une faille critique corrigée dans Google Chrome

Le 29 novembre 2023, Google a publié une nouvelle mise à jour de sécurité pour Chrome qui corrige une faille de sécurité critique.

Cette faille, qui a été baptisée CVE-2023-22007, permet à un attaquant de prendre le contrôle d’un ordinateur en exécutant un code malveillant.

La faille est due à une erreur de sérialisation dans le moteur JavaScript V8 de Chrome. Cette erreur permet à un attaquant de créer un contenu Web malveillant qui peut être utilisé pour exploiter la faille.

Google recommande aux utilisateurs de Chrome de télécharger et d’installer la mise à jour dès que possible.

Vulnérabilité de sécurité découverte dans les routeurs Synology

En novembre 2023, Synology a publié un avis de sécurité pour corriger une vulnérabilité critique dans son logiciel Synology Router Manager (SRM). La vulnérabilité, CVE-2023-11966, permet à un attaquant distant d’exécuter un code malveillant sur le routeur.

La vulnérabilité est due à une erreur de configuration dans le logiciel SRM. Cette erreur permet à un attaquant d’envoyer des requêtes spéciales au routeur qui peuvent être utilisées pour exploiter la faille.

Synology a publié un correctif pour la faille le 20 novembre 2023. Les utilisateurs de routeurs Synology sont invités à installer le correctif dès que possible.

Les données de Boeing publiées à la suite de la cyberattaque Lockbit

Le 10 novembre 2023, le groupe de ransomware Lockbit a publié une archive de 43 Go de données volées à Boeing. Les données comprenaient des informations sur les employés, les clients, les projets et les produits de Boeing.

Parmi les données publiées figuraient des :

- Informations personnelles sur les employés, notamment des noms, des adresses e-mail, des numéros de téléphone et des dates de naissance.

- Données sur les clients, notamment des noms, des adresses, des numéros de téléphone et des informations financières.

- Informations sur les projets de Boeing, notamment des plans, des spécifications et des données techniques.

- Informations sur les produits de Boeing, notamment des manuels, des guides de réparation et des données de sécurité.

Boeing a confirmé l’attaque et a déclaré qu’elle travaillait à restaurer les données volées. L’entreprise a également déclaré qu’elle avait pris des mesures pour renforcer ses défenses cybernétiques.

Gagnez jusqu’à 20 000 € si vous arriver à pirater FranceConnect

La Direction interministérielle du numérique (Dinum) a lancé un programme de bug bounty visant à trouver et à corriger des failles de sécurité sur la plateforme FranceConnect.

Le programme propose des récompenses allant jusqu’à 20 000 € pour les personnes qui parviennent à trouver des failles critiques.

FranceConnect est une plateforme d’identification et d’authentification électronique qui permet aux citoyens français d’accéder à de nombreux services publics en ligne. Elle est utilisée par plus de 20 millions de personnes.

Le programme de bug bounty de la Dinum est ouvert aux personnes de tous âges et de tous horizons. Les participants doivent simplement s’inscrire sur le site web du programme et soumettre leurs rapports de failles.

Les failles sont évaluées par des experts de la sécurité informatique. Les failles critiques sont celles qui peuvent être exploitées par des pirates pour prendre le contrôle d’un compte FranceConnect ou pour accéder à des données sensibles.

Les participants sont récompensés en fonction de la gravité de la faille qu’ils ont trouvée. Les failles critiques sont récompensées jusqu’à 20 000 €.

Lancement de l’initiative Demain Spécialiste Cyber

Demain Spécialiste Cyber est une initiative de l’Agence nationale de la sécurité des systèmes d’information (ANSSI) et du ministère de l’Éducation nationale, de la Jeunesse et des Sports (MENJS). Elle vise à sensibiliser les jeunes à la cybersécurité et à les former aux métiers de la cybersécurité.

L’initiative s’articule autour de trois axes principaux :

La sensibilisation

L’ANSSI et le MENJS proposent des ressources pédagogiques en ligne et en présentiel pour sensibiliser les jeunes aux risques et aux enjeux de la cybersécurité.

La formation

L’ANSSI et le MENJS proposent des formations aux métiers de la cybersécurité pour les jeunes de 15 à 25 ans.

L’orientation

L’ANSSI et le MENJS proposent des informations et des conseils aux jeunes qui souhaitent poursuivre des études ou une carrière dans la cybersécurité.

L’initiative Demain Spécialiste Cyber est un programme ambitieux qui vise à préparer les jeunes aux défis de la cybersécurité. Elle contribue à la formation d’une nouvelle génération de professionnels de la cybersécurité, qui seront en mesure de protéger nos systèmes et nos données.