Critères de choix d’un scanner de vulnérabilité web

Nombreux facteurs sont primordiaux pour choisir un scanner de vulnérabilité d’un site et d’une application web. Entre sécurité, fiabilité vis-à-vis du grand public et, conformité des lois en vigueur, surveiller son site internet est un enjeu majeur.

Sécurité de votre site web : seriez-vous prêt à jouer votre entreprise sur un coup de poker ? Protégez-vous avec un scanner de vulnérabilité web !

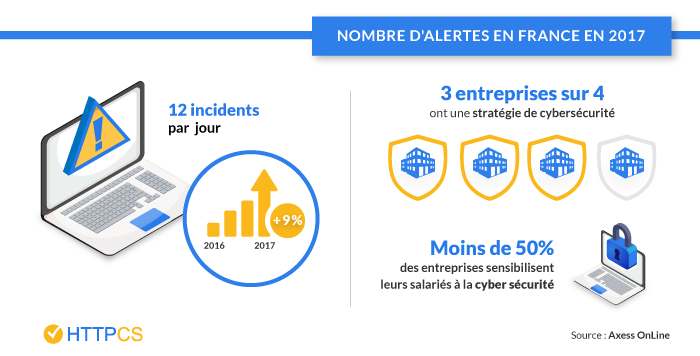

Savez-vous qu’en France en 2017 :

-

- les entreprises ont identifié 4 550 incidents équivalent à environ 12 par jour soit une augmentation de 9% par rapport à 2016 ?

-

- seules 3 entreprises françaises sur 4 ont défini une stratégie de cybersécurité.

- 53% des entreprises françaises ne forment pas et ne sensibilisent pas leurs salariés.

(Source : Axess OnLine)

Grâce au scanner de vulnérabilité, vous pouvez recenser les failles de votre site internet ou application web afin de les corriger et vous prémunir d’éventuels risques.

Choisir le scanner de vulnérabilité HTTPCS

Scanner de vulnérabilité : une surveillance en temps réel

A la vitesse avec laquelle la technologie avance – et avec elle, les hackers – surveiller son site internet 24H/24 et 7j/7 est primordial pour la pérennité d’une entreprise sur le web. L’utilisation d’un scanner de vulnérabilité vous aidera à :

- Mesurer en temps réel la sécurité de votre site internet ;

- Anticiper toutes éventuelles attaques en prenant les mesures nécessaires.

12 critères ont été relevés, afin de vous guider dans le choix de votre futur scanner de vulnérabilité :

- Machine learning ou apprentissage automatique

- Détection performante des menaces

- Le 100% Mapping : possibilité d’auditer tous vos services sans exception !

- L’anticipation des menaces et mise à jour de l’outil

- Une conformité aux normes

- Une interface facile et rapide à prendre en main

- Un suivi des corrections automatiques pour gagner du temps

- Un mode collaboratif pour plus de réactivité

- Des rapports détaillés pour les mesures correctives immédiates

3. Le retour sur investissement

4. HTTPCS : un SCANNER complet et fiable dès 55€ / mois.

1.Une sécurité sans faille

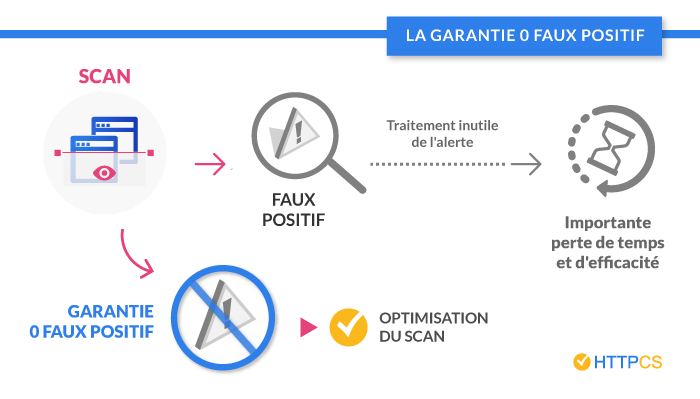

La gestion de faux positif :

Un faux positif est une menace qui n’est pas encore réelle au moment du scan. Certains scanners vous les présentent comme des failles alors qu’elles ne le sont pas. Résultat : vous perdez un temps précieux à traiter inutilement ces fausses alertes.

Un bon scanner de vulnérabilité doit être capable de fournir un taux zéro de faux positif.

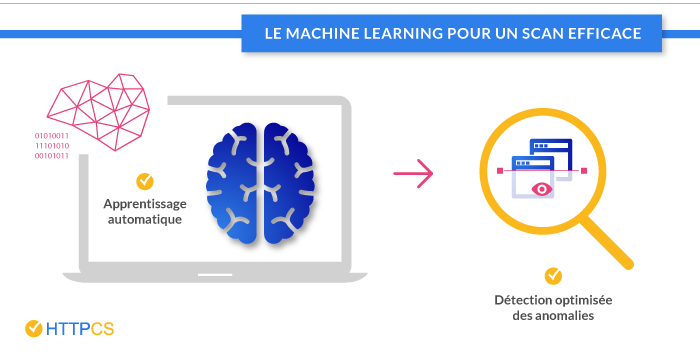

Machine Learning ou apprentissage automatique :

L’essentiel à savoir sur la notion de Machine Learning :

Machine Learning ou “apprentissage automatique” est un ensemble de méthodes qui permet aux » ordinateurs » d’apprendre et de détecter des anomalies sans étant explicitement programmés pour cela.

En d’autres termes, c’est un algorithme d’apprentissage automatique qui va découvrir et formaliser les données qu’il voit pour conclure s’il y a défaillance ou pas.

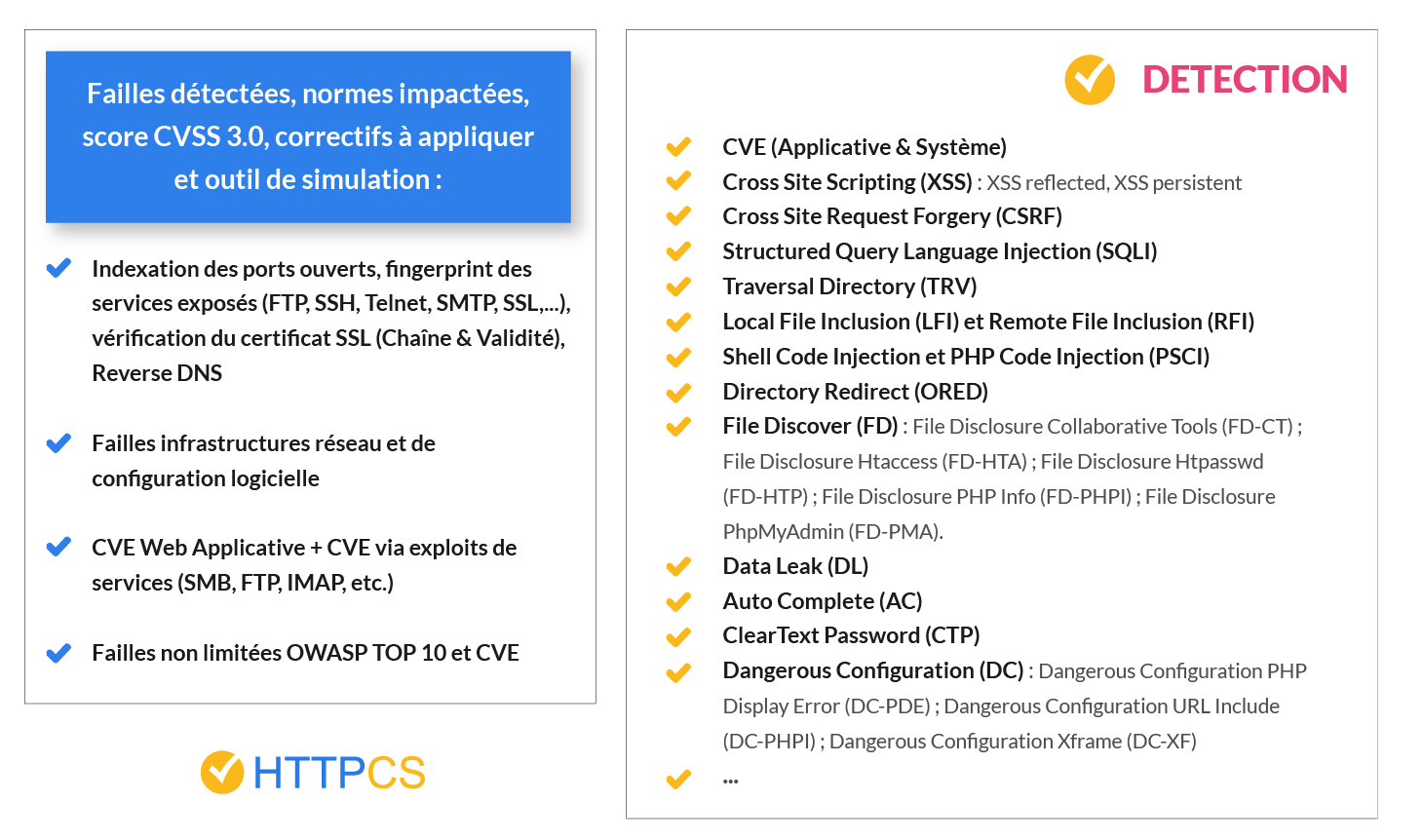

Détection performante des menaces :

Un bon scan de vulnérabilité de site ne doit pas faire de distinction, ni de catégorisation entre les menaces selon leur nature, mais uniquement selon leur réalité (pas de faux positif) et leur sévérité (ses conséquences sur le système en entier).

Ainsi, qu’il s’agisse de piratage de sites, d’utilisation d’un mot de passe qui a subi un cryptage ou de violation d’une base de données – chaque menace doit être traitée de la même manière.

C’est l’unique moyen pour garantir une détection totale des menaces. Bien que le top 10 de l’OWASP soit la référence internationale des menaces les plus fréquentes, il est important que le scanner puisse aller au-delà.

HTTPCS propose deux formules pour la gestion des détections des menaces :

- L’offre Grey Box, consiste, quant à elle, à tenter de s’introduire dans le système d’informations en disposant d’un nombre limité d’informations sur l’organisation et son système. Ce cas permet de vérifier les failles d’un système en se positionnant soit en tant que collaborateur de l’entreprise ayant accès en interne à quelques informations, soit en tant que point de départ d’un hacker qui aurait réussi à avoir accès à un compte utilisateur au sein de l’organisation.

- L’offre Black Box, a pour objectif de s’introduire dans un système (la boîte) sans avoir la moindre information, tel un hacker découvrant pour la première fois ce système. Le pentester n’a alors aucune connaissance de l’environnement et teste à l’aveugle. Depuis l’extérieur, son objectif est donc de trouver comment s’introduire dans le système cible comme un attaquant extérieur pourrait le faire.

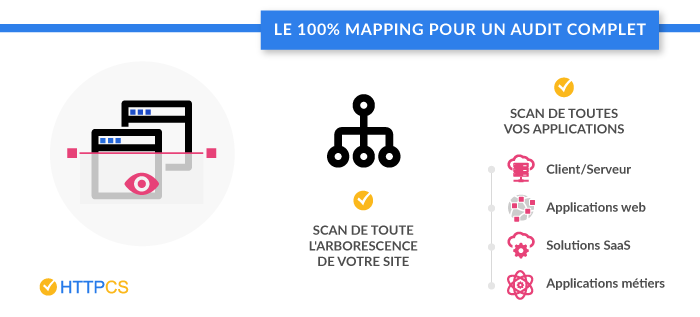

Le 100% Mapping : possibilité d’auditer tous vos services sans exception !

-

Naviguer comme un vrai pirate !

L’efficacité d’un scanner se jauge également sur sa capacité à couvrir toute l’arborescence d’un site et par conséquent, à en faire une cartographie totale : intranet, extranet, sites marchands…

Le crawl (ou indexation) doit être suffisamment actif afin que la navigation du robot soit libre de toute limite et qu’il navigue à l’intérieur du site comme un internaute. L’analyse devra donc pouvoir s’étendre aux pages les plus dynamiques (à l’image de Javascript). Cette capacité est indispensable, car un hacker se donnera la peine d’explorer toutes ses possibilités et le robot devra être capable de le concurrencer.

-

Tester toutes les applications

Le scanner doit vous permettre également de scanner toutes vos applications même celles en production.

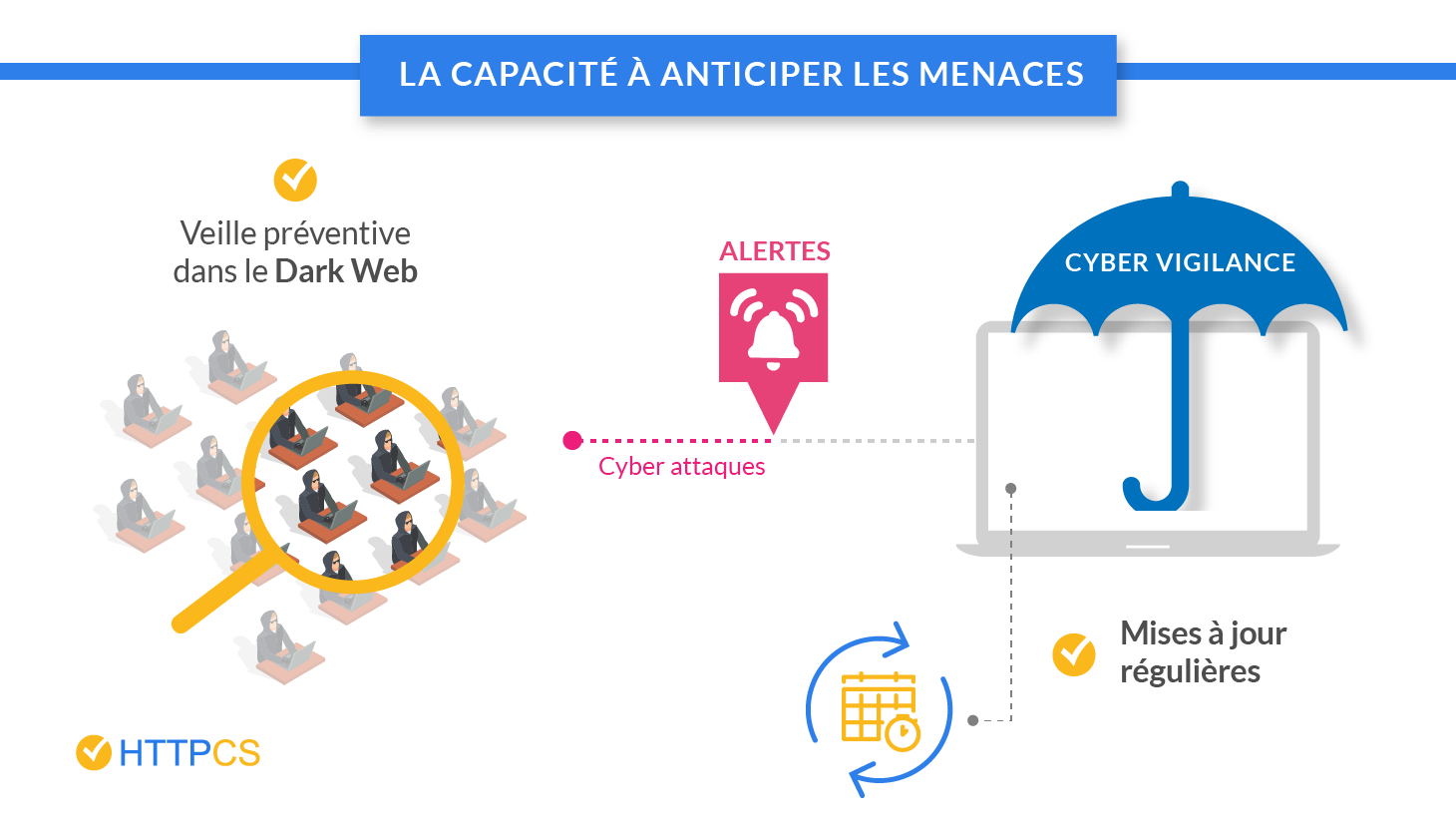

L’anticipation des menaces et mise à jour de l’outil

- Ne serait-il pas idéal d’avoir un scanner qui pourrait prévoir une attaque alors même qu’elle n’ait commencé ? Cela est faisable si votre robot peut naviguer dans le dark web, sur les forums de hackers et tous leurs points de rassemblement. L’objectif est de pouvoir acquérir des informations stratégiques. Les grandes attaques y sont souvent préparées, y font l’objet d’une certaine publicité. Il devient possible de les repérer.

- Une anticipation des menaces qui s’accompagne d’une mise à jour automatique et régulière de votre outil. Cette mise à jour doit intégrer les progrès récents de la technologie.

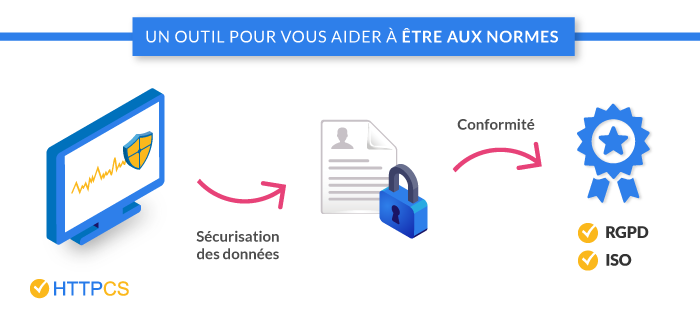

Une Conformité aux Normes

Les normes sont là pour indiquer un minimum qualitatif. Le scanner doit donc atteindre au moins ces minima et plus idéalement, il doit offrir plus.

- Dans le domaine de la vulnérabilité d’un site, le Règlement Général sur la Protection des Données (RGPD) mentionne que son non-respect met votre site web en position piratable et délictueuse vis-à-vis de l’Administration publique. Le RGPD impose une protection des données des personnes naviguant sur votre site dès lors qu’il y a collecte, traitement, partage et stockage de votre part. Ainsi, en optant pour un prestataire spécialisé – en conformité avec ce nouveau règlement – vous êtes assuré sur la sécurité du traitement de vos registres.

- Les normes ISO sont également d’une importance capitale, même si elles sont d’adhésion volontaire. Elles définissent la référence que ce soit sur l’architecture du site ou sur son environnement (ex : ISO 27001 et 27002). En collaborant avec un prestataire déjà titulaire d’une reconnaissance ISO, vous serez sûr que les scans effectués sont aux normes.

HTTPCS aide les entreprises à se conformer aux normes RGPD et ISO.

HTTPCS aide les entreprises à se conformer aux normes RGPD et ISO.

2. Facilité et Sérénité du scanner de vulnérabilité web

Une interface facile et rapide à prendre en main

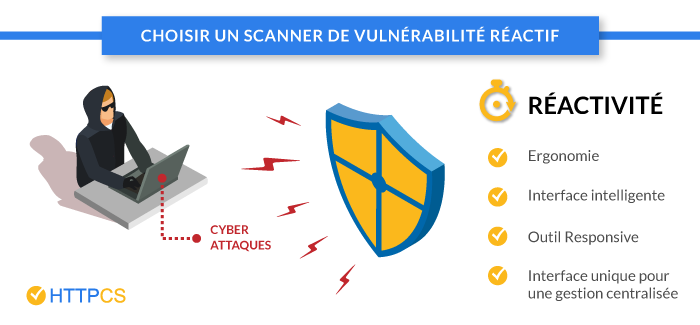

Face à une cyberattaque, la réactivité prime. Avec un scanner de vulnérabilité réactif à la moindre faille ou tentative d’attaque, vous aurez une longueur d’avance pour prendre les mesures correctives immédiates.

- Le scanner devra donc permettre une prise en main simple et rapide, ergonomique, sans nécessité pour l’utilisateur, d’avoir des compétences poussées en informatique.

C’est au scanner de vulnérabilité de s’adapter au contexte et aux personnes et non, l’inverse. Aucune compétence technique ne doit être nécessaire.

- Vous avez plusieurs sites internet à gérer ? Un scanner de vulnérabilité avec une interface unique pour tous les gérer facilitera le suivi et leur gestion.

- Le choix d’un responsive scanner, c’est-à-dire disponible sur mobile et tablette, permettra de travailler où et quand on le souhaite.

Un suivi des corrections automatiques pour gagner du temps

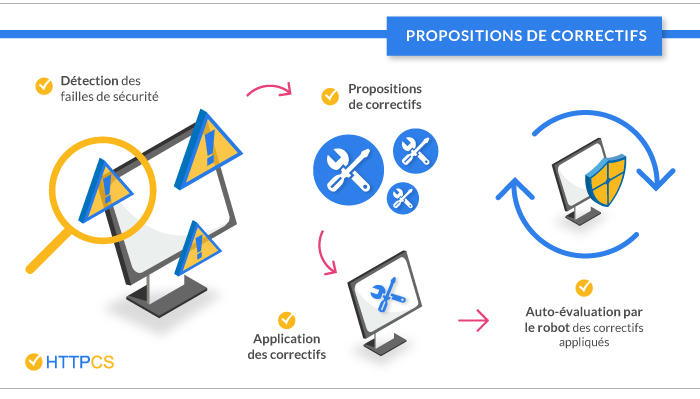

- Un bon scanner de vulnérabilité détecte les failles de votre système et propose des correctifs à appliquer.

- La fonction importante ici est l’automatisme. Le scanner doit répéter les tests autant de fois que nécessaire afin de savoir si les correctifs ont été correctement appliqués. Cette répétition est la seule garantie de la réelle efficacité d’un correctif proposé. Automatiquement, il note les failles comme corrigées.

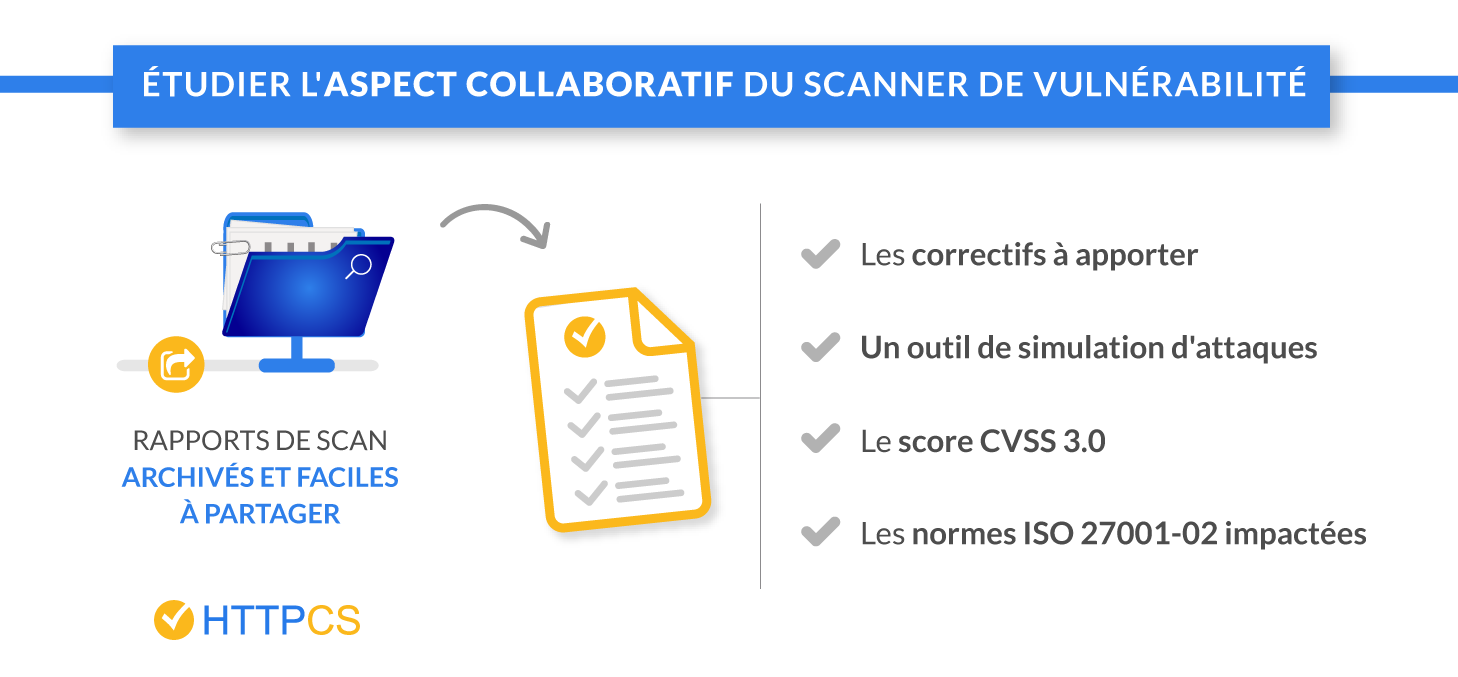

Un mode collaboratif pour plus de réactivité

- Chez HTTPCS, le logiciel propose la mise à disposition d’un rapport de scan. Un document qui mentionne les failles identifiées, leur niveau de criticité et une liste de correctifs à appliquer. Des rapports qui peuvent être archivés et partagés avec les responsables concernés, pour une gestion simplifiée.

- Une autre option intéressante pour la gestion immédiate des alertes : la gestion des droits d’accès. En mettant en place des paramètres de droits d’accès personnalisés, il est possible d’autoriser l’accès à distance au robot. Un accès qui permettra à la société d’intervention en charge de la sécurité de votre site web, de simuler les attaques liées aux failles détectées, et appliquer rapidement les correctifs.

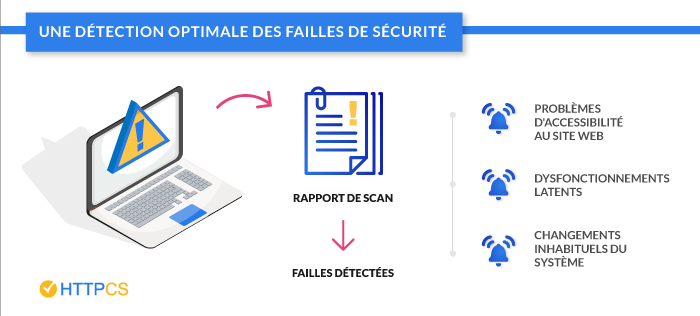

Des rapports détaillés pour des mesures correctives immédiates.

A la fin de chaque scan effectué sur l’ensemble de votre site, vous devrez pourvoir récupérer un rapport détaillé. Celui-ci est envoyé par mail au responsable du site concerné qui pourra ainsi, accéder à la liste des failles détectées et prendre les mesures correctives nécessaires.

3. Le retour sur investissement d’un scanner de vulnérabilité web

Les risques financiers et le retour sur investissement d’un scanner :

- Un site vulnérable peut entraîner des pertes financières mais également avoir des conséquences morales. Il est essentiel de choisir un outil dans lequel vous pourrez avoir pleinement confiance, selon les critères que nous vous présenterons dans la suite de cet article.

![investissement-scanner-httpcs]()

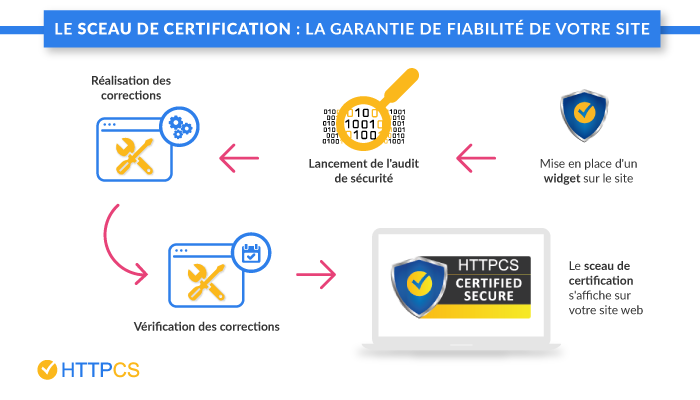

- Votre outil de scanner doit vous proposer un sceau de certification – un signe apposé par le prestataire certifiant qu’aucune brèche n’est constatée dans votre système et qu’il est donc assuré. Un prestataire spécialisé doit pouvoir vous fournir ce service pour suffisamment inspirer confiance.

Ce sceau, véritable élément de rassurance, vous permettra de vous démarquer de vos concurrents, d’augmenter votre taux de transformation et de gagner des parts de marché.

Le prix

Mis à part les critères techniques, la question du prix ne doit pas non plus être négligée car un scanner de vulnérabilité devra être utilisable 24h/24 et 7j/7. Un coût exorbitant ne permettrait pas aux entreprises – en particulier les PME – de pouvoir se préserver des cyberattaques.

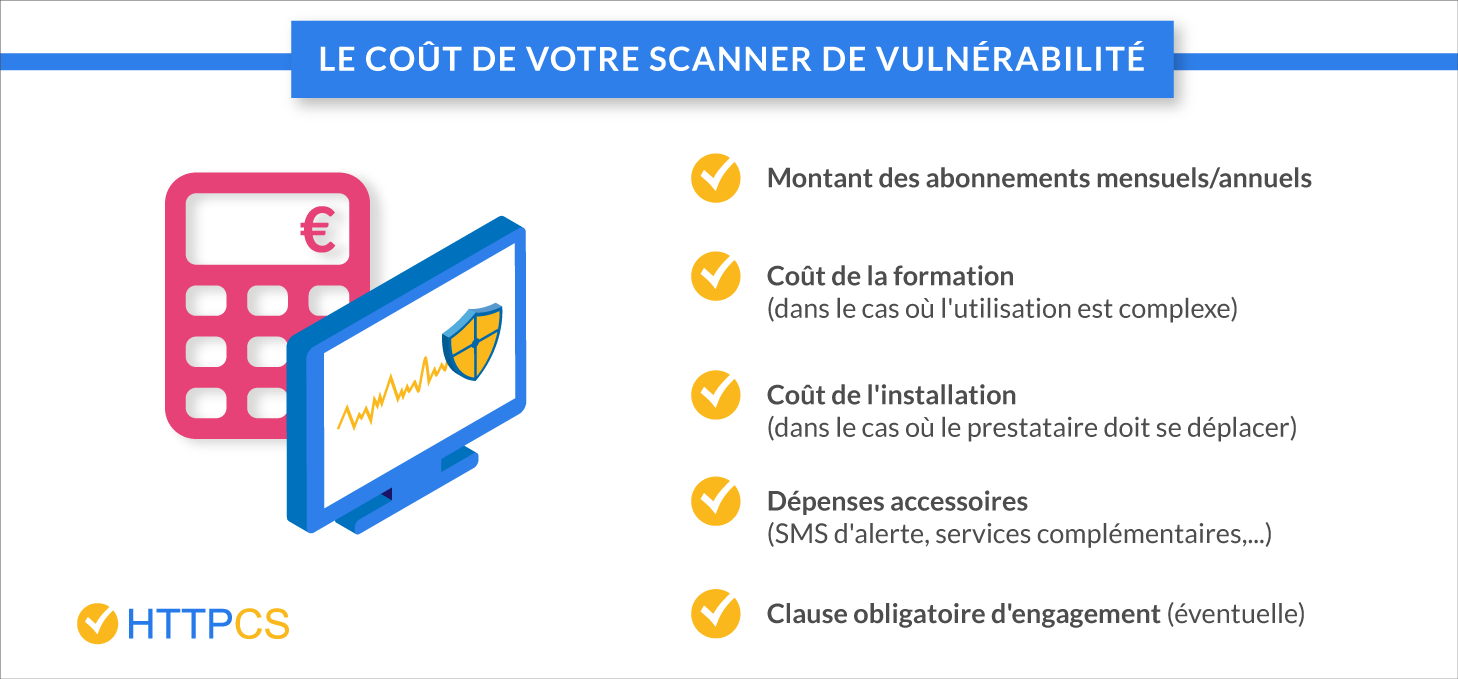

Dans le choix de votre futur scanner de vulnérabilité, il vous faudra prendre en considération toutes les dépenses directes et indirectes que le scanner pourrait engendrer :

- Coût des abonnements mensuels ou annuels ;

- Coût de la formation (si besoin) ;

- Il faudra peut-être aussi prévoir des dépenses accessoires comme le prix des alertes par SMS (si elles ne sont pas directement incluses dans l’offre principale) ou si certains services sont fournis moyennant des extras.

- Coût de l’installation elle-même (si un déplacement du prestataire est requis) …

Enfin, au niveau du prix, il faudra voir si l’offre comporte une clause obligatoire d’engagement ou si le renouvellement du contrat implique un réabonnement.

Le Grey Box quant à lui, coûte 240 € mensuel et l’offre premium « full » vaut 399 € par mois. Le tout n’est soumis à aucun engagement préalable.

4. HTTPCS : un scanner de vulnérabilité web complet et fiable dès 55 € / mois

HTTPCS est une référence connue dans le milieu de la cybersécurité. Son sceau de certification est apposé sur les sites de ses clients chaque fois que toutes les failles ont été corrigées.

Pour assurer la sécurité de son site, démontrer sa fiabilité vis-à-vis du grand public et sa conformité aux lois en vigueur, choisir un bon scanner de vulnérabilité est donc primordiale.

Ces douze critères cumulatifs doivent être étudiés, évalués et vérifiés. De cette manière, le rapport entre la qualité et le prix de cet investissement sera ainsi justifié.

Avec HTTPCS by Ziwit, adoptez la Secure Attitude et n’ayez plus peur d’être piraté.