CyberNews Février 2024

Découvrez les CyberNews de Février 2024. C’est le récap des news sur la Cybersécurité durant le mois de Février 2024.

Découvrez les CyberNews de Février 2024. C’est le récap des news sur la Cybersécurité durant le mois de Février 2024.

Lockbit & l’opération Cronos

L’opération Cronos

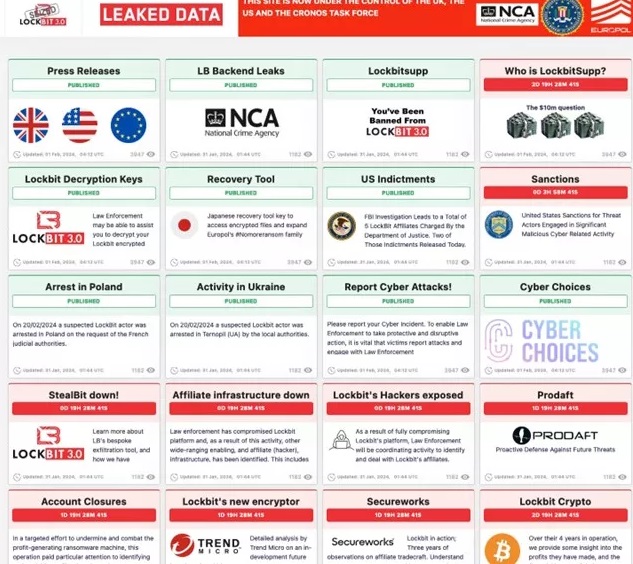

L’opération Cronos, une vaste opération internationale menée le 20 février 2024, a porté un coup d’arrêt important au groupe de ransomware LockBit.

Cette collaboration, impliquant 10 pays dont la France, les États-Unis, le Japon et le Royaume-Uni, a permis de démanteler une partie importante de l’infrastructure du groupe cybercriminel.

Concrètement, l’opération a permis de :

- Saisir 34 serveurs de LockBit hébergés en Europe, au Royaume-Uni et aux États-Unis.

- Geler 200 comptes en cryptomonnaies utilisés par le groupe pour blanchir ses profits.

- Fermer 14 000 comptes utilisés pour lancer des attaques et diffuser le ransomware LockBit.

Cette action est le résultat d’une enquête de plusieurs années menée par des agences d’investigation prestigieuses telles que le FBI, l’ANSSI et Europol. La collaboration internationale a été essentielle pour identifier les membres du groupe, localiser leurs infrastructures et coordonner les actions de démantèlement.

LockBit est un groupe de ransomware particulièrement actif ces dernières années. Il est responsable de nombreuses cyberattaques contre des organisations de tous types, y compris des hôpitaux, des administrations publiques et des entreprises privées. Parmi les victimes notables de LockBit, on peut citer l’hôpital de Corbeil-Essonne en France et le groupe d’électronique Thales.

Les propos de Lockbit sur cette attaque contre leurs services : « En raison de ma négligence personnelle et de mon irresponsabilité, je me suis détendu et je n’ai pas mis à jour PHP à temps. Les serveurs avaient la version PHP 8.1.2 installée, qui a été testée avec succès pour la pénétration, très probablement à cause de cette CVE https://www.cvedetails.com/cve/CVE-2023-3824/ ».

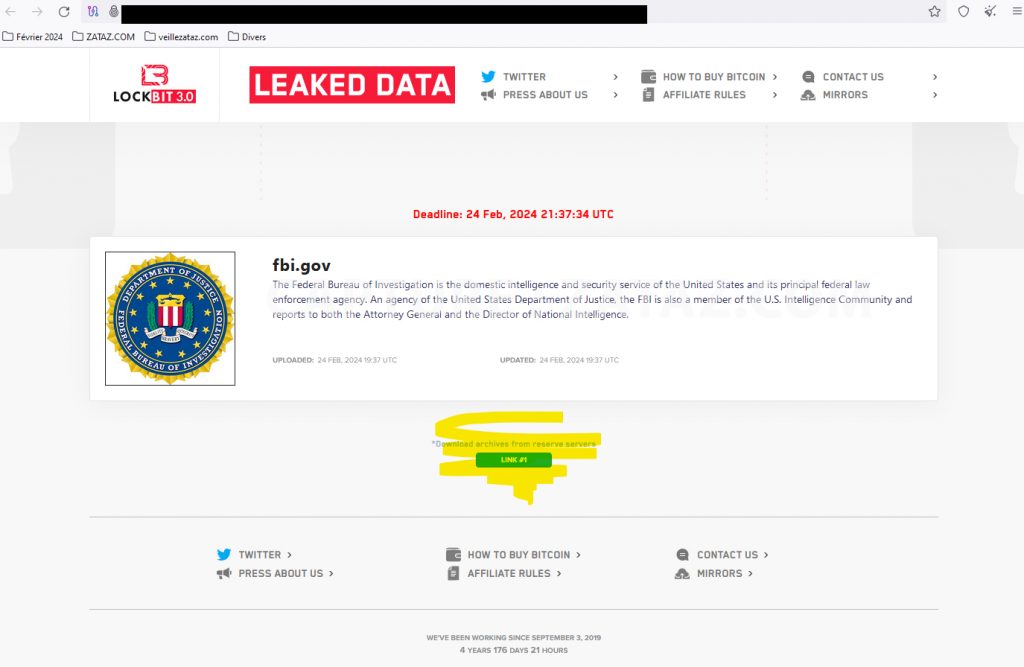

Retour de Lockbit

Moins d’une semaine après l’opération Cronos, le 27 février 2024, le groupe de ransomware LockBit a fait son retour sur la scène cybercriminelle avec une rapidité déconcertante.

Cette résurgence souligne la capacité d’adaptation et la résilience des cybercriminels face aux actions de répression, même lorsqu’elles sont coordonnées à l’échelle internationale.

Le retour de LockBit se caractérise par :

Une communication provocatrice

Le groupe a publié un message sur le dark web, minimisant l’impact de l’opération Cronos et affirmant sa détermination à poursuivre ses activités criminelles.

Ce message n’est pas sans rappeler la posture arrogante adoptée par d’autres groupes de ransomware, tels que Maze et REvil, après avoir subi des revers similaires.

Lockbit à propos du FBI dans l’opération Cronos : « belle publicité du FBI, selon laquelle mes affiliés et moi gagnons ensemble des centaines de millions de dollars, et qu’aucun FBI avec ses assistants ne peut m’effrayer et m’arrêter, la stabilité du service est garantie par des années de travail continu. »

Une évolution technique

LockBit a rapidement mis en ligne une nouvelle version de son ransomware, LockBit 3.0, qui intègre des fonctionnalités accrues pour échapper aux défenses des organisations.

Cette version inclut notamment de nouvelles techniques d’obfuscation, de chiffrement et d’exfiltration de données, ainsi que la capacité à cibler des systèmes spécifiques et à exploiter des vulnérabilités zero-day.

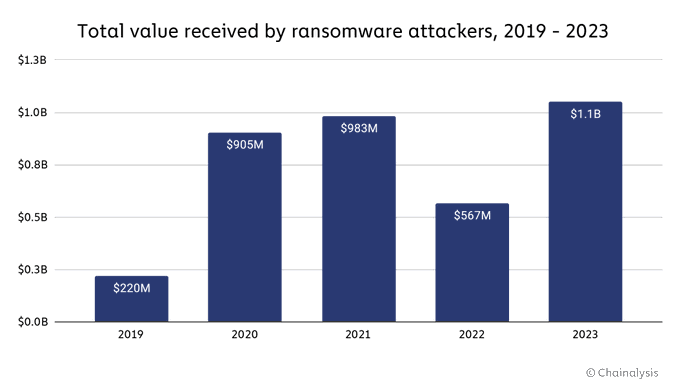

1,1 milliard de dollars de rançons versées par les entreprises en 2023

L’année 2023 a marqué un retour en force des cybercriminels utilisant des ransomwares, qui ont reçu un montant record d’au moins 1,1 milliard de dollars en rançons.

C’est la première fois que le milliard de dollars est franchi, selon la société d’analyse de blockchain Chainalysis.

Cette croissance fulgurante montre que les ransomwares constituent une menace croissante pour la sécurité informatique mondiale.

D’après les données de l’entreprise, la part des rançons d’un million de dollars et plus atteignait près de 80 % à la fin de l’année.

L’une des principales tendances observées en 2023 est la montée en puissance des ransomwares-as-a-service (RaaS).

Ces services permettent à des cybercriminels peu expérimentés de louer des logiciels de ransomware et de lancer des attaques sophistiquées sans avoir à développer leurs propres outils. Cette évolution a contribué à la démocratisation des attaques par ransomware, les rendant accessibles à un plus grand nombre d’individus.

Les groupes de ransomware les plus actifs en 2023

- LockBit : Ce groupe est responsable de l’attaque contre Colonial Pipeline, qui a provoqué une pénurie d’essence dans l’est des États-Unis en mai 2021.

- Conti : Ce groupe a été particulièrement actif dans le secteur des soins de santé, où il a ciblé des hôpitaux et des cliniques.

- Hive : Ce groupe est connu pour son approche agressive et ses menaces de divulguer des données sensibles si la rançon n’est pas payée.

- BlackCat : Ce groupe est relativement nouveau, mais il a rapidement gagné en notoriété en raison de ses attaques contre des organisations de grande envergure.

Secteurs les plus touchés par les attaques de ransomware en 2023

- Les soins de santé : Les hôpitaux et les cliniques sont des cibles privilégiées pour les cybercriminels car ils dépendent de leurs systèmes informatiques pour dispenser des soins aux patients.

- L’éducation : Les écoles et les universités sont souvent sous-financées en matière de sécurité informatique, ce qui les rend vulnérables aux attaques.

- Les gouvernements : Les administrations publiques sont des cibles de choix car elles détiennent des données sensibles et peuvent être contraintes de payer la rançon pour éviter des perturbations majeures.

Les Données De 33 Millions De Français Exposées par l’attaque de Viamedis & Almerys

En janvier 2024, deux entreprises de gestion de tiers payant, Viamedis et Almerys, ont été victimes d’une cyberattaque de grande ampleur.

Cette attaque a eu des conséquences majeures, exposant les données personnelles de plus de 33 millions de personnes en France, soit près de la moitié de la population française.

Données compromises

L’attaque a permis aux pirates informatiques d’accéder à un large éventail d’informations sensibles, notamment :

- Noms et prénoms.

- Dates de naissance.

- Numéros de Sécurité sociale.

- Adresses postales.

- Détails d’assurance maladie et complémentaire.

Investigations et mesures

Viamedis et Almerys

- Déploiement de mesures de sécurité supplémentaires pour limiter les dégâts et empêcher de nouvelles attaques.

- Mise en place d’une plateforme de suivi pour les personnes touchées, leur permettant de s’informer sur les démarches à suivre et de bénéficier d’une assistance.

- Communication régulière sur l’évolution de la situation et les mesures prises pour protéger les données des clients.

CNIL

- Ouverture d’une enquête pour déterminer les circonstances de la cyberattaque et les manquements éventuels à la réglementation sur la protection des données personnelles.

- Publication de recommandations pour les personnes touchées, leur indiquant comment se protéger contre les risques de fraude et d’usurpation d’identité.

Gouvernement français

- Création d’une cellule interministérielle de crise pour coordonner les actions de réponse à l’attaque et apporter un soutien aux victimes.

- Renforcement des moyens de lutte contre la cybercriminalité et sensibilisation du public aux risques numériques.

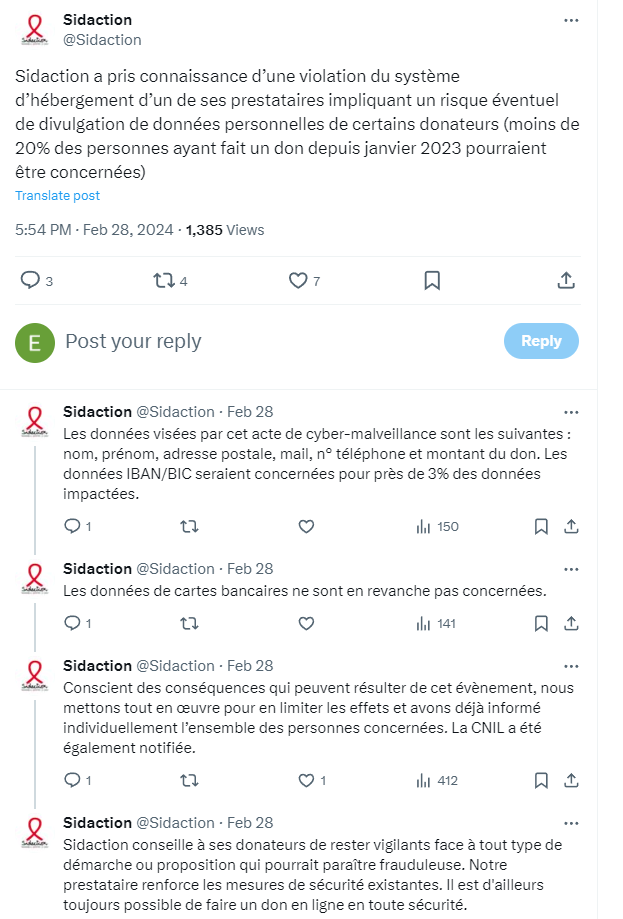

Sidaction victime d’une cyberattaque

L’association Sidaction a révélé le 28 février 2024 avoir subi une cyberattaque ayant potentiellement exposé les données personnelles de certains donateurs.

Données impactées et ampleur de l’attaque

- Moins de 20% des donateurs ayant effectué un don depuis janvier 2023 sont potentiellement concernés par la cyberattaque.

- Les données compromises incluent les noms, prénoms, adresses postales, numéros de téléphone, adresses e-mail et montants des dons.

- Pour environ 3% des donateurs, les informations bancaires (IBAN et BIC) pourraient également être exposées.

- Les données des cartes bancaires ne sont pas concernées d’après Sidaction.

Réaction de l’association

- Sidaction a contacté les donateurs potentiellement touchés par l’attaque par email et leur a recommandé de surveiller leurs comptes bancaires.

- Un numéro vert (0 800 840 800) a été mis en place pour répondre aux questions des donateurs.

- L’association a également porté plainte auprès de la gendarmerie.

- La CNIL a également été informé de cette cyberattaque.

- Une enquête est en cours pour déterminer l’origine et l’ampleur de l’attaque.

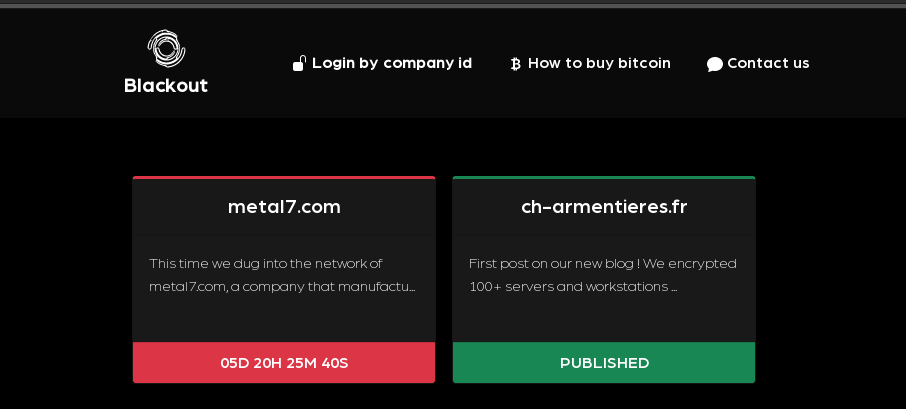

Ransomware à l’hôpital d’Armentières

Le 11 février 2024, le centre hospitalier d’Armentières a été la cible d’une cyberattaque par un rançongiciel. Cette attaque a eu un impact majeur sur le fonctionnement de l’hôpital, perturbant l’accès aux données patients et contraignant à la fermeture des urgences pendant 24 heures.

Chronologie de l’attaque

- 11 février : Début de l’attaque. Le système informatique de l’hôpital est infecté par un rançongiciel, bloquant l’accès aux données patients et perturbant le fonctionnement des services. Ce ransomware a été envoyé par le groupe de hackers BlackOut.

- 12 février : Fermeture des urgences pour 24 heures. L’hôpital est contraint de prendre cette mesure afin de limiter l’impact de l’attaque et de protéger les données sensibles.

- 13 février : Mise en place d’une cellule de crise. L’hôpital met en place une cellule de crise pour gérer la situation et communiquer avec les patients et le personnel.

- 25 février : Fuite de données. Des fichiers informatiques de l’hôpital, potentiellement contenant des données sensibles de 300 000 patients, sont diffusés en ligne.

- En cours : Enquête en cours. La gendarmerie nationale et l’ANSSI (Agence nationale de la sécurité des systèmes d’information) mènent une enquête pour identifier les responsables de l’attaque et retrouver les données volées.

Conséquences de l’attaque

- Perturbation du fonctionnement de l’hôpital : L’attaque a perturbé le fonctionnement de l’hôpital, notamment l’accès aux données patients et le fonctionnement des services.

- Fermeture des urgences : L’hôpital a été contraint de fermer les urgences pendant 24 heures pour limiter l’impact de l’attaque et protéger les données sensibles.

- Fuite de données : La fuite de données sensibles de 300 000 patients est un événement grave qui peut avoir des conséquences importantes pour les personnes concernées.

Réactions et mesures prises

- Plainte déposée : L’hôpital a déposé une plainte auprès de la gendarmerie nationale.

- Cellule de crise : L’hôpital a mis en place une cellule de crise pour gérer la situation et communiquer avec les patients et le personnel.

- Soutien de l’ANSSI : L’ANSSI apporte son soutien à l’hôpital pour l’aider à restaurer son système informatique et à sécuriser ses données.

France Identité lance un Bug Bounty

France Identité est une application française permettant de regrouper ses pièces d’identité sur son téléphone et ainsi fournir un justificatif d’identité.

L’application France Identité, jusqu’alors en Béta dans certains départements de France, s’est ouverte à toute la France en février 2024.

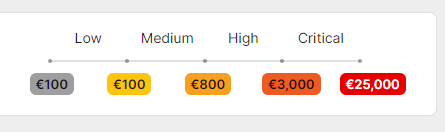

Le 28 février 2024, l’application France Identité a lancé un programme de « bug bounty » pour encourager les hackers à trouver des failles de sécurité dans son système. Ce programme est une initiative bienvenue qui contribuera à améliorer la sécurité de l’application et à renforcer la confiance des utilisateurs.

Le programme est ouvert à tous et offre des récompenses allant de 100 euros pour une faille mineure à 25.000 euros pour une faille critique.

Les types de failles recherchées incluent :

- Injection de code SQL : Cette faille permet à un attaquant d’exécuter du code SQL arbitraire sur le serveur de la base de données de l’application.

- Cross-site scripting (XSS) : Cette faille permet à un attaquant d’injecter du code JavaScript dans une page web que l’utilisateur consulte. Ce code peut ensuite être utilisé pour voler des cookies, des informations de session ou pour rediriger l’utilisateur vers un site web malveillant.

- Falsification de requêtes intersites (CSRF) : Cette faille permet à un attaquant de forcer l’utilisateur à effectuer une action non souhaitée sur une application web.

- Exécution de code à distance (RCE) : Cette faille permet à un attaquant d’exécuter du code arbitraire sur le serveur de l’application.

- Élévation de privilèges : Cette faille permet à un attaquant d’obtenir des privilèges plus élevés sur le système de l’application.

Pour participer au programme, les hackers doivent s’inscrire sur la plateforme YesWeHack. Ils peuvent ensuite soumettre des rapports de vulnérabilités via la plateforme. Tous les rapports seront examinés par une équipe de sécurité et les primes seront versées aux hackers qui auront trouvé des failles valides.

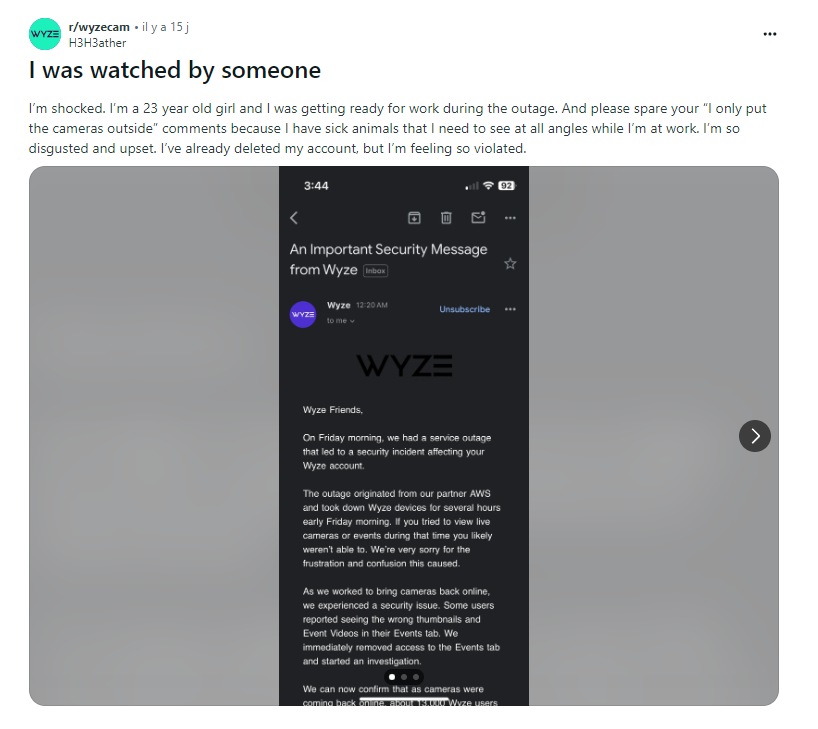

Wyze : 13 000 clients exposés à des images privées

Une faille de sécurité dans les caméras Wyze a permis à environ 13 000 utilisateurs de visualiser les flux en direct et potentiellement les enregistrements des caméras d’autres utilisateurs.

Cette brèche a permis à des étrangers d’accéder involontairement à des images des maisons d’autres personnes, exposant potentiellement leur vie privée à des violations graves.

Détail de l’incident

- Défaillance : Un bug dans une bibliothèque de cache tierce utilisée par Wyze a permis à des utilisateurs d’accéder aux flux de caméras d’autres utilisateurs sans autorisation.

- Impact : La brèche a permis aux utilisateurs de voir les images en direct des caméras d’autres personnes, et dans certains cas, de télécharger les enregistrements stockés.

Réponse de Wyze

- Wyze a exprimé ses regrets aux clients concernés par la faille de sécurité.

- L’entreprise a mis à jour le firmware de ses caméras pour corriger la vulnérabilité.

- Wyze a également notifié les utilisateurs affectés par la brèche et leur a conseillé de modifier leurs mots de passe.

Partie du mail de Wyze envoyé aux clients

« Vendredi matin, nous avons eu une panne de service qui a entraîné un incident de sécurité. […] La panne provenait de notre partenaire AWS et a mis hors service les appareils Wyze pendant plusieurs heures tôt vendredi matin. Si vous avez essayé de visualiser des caméras ou des événements en direct pendant cette période, vous n’y êtes probablement pas parvenu. Nous sommes vraiment désolés pour la frustration et la confusion que cela a provoquées.

Alors que nous travaillions à remettre les caméras en ligne, nous avons rencontré un problème de sécurité. Certains utilisateurs ont signalé avoir vu des miniatures et des vidéos d’événements incorrectes dans leur onglet Événements. Nous avons immédiatement supprimé l’accès à l’onglet Événements et lancé une enquête.

Nous pouvons désormais confirmer qu’au fur et à mesure du retour des caméras en ligne, environ 13 000 utilisateurs de Wyze ont reçu des vignettes de caméras qui n’étaient pas les leurs et 1 504 utilisateurs ont tapé dessus. La plupart des clics ont agrandi la vignette, mais dans certains cas, une vidéo d’événement a pu être visionnée. Tous les utilisateurs concernés ont été informés. […] L’incident a été provoqué par une bibliothèque client de mise en cache tierce qui a été récemment intégrée à notre système. Cette bibliothèque cliente a subi des conditions de charge sans précédent causées par la remise en ligne simultanée des appareils. En raison de la demande accrue, il a mélangé le mappage des identifiants d’appareil et des identifiants d’utilisateur et a connecté certaines données à des comptes incorrects. […]

L’équipe Wyze »

Faille de sécurité critique dans Microsoft Outlook

Le 26 février 2024, une faille de sécurité critique a été découverte dans Microsoft Outlook pour Windows. Cette faille, nommée CVE-2024-21413, permet à des pirates de prendre le contrôle à distance des ordinateurs des utilisateurs.

Exploitation de la faille

- Un pirate envoie un e-mail malveillant à un utilisateur d’Outlook.

- L’e-mail peut provenir d’une source légitime (banque, opérateur téléphonique, administration) ou d’un ami/collègue dont le compte a été piraté.

- Si l’utilisateur ouvre l’e-mail, clique sur un lien ou ouvre une pièce jointe infectée, le pirate peut : Exécuter du code sur l’ordinateur, Voler des données sensibles (informations personnelles, mots de passe, données bancaires), Installer des logiciels malveillants (rançongiciels, keyloggers) ou encore Prendre le contrôle du réseau informatique de l’entreprise (si l’ordinateur est connecté au réseau).

La faille CVE-2024-21413 est une menace sérieuse pour la sécurité des utilisateurs d’Outlook. Il est important de prendre les mesures nécessaires pour vous protéger contre cette faille.

La faille a, depuis, été résolue par Microsoft. Si l’application Outlook n’a pas été mise à jour, « des cybercriminels pourraient très prochainement exploiter cette vulnérabilité pour conduire des attaques massives contre les systèmes vulnérables », explique la plateforme Cybermalveillance.gouv.fr.

La compromission de plusieurs milliers de comptes de la CAF

Le 12 février 2024, un groupe de hackers baptisé « LulzSec » a publié un message sur Twitter, suivi d’une publication sur le forum RaidForums, affirmant avoir piraté la Caisse d’allocations familiales (CAF) et exfiltré les données personnelles de 600 000 allocataires.

Ils ont également mis en ligne un échantillon de 10 000 comptes pour étayer leurs affirmations, contenant des :

- Noms.

- Adresses.

- Numéros de sécurité sociale.

- Informations bancaires.

La CAF a immédiatement réagi en publiant un communiqué de presse niant l’ampleur du piratage. L’organisme a affirmé qu’une enquête interne n’avait révélé aucune intrusion majeure dans ses systèmes, mais plutôt la compromission de 4 comptes suite à une technique de « credential stuffing » (utilisation de mots de passe piratés sur d’autres plateformes).

Le 29 février 2024, la CAF a confirmé la fuite de données de plusieurs dizaines de milliers de comptes.

Les données concernées incluent :

- Noms et prénoms.

- Adresses postales.

- Numéros de téléphone.

- Numéros de sécurité sociale.

- Informations bancaires (RIB).

- Montants des allocations versées.

- Dates de versement.

La CAF a déclaré que la fuite concernait 0,08% de ses allocataires, soit environ 60 000 comptes.

L’organisme a également indiqué que les données n’ont pas été volées, mais qu’elles ont été accessibles à des personnes non autorisées en raison d’une faille de sécurité dans un prestataire externe.

Deux failles critiques dans FortiSIEM de Fortinet

Deux failles de sécurité critiques ont été découvertes dans FortiSIEM, une solution de Security Information & Event Management (SIEM) de Fortinet.

Ces failles, nommées CVE-2024-23108 et CVE-2024-23109, permettent à des pirates d’exécuter des commandes interdites à distance et d’accéder à des données sensibles.

Exploitation des failles

Fonctionnement technique

Les failles résident dans le traitement des requêtes API par FortiSIEM. Un pirate peut exploiter ces failles en envoyant des requêtes API contrefaites spécialement conçues pour tromper le système.

Exemples d’exploitation

- Exécution de commandes : Un pirate peut envoyer une requête API malveillante pour exécuter des commandes arbitraires sur le système FortiSIEM. Cela pourrait lui permettre d’installer des logiciels malveillants, de supprimer des fichiers ou de modifier des configurations.

- Accès aux données : Un pirate peut envoyer une requête API malveillante pour accéder aux données sensibles stockées dans FortiSIEM. Cela pourrait inclure les journaux d’événements, les informations d’identification des utilisateurs et les données de configuration du réseau.

Impact des failles

Portée

Des millions d’utilisateurs de FortiSIEM à travers le monde sont potentiellement affectés. Cette faille touche aussi bien les particuliers que les entreprises, y compris les organisations gouvernementales et les grandes infrastructures critiques.

Conséquences possibles

- Compromission des données sensibles : Les pirates peuvent voler des informations sensibles telles que des noms d’utilisateur, des mots de passe, des données financières et des secrets commerciaux.

- Perturbation des opérations : Les pirates peuvent perturber les opérations en désactivant des services ou en corrompant des données.

- Dégâts financiers importants : Les entreprises peuvent subir des pertes financières importantes en raison de vols de données, de ransomwares et de perturbations de l’activité.

- Atteinte à la réputation : La perte de données sensibles peut nuire à la réputation d’une entreprise et à la confiance de ses clients.

Il est crucial de mettre à jour FortiSIEM vers la version 6.2.3 ou ultérieure dès que possible. Fortinet a publié des correctifs pour les versions 6.0.0 à 6.2.2.

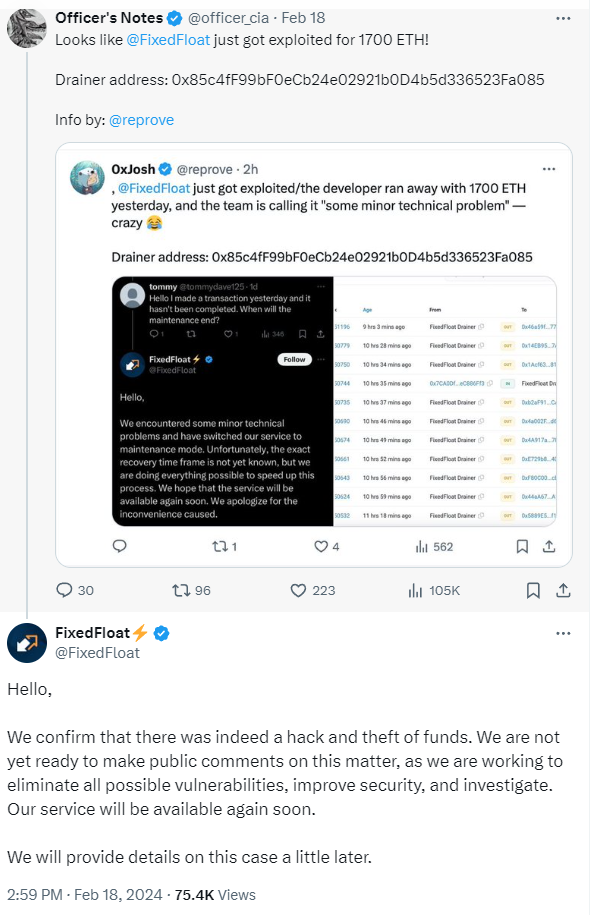

La plateforme d’échange FixedFloat victime d’un piratage de 26 M €

La plateforme d’échange de crypto-monnaies FixedFloat a subi un piratage majeur, entraînant le vol de 26 millions d’euros en crypto-actifs.

Cette cyberattaque, loin d’être un cas isolé, a touché la communauté crypto et soulève des questions cruciales sur la sécurité des plateformes d’échange et la responsabilité des acteurs impliqués.

Déroulement du piratage

Les hackers ont exploité une faille de sécurité dans le système de FixedFloat, probablement une vulnérabilité logicielle ou une erreur humaine.

Cette faille leur a permis d’accéder aux portefeuilles de la plateforme et de dérober 1 728 ETH (environ 18 millions d’euros) et 409,3 BTC (environ 8 millions d’euros) au moment du vol.

Conséquences du piratage

- Pertes financières : Les utilisateurs de FixedFloat qui avaient des fonds stockés sur la plateforme ont subi des pertes importantes. Certains ont perdu l’intégralité de leurs économies en crypto-monnaies.

- Suspension des services : Suite au piratage, FixedFloat a suspendu ses services de trading et de dépôt/retrait pour une durée indéterminée. Cette décision a provoqué frustration et incertitude chez les utilisateurs.

- Atteinte à la confiance : La cyberattaque a ébranlé la confiance dans la plateforme et dans l’ensemble du secteur des crypto-monnaies. La sécurité des plateformes d’échange et la protection des fonds des utilisateurs sont désormais remises en question.

Fuite de codes d’authentification à deux facteurs (2FA) chez YX International

Des millions d’utilisateurs de Facebook, Google, WhatsApp et TikTok ont vu la sécurité de leurs comptes compromise après qu’une entreprise de routage de SMS a laissé l’une de ses bases de données internes exposée à Internet sans mot de passe et a divulgué des codes d’authentification à deux facteurs (2FA) censés être privés.

L’entreprise en question est YX International, qui fournit des services de routage de SMS à un certain nombre de grandes entreprises technologiques. YX International affirme envoyer quotidiennement 5 millions de SMS.

La base de données exposée contenait des informations sur plusieurs millions de comptes, dont les numéros de téléphone, les adresses e-mail et les codes 2FA.

Les codes 2FA sont utilisés pour ajouter une couche de sécurité supplémentaire aux comptes en ligne. En plus d’un mot de passe, les utilisateurs sont invités à saisir un code 2FA qui est généralement envoyé à leur téléphone par SMS.

Cela permet de s’assurer que même si un pirate informatique parvient à obtenir le mot de passe d’un utilisateur, il ne pourra pas accéder à son compte sans le code 2FA.

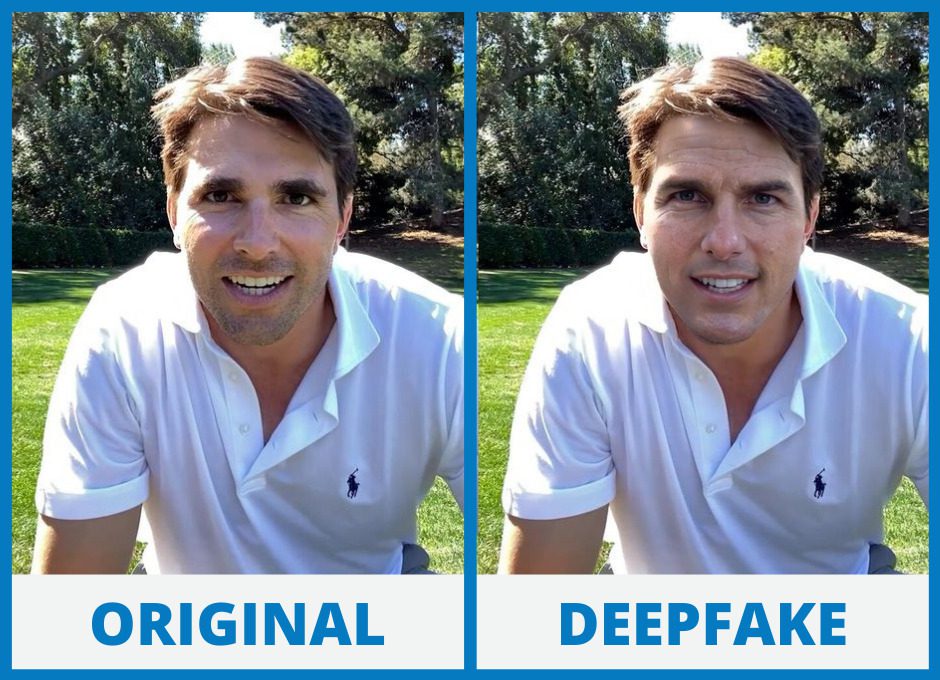

Arnaque au Deepfake – 25 Millions de dollars volés

Début février,un employé d’une multinationale basée à Hong Kong a été victime d’une arnaque sophistiquée utilisant la technologie « deepfake ».

L’employé a reçu un e-mail de son supérieur hiérarchique lui demandant de participer à une visioconférence.

Lors de la visioconférence, qui semblait impliquer son supérieur et d’autres collègues, il a reçu l’instruction de transférer 25 millions de dollars à des comptes bancaires étrangers.

Cependant, la visioconférence était en réalité un deepfake, une technologie qui permet de créer de fausses vidéos très réalistes. Les escrocs avaient utilisé des images et des voix des supérieurs et collègues de l’employé pour le tromper.

« Durant cette vidéoconférence à plusieurs personnes, il s’est avéré que toutes les personnes à part lui étaient fausses, mais semblaient plus vraies que nature », a indiqué un haut responsable de la police, Baron Chan Shun-ching, à la chaîne publique RTHK.

Ce n’est que plus tard qu’il a réalisé qu’il avait été victime d’une arnaque.

Ce type d’arnaque, appelée « arnaque au président », est de plus en plus répandue. Les escrocs utilisent des techniques de plus en plus sophistiquées pour tromper leurs victimes.

Il est important de rester vigilant face à ce type d’arnaque. Voici quelques conseils :

- Ne jamais effectuer de virement d’argent sur la base d’une seule instruction, même si elle provient d’un supérieur hiérarchique.

- Vérifier l’authenticité de l’e-mail et de l’expéditeur.

- Contacter directement votre supérieur hiérarchique par un autre moyen pour confirmer ses instructions.

- En cas de doute, ne pas hésiter à contacter la police.

L’entreprise a déclaré qu’elle allait prendre toutes les mesures nécessaires pour récupérer l’argent et empêcher que de telles arnaques ne se reproduisent.

Cet incident souligne la nécessité de sensibiliser les entreprises et les employés aux risques d’arnaques en ligne.

IA ACT – Les États membres de l’UE donnent le feu vert

Le 2 février 2024, les ambassadeurs des 27 États membres de l’Union Européenne ont approuvé à l’unanimité l’IA Act, un cadre règlementaire exhaustif sur l’intelligence artificielle.

C’est la première loi sur l’intelligence artificielle au monde, et elle vise à garantir que l’IA soit développée et utilisée de manière éthique et responsable.

L’IA Act classe les systèmes d’IA en fonction de leur niveau de risque. Les systèmes à haut risque, tels que ceux utilisés dans les infrastructures critiques, l’éducation, le maintien de l’ordre et la notation de crédit, seront soumis à des exigences strictes.

Ces exigences incluent :

- Un contrôle humain sur la prise de décision.

- Une documentation technique complète.

- Un système de gestion des risques.

- Une évaluation de la conformité par un organisme indépendant.

Les systèmes d’IA interdits incluent ceux qui :

- Manipulent les personnes.

- Exploitent les vulnérabilités.

- Causent des dommages physiques ou psychologiques.

L’adoption de l’IA Act est une étape importante pour l’Union européenne. Elle montre que l’UE est déterminée à jouer un rôle de premier plan dans le développement et l’utilisation de l’IA de manière éthique et responsable.