CyberNews Janvier 2024

Découvrez les CyberNews de Janvier 2024. Il s’agit du récap des news sur la Cybersécurité durant le mois de Janvier 2024.

Découvrez les CyberNews de Janvier 2024. C’est le récap des news sur la Cybersécurité durant le mois de Janvier 2024.

Orange Espagne

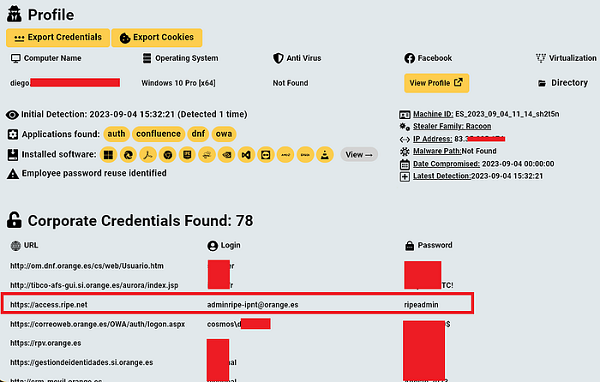

Orange Espagne a subi un piratage le mercredi 3 janvier 2024. L’attaquant, se faisant appeler « Snow », a réussi à accéder à un compte administrateur d’Orange Espagne sur le réseau RIPE, qui gère l’attribution des adresses IP en Europe, au Moyen-Orient et en Asie centrale.

L’attaquant a ensuite utilisé ce compte pour modifier les configurations de routage du trafic internet, ce qui a causé des perturbations importantes sur le réseau d’Orange Espagne.

Les clients de l’opérateur ont été confrontés à des problèmes de connexion internet, notamment des ralentissements, des coupures et des déconnexions.

Orange Espagne a réagi rapidement à l’attaque et a réussi à restaurer la situation dans la soirée du même jour. L’opérateur a déclaré que les données des clients n’avaient pas été compromises.

Voici comment l’attaque s’est déroulée :

- Le pirate a utilisé un malware de type « infostealer » pour voler les identifiants d’un salarié d’Orange Espagne.

- Le malware a été installé sur l’ordinateur du salarié par un lien malveillant envoyé par l’attaquant.

- Le compte administrateur d’Orange Espagne était protégé par un mot de passe faible, ce qui a facilité l’accès du pirate (cf image ci-dessous).

Tietoevry & la Suède

Une cyberattaque a paralysé un centre de données de Tietoevry, une entreprise suédoise-finlandaise de services informatiques, dans la nuit du 19 au 20 janvier 2024.

Les pirates ont utilisé le ransomware Akira pour chiffrer des serveurs de l’infrastructure de virtualisation, empêchant l’accès à des données sensibles.

Pour limiter la propagation de l’attaque, les systèmes touchés ont été mis en quarantaine.

L’indisponibilité des services de Tietoevry a rendu inopérants de nombreux systèmes d’achat en ligne dont des cinémas et des magasins. Certains magasins ont été obligés de baisser temporairement leurs rideaux à cause de cette cyberattaque.

Plus important, cette cyberattaque a causé des perturbations dans certains services administratifs suédois, ainsi que dans certaines écoles et certains hôpitaux.

Le système centralisé de ressources humaines utilisé par les administrations, le Statens Servicecenter, a été paralysé, empêchant les employés d’effectuer certaines tâches administratives.

Au total, il y a 60 000 travailleurs affectés et 120 administrations.

Coronalab

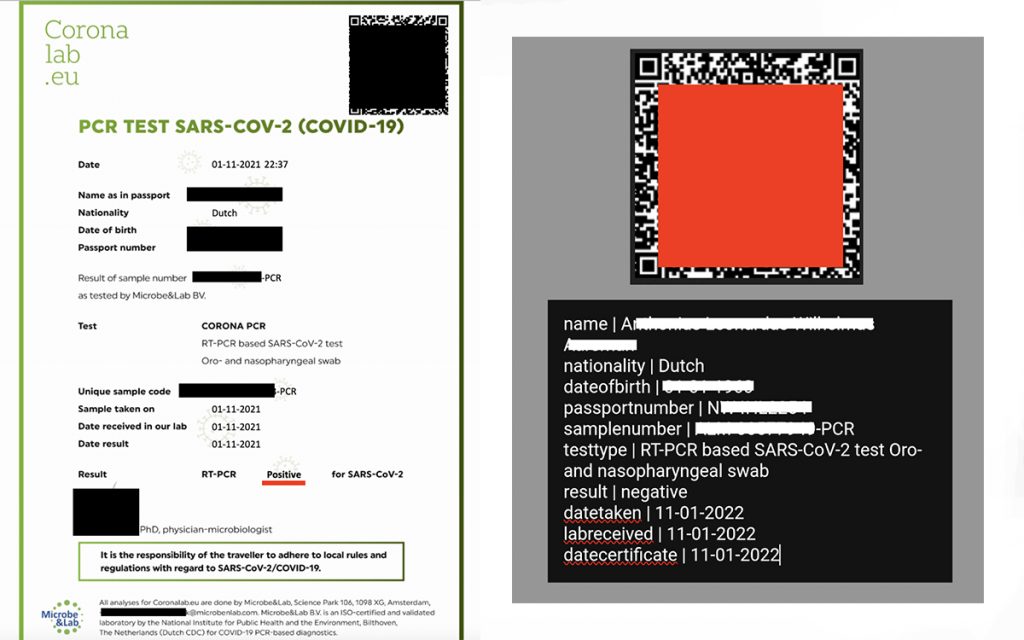

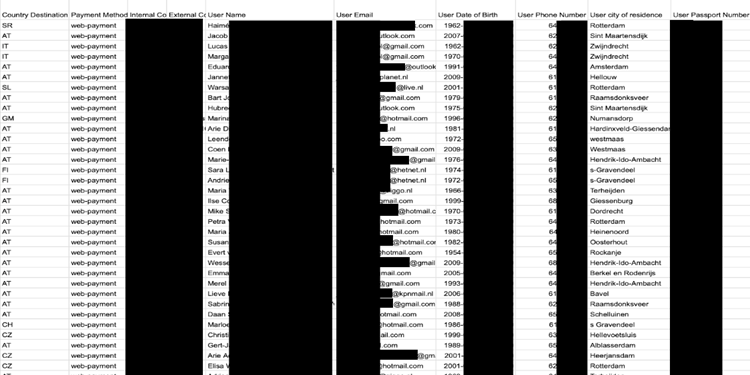

Une faille de sécurité majeure a été découverte chez Coronalab, un laboratoire néerlandais spécialisé dans les tests de dépistage du COVID-19.

Cette faille a permis à des pirates informatiques d’accéder à des données personnelles de plus de 1,3 million de patients.

Les données ont été exposées suite à une faille de sécurité dans une base de données non protégée par mot de passe de Coronalab.

Ces données comprenaient principalement :

- 118 441 certificats.

- 506 663 rendez-vous.

- 660 173 échantillons de tests.

Les données exposées, tous marqués du nom et du logo de Coronalab.eu, comprenaient des :

- Noms de patients.

- Dates de naissance.

- Numéros de passeport.

- Résultats des tests.

MyEstatePoint Property Search

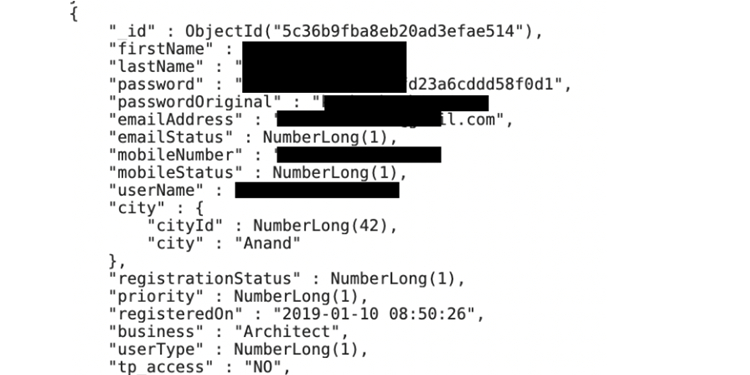

Le 05 janvier 2024, la Cybernews Research Team a dévoilé qu’une application immobilière populaire nommée MyEstatePoint Property Search laissait un serveur MongoDB contenant des données sensibles sur ses utilisateurs ouvert au public.

L’application, développée par la société indienne NJ Technologies, a été téléchargée plus de 500 000 fois, principalement par des utilisateurs en Inde.

Le serveur exposé contenait les données suivantes sur plus de 497 000 utilisateurs :

- Noms.

- Adresses électroniques.

- Mots de passe en clair.

- Numéros de téléphone portable.

- Informations sur la ville.

- Descripteurs d’entreprise.

- Méthodes d’inscription.

Selon le rapport, l’équipe de recherche a trouvé le serveur le 6 novembre 2023 et a rapidement contacté le développeur au sujet du problème. NJ Technologies n’a jamais répondu, mais l’accès à son serveur a depuis été fermé au public.

Ivanti Connect Secure VPN

Début janvier 2024, la société de sécurité Volexity a publié un rapport détaillant deux vulnérabilités 0-days combinées qui affectent Ivanti Connect Secure VPN.

Ces vulnérabilités, qui ont été attribuées les CVE-2023-46805 et CVE-2024-21887, permettent à un attaquant d’exécuter des commandes arbitraires sur un système vulnérable.

- La première vulnérabilité, CVE-2023-46805, est une vulnérabilité d’évitement d’authentification qui permet à un attaquant de se connecter à un système vulnérable sans avoir besoin d’un mot de passe ou d’un jeton de sécurité.

- La seconde vulnérabilité, CVE-2024-21887, est une vulnérabilité d’injection de commande qui permet à un attaquant d’exécuter des commandes arbitraires sur un système vulnérable.

Lorsque ces deux vulnérabilités sont combinées, elles permettent à un attaquant d’accéder à un système vulnérable sans avoir besoin d’un mot de passe ou d’un jeton de sécurité, puis d’exécuter des commandes arbitraires sur ce système.

Cela permet, in fine, à l’attaquant de voler des données, d’installer des logiciels malveillants ou de perturber les opérations d’une organisation.

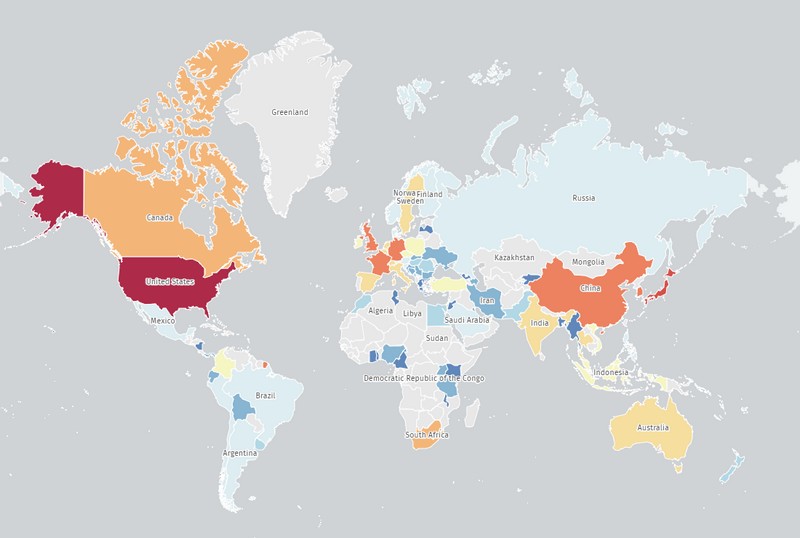

Invanti a indiqué : « L’exploitation de ces vulnérabilités est désormais très répandue. Volexity a pu trouver des preuves de la compromission de plus de 1 700 appareils dans le monde. »

Selon la carte de TheShadowServer ci-dessous recensant les pays les plus touchés, il y a 289 instances vulnérables identifiées en France.

Ivanti a publié une mise à jour de sécurité pour corriger ces vulnérabilités.

DeFi Gamma Strategies

Début janvier 2024, le protocole DeFi Gamma Strategies a été victime d’un hack entraînant la perte de 1500 ETH soit environ 3,4 millions de dollars. L’attaquant a exploité une faille dans le mécanisme comptable du protocole pour retirer une quantité excessive de jetons.

Gamma Strategies est un protocole DeFi qui permet aux utilisateurs de générer des rendements en déposant leurs fonds dans des pools de liquidités. Le protocole utilise un mécanisme comptable complexe pour suivre les dépôts et les retraits de fonds.

L’attaquant a exploité une faille dans ce mécanisme pour retirer une quantité excessive de jetons. La faille a été identifiée par PeckShield et BlockSec, deux entreprises de sécurité blockchain.

Pwn2Own Automotive

Pwn2Own Automotive est une compétition de piratage informatique dédiée à la découverte et à la correction de vulnérabilités dans les technologies des véhicules connectés. Elle est organisée par VicOne, un leader mondial de la cybersécurité automobile, et Trend Micro’s Zero Day Initiative (ZDI), un programme de bug bounty de premier plan.

L’événement met au défi les meilleurs chercheurs en sécurité de trouver et d’exploiter des vulnérabilités dans des systèmes automobiles réels. L’objectif est d’identifier et de corriger ces vulnérabilités avant qu’elles ne puissent être exploitées par des acteurs malveillants.

L’édition 2024 de Pwn2Own Automotive, qui s’est tenue à Tokyo le 27 janvier, a été un succès retentissant. Les chercheurs ont découvert et exploité avec succès 49 vulnérabilités dans les systèmes de 11 fabricants automobiles, dont BMW, Ford, Honda, Hyundai, Kia, Mercedes-Benz, Nissan, Tesla, Toyota et Volkswagen.

Les vulnérabilités découvertes étaient d’une gravité variable, allant de simples erreurs de programmation à des vulnérabilités critiques pouvant permettre à un attaquant de prendre le contrôle complet d’un véhicule. Parmi les vulnérabilités les plus notables, on peut citer :

- Une vulnérabilité dans le système d’infodivertissement de BMW permettait à un attaquant de prendre le contrôle du système de climatisation, de bloquer les portes et d’activer les feux de détresse.

- Une failledans le système de télématique de Ford permettait à un attaquant de suivre le véhicule à distance.

- Une vulnérabilité dans le système de charge de Tesla permettait à un attaquant de prendre le contrôle du chargeur et de provoquer un incendie.

Forex UTIP

Fin janvier, le site Web du courtier Forex UTIP a été piraté. Les données de plus de 700 000 clients ont été volées, dont des :

- Noms.

- Adresses électroniques.

- Numéros de téléphone.

- Adresses IP.

- Informations sur les transactions.

L’attaque a été menée par un groupe de pirates informatiques connu sous le nom de « ShinyHunters ». Les pirates ont utilisé une vulnérabilité dans la plateforme de trading MetaTrader 4 pour accéder au système informatique d’UTIP.

UTIP a déclaré qu’il enquête sur l’attaque et qu’il prend des mesures pour protéger les données de ses clients. L’entreprise a également offert aux clients concernés une consultation gratuite avec un expert en cybersécurité.

Zoo de Toronto

Le zoo de Toronto abrite plus de 5 000 animaux de plus de 460 espèces. Sa mission est de connecter les humains, les animaux et la science de la conservation pour lutter contre l’extinction des espèces.

Le 05 janvier 2024, le système informatique du zoo de Toronto subit une cyberattaque.

Les attaquants ont réussi à accéder au système informatique du zoo et à voler des données sensibles, notamment des informations sur les animaux, les employés et les visiteurs.

Les attaquants ont utilisé un malware de type « ransomware » pour chiffrer les données du zoo. Ils ont ensuite exigé une rançon de 1 million de dollars en bitcoin pour les déchiffrer.

Le zoo de Toronto a refusé de payer la rançon et a pu récupérer les données grâce à une sauvegarde. Cependant, l’attaque a causé des perturbations importantes aux opérations du zoo, notamment la fermeture de son site web et de son application mobile.

Voici comment l’attaque s’est déroulée :

- Les attaquants ont utilisé un malware de type « ransomware » appelé « Conti ».

- Le malware a été installé sur le système informatique du zoo par un employé qui a cliqué sur un lien malveillant.

Le zoo de Toronto a pris des mesures pour renforcer sa sécurité informatique, notamment en renforçant les contrôles d’accès aux comptes administrateur et en sensibilisant ses employés aux risques de cyberattaques.

Pour en savoir plus sur la cyberattaque du zoo de Toronto, voici leur communiqué officiel sur leur site web.

GitLab

GitLab est une plateforme de développement logiciel open source qui s’appuie sur le logiciel de gestion de versions Git. Elle permet aux équipes de développement de collaborer sur des projets de logiciels, de gérer les versions de leur code et de déployer leurs applications.

Le 12 janvier 2024, GitLab a publié des mises à jour de sécurité urgentes pour corriger deux failles critiques. Ces failles, évaluées à un score de 9,6 et 10 sur l’échelle CVSS, affectent toutes les versions de GitLab, depuis la version 16.1.0.

- La première faille, CVE-2023-7028, permet à un attaquant d’envoyer des e-mails de réinitialisation de mot de passe à des adresses électroniques non vérifiées. Cela permet à l’attaquant de prendre le contrôle d’un compte, même si l’authentification à deux facteurs est activée.

- La deuxième faille, CVE-2023-7029, permet à un attaquant de contourner l’authentification à deux facteurs en usurpant l’identité d’un utilisateur. Cela permet à l’attaquant d’accéder à un compte sans avoir besoin de connaître le mot de passe ou le code d’authentification à deux facteurs.

GitLab recommande à tous les utilisateurs de mettre à jour leurs installations vers les versions 16.5.6, 16.6.4 ou 16.7.2 dès que possible. Les utilisateurs de versions antérieures doivent également mettre à jour leurs installations vers les versions 16.1.6, 16.2.9, 16.3.7 ou 16.4.5.

BitLocker

La vulnérabilité de contournement de la fonctionnalité de sécurité dans BitLocker est une vulnérabilité critique qui a été découverte en janvier 2024.

Cette vulnérabilité, nommée CVE-2024-20666, permet à un attaquant ayant un accès physique à un appareil chiffré avec BitLocker de contourner le chiffrement et d’accéder aux données.

La vulnérabilité exploite une faille dans la façon dont BitLocker gère les clés de récupération. Les clés de récupération sont des codes de 48 caractères qui peuvent être utilisés pour déverrouiller un appareil BitLocker si la clé principale est perdue ou perdue.

L’attaquant peut exploiter cette vulnérabilité en utilisant un outil de débogage pour accéder à la mémoire de l’appareil. L’outil peut ensuite être utilisé pour lire les clés de récupération à partir de la mémoire.

Microsoft a publié un correctif pour cette vulnérabilité dans le cadre de la mise à jour de sécurité de janvier 2024. Les utilisateurs de BitLocker sont invités à installer ce correctif dès que possible.

CAN 2024

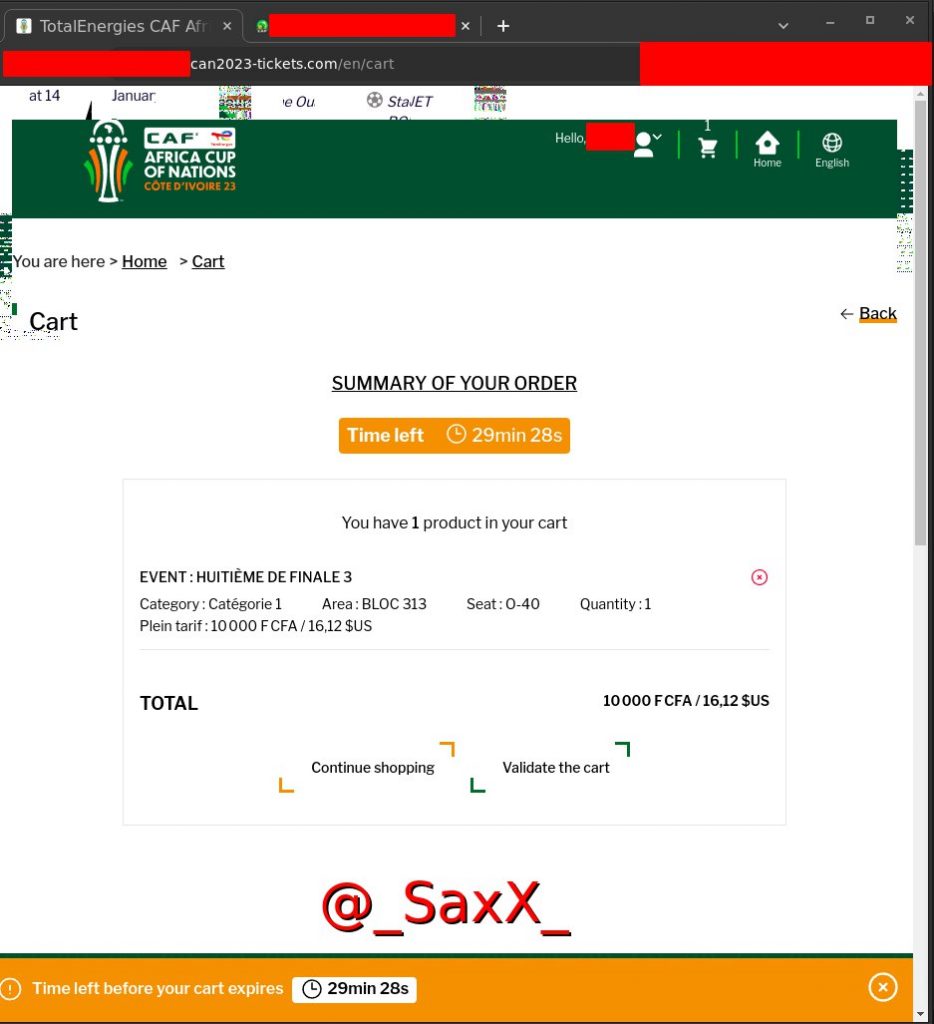

La CAN 2024, ou Coupe d’Afrique des Nations est une compétition de football réunissant 24 équipes issues d’Afrique.

Le site Web de la billetterie de la CAN 2024 a été victime d’une faille de sécurité informatique. Cette faille a permis à des pirates informatiques d’acheter massivement des billets à un prix dérisoire, soit 1 centime d’euro.

Selon les experts en cybersécurité, la faille a été causée par une vulnérabilité dans le système de gestion des billets. Cette vulnérabilité permettait aux pirates informatiques de modifier le prix des billets à leur guise. Des milliers de billets ont ainsi été vendus à des prix très dérisoires.

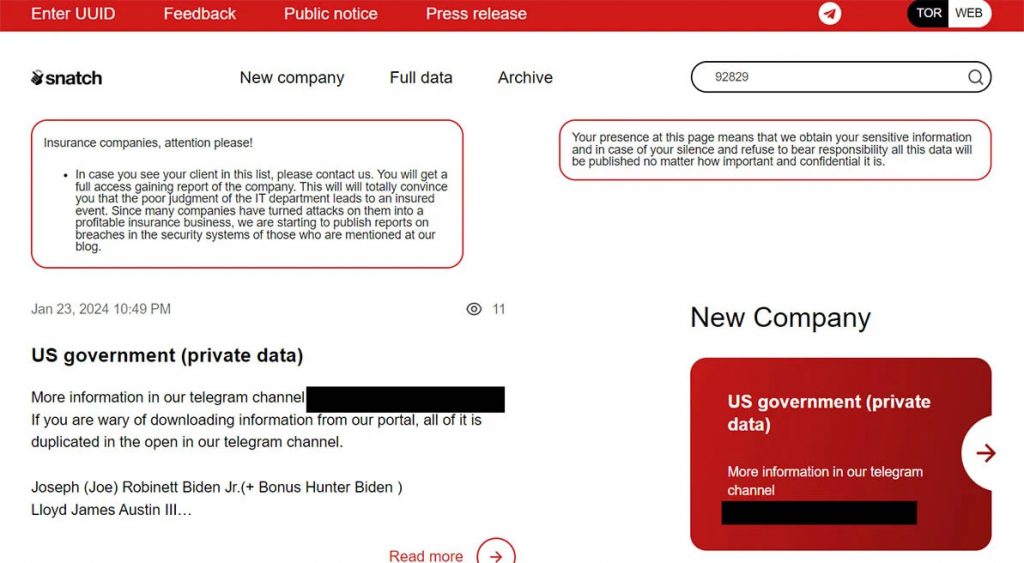

SNATCH vs USA

Le 23 janvier 2024, le pirate informatique connu sous le nom de Snatch a publié une série de données sensibles sur des dirigeants de la CIA, des Services Secrets et du gouvernement américain.

Les données comprennent :

- Noms.

- Adresses électroniques.

- Numéros de téléphone.

- Adresses IP.

- Informations sur les communications secrètes.

Snatch a déclaré avoir obtenu les données en piratant les systèmes informatiques de la CIA et des Services Secrets. Il a menacé de publier davantage de données s’il n’obtenait pas une rançon de 100 millions de dollars.

Le gouvernement américain a condamné l’attaque et a déclaré qu’il travaillait pour enquêter sur l’incident et identifier les responsables.

Les données divulguées

Les données divulguées par Snatch comprennent des informations sur les suivants :

- Dirigeants de la CIA : Le directeur de la CIA, William Burns, et plusieurs de ses adjoints.

- Dirigeants des Services Secrets : Le directeur des Services Secrets, James Murray, et plusieurs de ses adjoints.

- Membres importants du gouvernement américain : Le président Joe Biden, le vice-président Kamala Harris et plusieurs membres du cabinet.

Les données comprennent également des informations sur les communications secrètes entre ces personnes. Ces informations pourraient être utilisées par des adversaires pour espionner les États-Unis ou pour nuire aux intérêts américains.