Le Ransomware as a Service (RaaS)

Nous allons tout vous expliquer sur le Ransomware-as-a-Service, de sa définition, à comment s’en protéger, en passant par son fonctionnement et des exemples concrets.

Selon le rapport The State of Ransomware Report de Sophos, en 2022, 73% des entreprises françaises ont été touchées par des ransomwares.

Une partie de ce phénomène peut s’expliquer par la facilité dont les cybercriminels peuvent se procurer un Ransomware as a Service.

Le RaaS représente à ce jour 11% de toutes les attaques de cybersécurité.

Nous allons tout vous expliquer sur le Ransomware as a Service, de sa définition, à comment s’en protéger, en passant par son fonctionnement et des exemples concrets.

Qu’est-ce que le Ransomware as a Service ?

On peut comparer le Ransomware as a Service (RaaS) au Software-as-a-Service.

Le Ransomware as a Service est un modèle commercial illégal permettant à quiconque, en échange d’argent via un système d’abonnement, d’utiliser des variants de Ransomwares.

Cela permet donc aux hackers débutants de réaliser des attaques de type rançongiciel sans en développer le virus.

Comme pour les SaaS, les développeurs de RaaS publient régulièrement de nouvelles versions de leurs logiciels pour leurs clients.

Le système est bien rodé et possède, à l’instar des solutions e-commerces légales, des modèles d’abonnement plus ou moins cher, octroyant plus ou moins de fonctionnalités comme un tableau de bord, et disposant de guides détaillés et d’un support technique en cas de problème.

Les développeurs de ces RaaS choisissent donc de ne pas faire eux-mêmes des attaques, mais plutôt de vendre leurs virus.

Ils ont appris qu’il est moins risqué et moins contraignant de créer un logiciel malveillant et de le vendre ou de le louer à des hackers moins compétents que de réaliser eux-mêmes les attaques.

Le Ransomware as a Service fournit tous les outils dont les cybercriminels ont besoin pour exécuter les malwares, et cela, sans avoir de connaissances avancées.

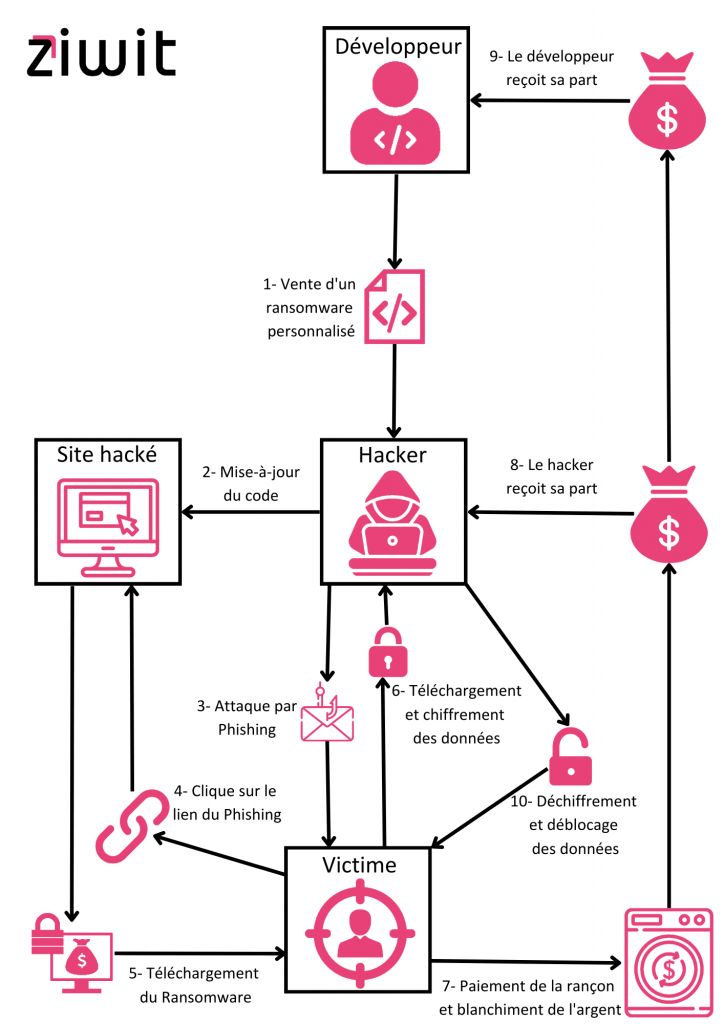

Comment fonctionne le Ransomware as a Service ?

Tout commence avec le cybercriminel souhaitant avoir un Ransomware, mais ses compétences étant limitées, il va contacter un développeur de RaaS pour en acheter un.

Sur le Dark web, plusieurs sites e-commerces proposent des RaaS contre rémunération.

Plusieurs types de rémunération existent :

- Abonnement mensuel

- Participation sur gains

- Frais d’achat de licence unique

De nombreux développeurs de RaaS vont demander des éléments complémentaires pour accepter ou refuser la vente de leur Ransomware.

En effet, une mauvaise utilisation d’un Rançongiciel peut attirer l’attention et nuire les affaires du développeur.

Le client va devoir préciser :

- Le type d’exploit souhaité

- Le type de chiffrement nécessaire

- Le système d’exploitation ciblé

- La victime ou les victimes

- À combien s’élèvera la rançon

- Le texte accompagnant la demande de rançon

Le développeur va alors refuser ou accepter la demande du client. Il lui fournira un code d’exploitation personnalisé selon les critères énoncés plus tôt.

Selon le prix payé / l’abonnement choisi, le client aura plus ou moins d’options ainsi que des aides comme un support technique, un forum ou des tutoriels.

Une fois le rançongiciel acquis, le cybercriminel va alors l’exploiter grâce à des campagnes de phishing ou à de l’ingénierie sociale.

La création et l’envoi de courriels de phishing ne demandent pas de compétences particulières, et les méthodes utilisées pour tromper les filtres de messagerie ne cessent d’évoluer.

La victime qui clique la pièce jointe corrompue va voir son ordinateur bloqué. Ses données ont été volées.

Une boîte de dialogue va alors s’ouvrir pour que le cybercriminel puisse communiquer avec la victime.

La victime aura le choix de payé ou non.

- Si c’est le cas, alors un portail de paiement va s’ouvrir et la victime recevra une clef de déchiffrement avec des instructions sur la façon de récupérer ses fichiers, mais il n’y a aucune garantie qu’une clef de déchiffrement soit envoyée à la victime.

- Si la victime ne paye pas, alors les données ont de grandes chances d’être vendues sur le Dark Web.

Exemples de Ransomware as a Service

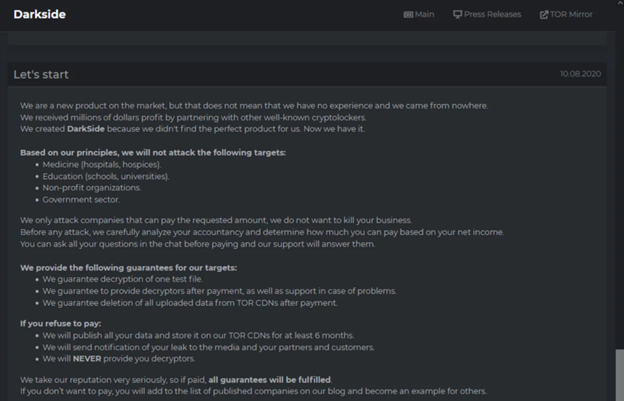

DarkSide

En 2021, le ransomware DarkSide a été utilisé pour voler 100 Go de données sur le réseau de l’entreprise Colonial Pipeline.

L’entreprise a payé la somme de 5 millions de dollars pour retrouver ses données.

L’attaque a été perpétré par un cybercriminel ayant acquis le rançongiciel DarkSide auprès des développeurs Carbon Spider.

REvil

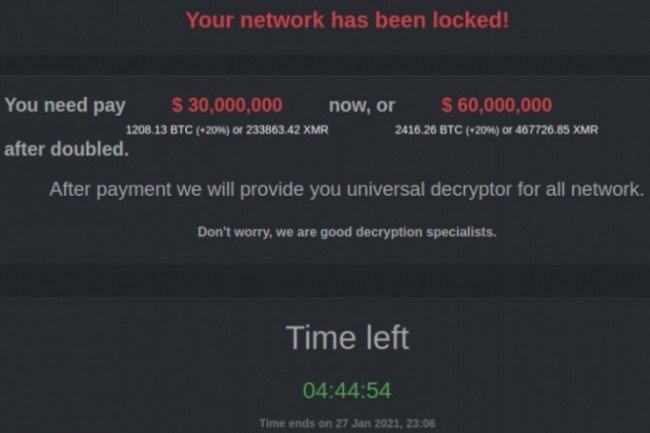

Pinchy Spider a conçu un ransomware nommé REvil.

Leur modèle commercial est l’attribution, les développeurs prennent 40% des gains.

En 2021, le fournisseur informatique Kaseya a subi une attaque par rançongiciel.

Pour retrouver leurs données, l’entreprise a versé 10 millions de dollars.

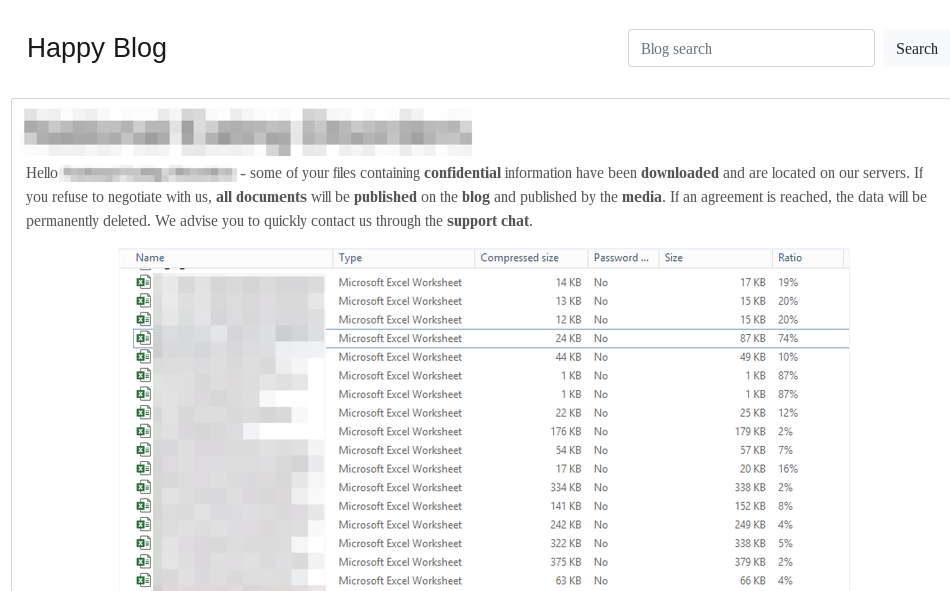

Le fonctionnement de Pinchy Spider est simple. Les développeurs préviennent leurs victimes de la fuite de données prévue via la publication d’un article de blog contenant des échantillons de données en guise de preuve, avant de divulguer l’essentiel des données après un certain laps de temps. Le ransomware REvil joint à la demande de rançon un lien vers l’article de blog.

LockBit

LockBit, rançongiciel d’origine russe, a engendré plus de 1 700 attaques depuis 2020.

Il a été à l’origine de cyberattaques de grandes entreprises telles que Continental ou Thales.

En 2022, il devient le ransomware le plus actif avec environ 200 attaques mensuelles réalisées par des clients au RaaS LockBit.

Réagir face au Ransomware as a Service

Il est essentiel de se protéger contre les Ransomware as a Service.

Limiter les risques

Il est essentiel de limiter les risques de cyberattaques et de demande de rançons. Pour ce faire, voici plusieurs bonnes pratiques :

Faire des mises à jour

Les hackers peuvent exploiter des failles non corrigées présentes dans des logiciels.

Les éditeurs de ses logiciels proposent fréquemment des mises à jour empêchant les vulnérabilités d’être exploitées.

Il est donc fortement recommandé de mettre à jour dès que possible les logiciels pour éviter et limiter ce genre de cyberattaques.

Les sauvegardes

Les ransomwares récupèrent les données des organisations et les empêchent de les utiliser.

Effectuer des sauvegardes fréquentes sur un appareil distinct et non connecté au réseau permet de restaurer rapidement les données sans avoir à payer la demande de rançon.

Former les collaborateurs

La formation est essentielle dans la prévention de ces attaques. C’est pourquoi Ziwit propose des classes de sensibilisation aux enjeux, menaces et risques de sécurité informatique, mais aussi un training cybersécurité permettant d’apprendre toutes les méthodes garantissant la sécurité des réseaux, des sites web et autres systèmes d’information.

Faire une campagne de phishing personnalisée

Le phishing est une méthode utilisée par les cybercriminels pour tromper les utilisateurs.

Les campagnes de phishing sont souvent utilisées pour voler des données, propager des virus informatiques, extorquer de l’argent ou infiltrer des réseaux informatiques.

Les cybercriminels envoient majoritairement des courriels ou des messages frauduleux qui semblent provenir de sources légitimes, pour inciter les utilisateurs à renseigner leurs identifiants de connexions, à cliquer sur des liens malveillants ou à télécharger des pièces jointes infectées par des logiciels malveillants.

Les entreprises peuvent mettre en place des campagnes de phishing pour tester la vulnérabilité de leurs employés et renforcer leur sécurité informatique.

Le but de ces campagnes d’hameçonnage est de valider le niveau de maturité de vos collaborateurs, par rapport à un cas concret et réaliste, mais surtout de les sensibiliser par l’action !

Segmenter le réseau

La segmentation du réseau limite grandement la prolifération de la cyberattaque dans l’environnement.

Utiliser un scanner de vulnérabilité

Les malwares et ransomwares infiltrent les réseaux par plusieurs procédés, dont l’exploitation de failles de sécurité.

Il est très fortement recommandé d’utiliser des solutions de détection de failles comme un scanner de vulnérabilité, HTTPCS Security par exemple.

Ce genre d’outil détecte automatiquement les vulnérabilités présentes et propose des corrections. C’est devenu aujourd’hui un indispensable dans la sécurité informatique.

Détecter une possible fuite de données

Il est également fortement recommandé de posséder une solution de Cyber Threat Intelligence.

La solution HTTPCS CYBERVIGILANCE surveille en permanence les réseaux web, Deep web et Dark web pour y collecter les informations qui concernent une organisation et alerte les équipes impactées en temps réel.

Que faire après une cyberattaque ?

Si vous avez reçu une demande de rançon, vous avez probablement été attaqué. Il est primordial de bien réagir et de ne pas paniquer.

Voici une liste de conseils pour essayer de s’en sortir au mieux :

- Identifiez comment et par où vous avez été attaqués.

- Isolez le plus rapidement possible le système infecté pour limiter au maximum la propagation.

- Le gouvernement français recommande de ne JAMAIS payer la rançon. En effet, vous n’avez aucune garantie de retrouver vos données et vous n’avez aucune garantie que les malfaiteurs ne cherchent pas à les revendre sur le Dark Web par la suite.

- Si des données personnelles ont été volées, il est OBLIGATOIRE d’en informer la CNIL au plus tôt, sous risque d’une amende.

- Apprenez de vos erreurs en renforçant votre sécurité informatique, en formant vos collaborateurs et en réalisant un Pentest, ou test d’intrusion, pour ressortir les failles de sécurité informatique existantes.