Nos 10 recommandations Cybersécurité

Les cyberattaques ont coûté deux milliards d’euros aux organisations françaises en 2022. Le paiement de rançon représente 40% de ce montant. La cybersécurité est donc devenue essentielle dans la vie d’une entreprise.

Dans cet article de blog, nous allons vous faire 10 recommandations dans le domaine de la cybersécurité.

Les cyberattaques ont coûté deux milliards d’euros aux organisations françaises en 2022. Le paiement de rançon représente 40% de ce montant. La cybersécurité est donc devenue essentielle dans la vie d’une entreprise.

Dans cet article de blog, nous allons vous faire 10 recommandations dans le domaine de la cybersécurité.

1. Renforcer l’authentification

Commençons par une évidence, parlons de l’authentification et des mots de passe.

Mettre en place une double authentification forte permet de limiter les fuites d’informations via le piratage d’un mot de passe.

Les deux facteurs d’authentification sont :

- Un mot de passe, un tracé de déverrouillage ou une signature

- Un support matériel (carte à puce, jeton USB, carte magnétique, RFID) ou a minima un autre code reçu par un autre canal.

De plus, les mots de passe doivent être uniques, comportement de nombreux caractères différents dont des majuscules, des minuscules, des caractères spéciaux et des chiffres. Ils ne doivent pas faire écho avec quelconque mot réel entourant le collaborateur.

Par exemple, un employant s’appelant Mr Doe, étant né le 10 juillet 1990 et travaillant au sein de l’entreprise Example en France, ne doit pas avoir un mot du genre « doe10071990 » ou « example-doe ». Un bon mot de passe serait aléatoire, du style « Hr7k$ppU9? ».

2. Ne pas mélanger personnel et professionnel

Il est important de séparer les usages personnels et professionnels.

Un collaborateur ne doit jamais utiliser ses outils personnels comme son téléphone portable ou son ordinateur pour travailler.

La protection des outils personnels n’est pas égale à la protection des outils professionnels.

De plus, avec l’essor du télétravail, nous conseillons fortement de fournir au collaborateur un ordinateur portable qui ne sert qu’au travail et pas pour usage personnel.

3. Mettre à jour les logiciels

Les entreprises utilisent de nombreux logiciels pour travailler, comme des logiciels de gestion, de PAO, de comptabilité, de planification ou encore de communication.

Il arrive cependant que ces logiciels subissent des cyberattaques ou que les éditeurs détectent des vulnérabilités de sécurité.

Assez rapidement, les éditeurs de logiciels proposent des mises à jour de leurs solutions pour corriger les brèches.

Mettre à jour les logiciels tiers permet d’éviter au maximum l’exploitation des failles de sécurité détectées dans ces solutions.

4. Se méfier des mails

Selon le site du ministère de l’Économie : « L’hameçonnage ou le phishing consiste à obtenir du destinataire d’un courriel, d’apparence légitime, qu’il transmette ses coordonnées bancaires ou ses identifiants de connexion à des services financiers, afin de lui dérober de l’argent. […] Ce type de pratique peut être également utilisé dans des attaques par hameçonnage ciblé visant à obtenir d’un employé ses identifiants d’accès aux réseaux professionnels auxquels il a accès. Pour renforcer sa crédibilité, le courriel frauduleux n’hésitera pas à utiliser logos et chartes graphiques des administrations ou entreprises les plus connues. »

Selon un rapport du gouvernement français, 60% des failles des systèmes d’information proviennent de techniques de phishing.

Ce genre de technique peut être très efficace pour une personne ne faisant pas attention ou n’étant pas habituée aux actes cybermalveillants.

Il convient donc de réaliser des campagnes de Phishing personnalisées. Réaliser une campagne de phishing personnalisée fictive pour sensibiliser ses collaborateurs à la sécurité informatique est une stratégie de formation très efficace.

5. Sauvegarder

Nous vous conseillons de réaliser régulièrement des sauvegardes sur des périphériques hors-lignes.

Les solutions de stockage à froid permettent de protéger les sauvegardes d’une infection des systèmes d’information et de conserver les données critiques.

Ce genre de sauvegarde permet, en cas de fuite de données et de demande de rançon, d’éviter de payer les hackers.

Cela permet également, si un système d’information devient indisponible, de ne pas perdre les données.

6. Superviser la sécurité informatique

Il est essentiel de mettre en place un système de supervision de la cybersécurité.

Un contrôleur d’intégrité, comme HTTPCS Integrity, permet de détecter un changement au sein du code du site et donc de détecter une éventuelle compromission.

Les responsables de la sécurité informatique doivent élaborer des journaux d’événements.

Ainsi, si un des différents points d’entrée subit une compromission via un incident, il est beaucoup plus facile de réagir et ainsi gagner du temps dans la compréhension de l’incident.

On peut lister à titre d’exemple les points d’entrée VPN, les bureaux virtuels ou encore les contrôleurs de domaine.

7. Se protéger avec des logiciels de cybersécurité

Nous vous avons conseillé précédemment d’utiliser un contrôleur d’intégrité permettant de détecter les changements et les éventuelles compromissions.

Évidemment, vous devez protéger vos périphériques avec des pares-feux et des anti-virus, mais si vous avez des sites ou applications web, vous devez les protéger avec d’autres logiciels.

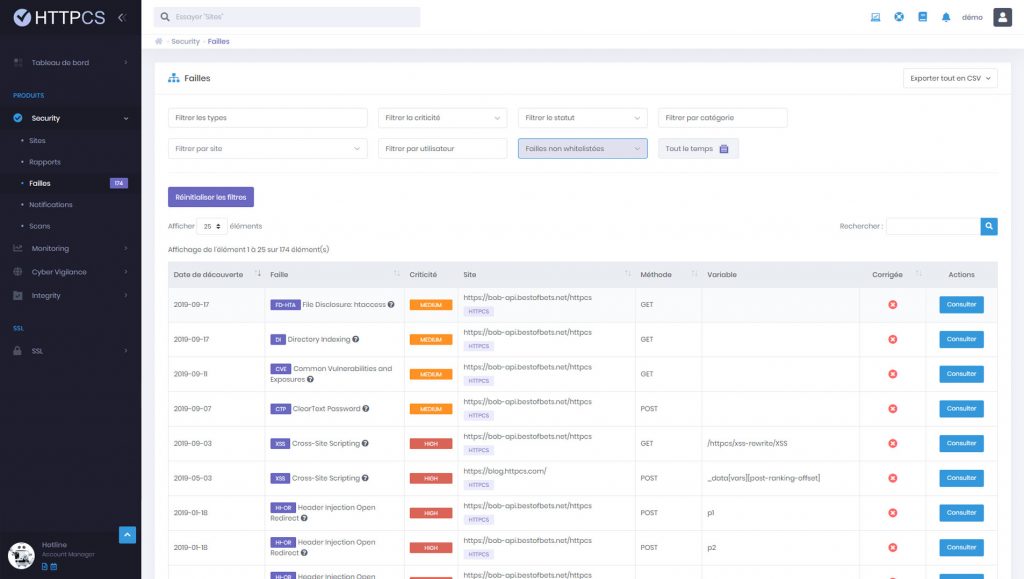

Il est aujourd’hui essentiel de protéger son site avec un scanner de vulnérabilité, HTTPCS Security par exemple. Ce genre d’outils permet de détecter les failles de sécurité avant qu’elles ne soient exploitées par les cybercriminels.

Nous vous conseillons également d’avoir un logiciel de Cyber Threat Intelligence. Ce type de logiciel permet de détecter les fuites de données. HTTPCS CyberVigilance surveille en permanence les réseaux web, Deep web et Dark web pour y collecter les informations (documents, fuites de données, informations sensibles, failles de sécurité…) qui concernent votre entreprise et alerte les équipes impactées en temps réel.

8. Former les collaborateurs

Élément essentiel et primordial pour la sécurité informatique d’une entreprise, la formation et la sensibilisation des collaborateurs.

Les classes de sensibilisation permettent de sensibiliser tous les collaborateurs aux enjeux, menaces et risques de la sécurité informatique.

Cela fournit également toutes les méthodes de protection qui font la différence en cas de cyberattaque.

Les cyber-experts Ziwit, certifiés Qualiopi, réalisent des formations adaptées aux besoins de votre entreprise. Découvrez les formations Ziwit.

9. Auditer son Système d’Information

L’audit cybersécurité permet de contrôler la sécurité d’une organisation, de corriger les vulnérabilités potentiellement découvertes, de réaliser des Pentests manuels et d’améliorer continuellement la sécurité informatique de votre système d’information.

Nous vous recommandons grandement de réaliser annuellement un test d’intrusion de votre système d’information auprès d’un organisme certifié PASSI, comme Ziwit.

Faire un Pentest par l’équipe Ziwit permet d’identifier les vulnérabilités d’un système informatique comme le ferait des hackers.

Après la réalisation du test d’intrusion, une certification est délivrée attestant l’intégrité, la sécurité et de la fiabilité de votre système informatique.

10. Avoir un plan de crise en cas de cyberattaque

Enfin, nous conseillons d’établir un plan d’urgence en cas de cyberattaque avéré.

Ce genre de plan permet de guider les collaborateurs sur ce qu’ils doivent faire, et comment réagir.

Un plan de crise détaille de nombreux éléments comme :

- Comment guider les collaborateurs sur ce qu’ils doivent faire, et comment réagir.

- Que faire du système infecté, son isolation, sa réparation, etc.

- Quelles sont les causes de l’incident ?

- Est-ce que des données ont été perdues ? Si oui, sont-elles présentes dans la sauvegarde faite récemment ?

- Est-ce que des données ont été volées ? Si oui, les données sont-elles confidentielles et personnelles ? Dans ce cas, il faut prévenir la CNIL rapidement.

- Y’a-t-il eu une demande de rançon ? Si oui, prenez en compte que le gouvernement français ne recommande pas de payer la rançon, car vous n’avez aucune garantie de retrouver vos données.

Tous ces détails doivent être détaillés dans un plan d’urgence pour ainsi être prêt en cas d’un éventuel incident, et prévenir les collaborateurs.

Bonus : Externaliser son Security Operations Center

Le Security Operation Center (SOC) désigne, au sein d’une cellule informatique, l’équipe en charge d’assurer la protection et la pérennité de l’ensemble des éléments qui constituent votre système d’information (SI).

L’objectif du SOC est de détecter, d’analyser et de remédier aux problèmes et incidents de cybersécurité en utilisant des solutions techniques et technologiques, mais aussi un ensemble de méthodologies et de savoir-faire.

Faire appel au SOC by ZIWIT, c’est vous assurer le support d’équipes spécialisées et complémentaires, disponibles 24/7.

Nos experts sont équipés des outils les plus performants du marché pour assurer votre cybersécurité.

Le SOC by ZIWIT vous permet d’optimiser la gestion de votre cybersécurité en la structurant autour de processus techniques et opérationnels éprouvés.