Les plus gros Cyber Incidents de 2023

Les cyberattaques ont augmenté significativement en 2023. Retrouvez dans notre infographie et article les 10 plus gros cyber-incidents de l’année 2023.

Les cyberattaques ont augmenté de manière significative en 2023. Selon le rapport annuel sur la cybersécurité de l’entreprise Verizon, le nombre d’incidents de cybersécurité signalés a augmenté de 15 % par rapport à 2022.

Les types d’attaques les plus courants en 2023 étaient les attaques par ransomware, les attaques par hameçonnage et les attaques par déni de service distribué (DDoS).

Retrouvez dans notre infographie et article de blog les plus gros cyber-incidents de l’année 2023.

DarkBeam

DarkBeam est une entreprise de cybersécurité basée aux États-Unis qui fournit des services de sécurité aux entreprises et aux particuliers.

Cette dernière a subi un vol de données en septembre 2023. L’entreprise a déclaré qu’un piratage informatique avait exposé les données personnelles de plus de 3,8 milliards de personnes.

Les données compromises comprenaient :

- Noms.

- Adresses e-mail.

- Numéros de téléphone.

- Mots de passe.

Elles provenaient de plusieurs sources, notamment des clients de DarkBeam, des partenaires commerciaux et des employés de l’entreprise.

DarkBeam a déclaré qu’elle croyait que le piratage avait été effectué par un groupe de cybercriminels connu sous le nom de « DarkSide ».

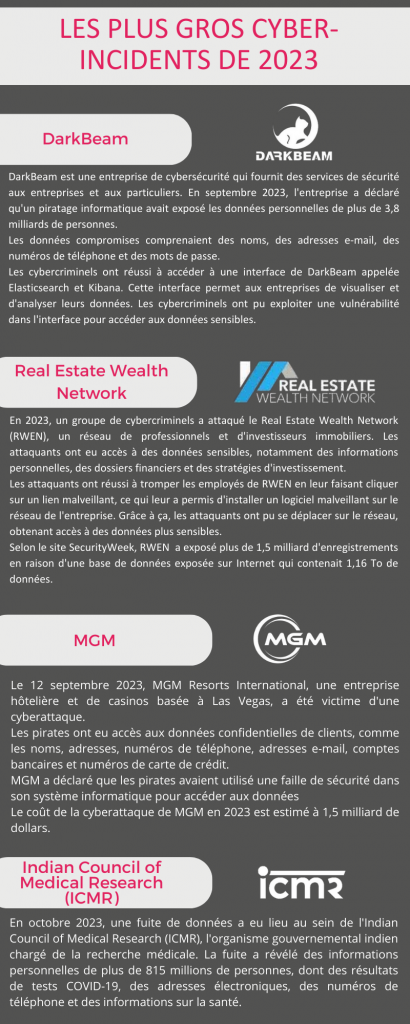

Les cybercriminels ont réussi à accéder à une interface de DarkBeam appelée Elasticsearch et Kibana. Cette interface permet aux entreprises de visualiser et d’analyser leurs données. Les cybercriminels ont pu exploiter une vulnérabilité dans l’interface pour accéder aux données sensibles.

DarkBeam a déclaré qu’elle avait pris des mesures pour corriger la vulnérabilité qui a permis le vol de données. L’entreprise a également informé les personnes dont les données ont été compromises.

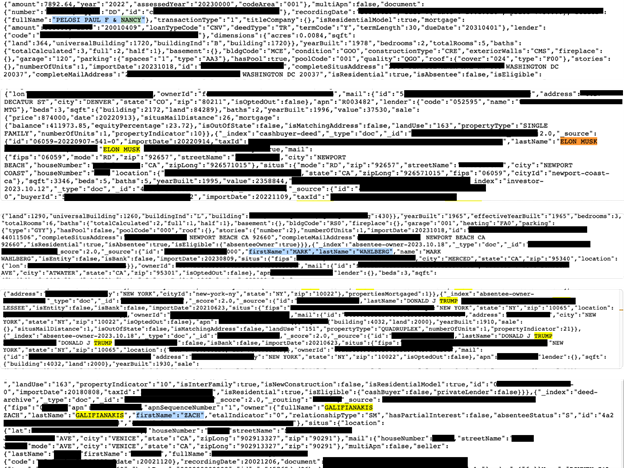

Real Estate Wealth Network

En 2023, un groupe de cybercriminels a attaqué le Real Estate Wealth Network (RWEN), un réseau de professionnels et d’investisseurs immobiliers. Les attaquants ont eu accès à des données sensibles, notamment des informations personnelles, des dossiers financiers et des stratégies d’investissement.

L’attaque a été menée à l’aide d’un e-mail de phishing ciblé, qui est un message électronique ciblé qui semble provenir d’une source légitime. Les attaquants ont réussi à tromper les employés de RWEN en leur faisant cliquer sur un lien malveillant, ce qui leur a permis d’installer un logiciel malveillant sur le réseau de l’entreprise.

Une fois le logiciel malveillant installé, les attaquants ont pu se déplacer latéralement sur le réseau, obtenant accès à des données plus sensibles. Ils ont finalement volé une quantité importante de données, qu’ils ont menacé de vendre sur le dark web.

Selon le site SecurityWeek, Real Estate Wealth Network a exposé plus de 1,5 milliard d’enregistrements en raison d’une base de données exposée sur Internet qui contenait 1,16 To de données organisées dans de nombreux dossiers.

RWEN a été contraint de mettre son réseau hors ligne pendant plusieurs jours pendant qu’il enquêtait sur l’attaque et mettait en œuvre des mesures de sécurité pour prévenir les futures violations. L’entreprise a également informé les forces de l’ordre et offert des services de surveillance du crédit et de protection contre le vol d’identité aux clients touchés.

MGM

Le 12 septembre 2023, MGM Resorts International, une entreprise hôtelière et de casinos basée à Las Vegas, a été victime d’une cyberattaque. L’attaque a touché les systèmes informatiques de plusieurs casinos MGM à Las Vegas, y compris le MGM Grand, le Mandalay Bay et le Bellagio.

Les pirates ont eu accès aux données personnelles de clients, y compris :

- Noms.

- Adresses.

- Numéros de téléphone.

- Adresses e-mail.

- Numéros de carte de crédit.

Les pirates ont également eu accès à des informations sur les comptes bancaires et les cartes de crédit des clients.

MGM a déclaré que les pirates avaient utilisé une faille de sécurité dans son système informatique pour accéder aux données. L’entreprise a également déclaré qu’il n’y a eu aucun impact sur les opérations des casinos.

Après avoir découvert la cyberattaque, MGM a pris des mesures pour sécuriser ses systèmes et informer les clients concernés. L’entreprise a également offert aux clients concernés un service de surveillance de crédit gratuit pendant un an.

Le coût de la cyberattaque de MGM en 2023 est estimé à 1,5 milliard de dollars. Ce coût comprend les coûts directs, tels que les frais d’enquête, de réparation et de compensation des clients, ainsi que les coûts indirects, tels que la perte de réputation et la diminution des ventes.

Les coûts directs de la cyberattaque comprennent :

- Les frais d’enquête : MGM a engagé une firme de cybersécurité pour enquêter sur l’attaque. Ils sont estimés à 100 millions de dollars.

- Les frais de réparation : MGM a dû investir dans des mesures de sécurité supplémentaires pour renforcer ses systèmes informatiques. Les frais sont estimés à 500 millions de dollars.

- La compensation des clients : MGM a offert aux clients dont les données ont été compromises un service de surveillance de crédit gratuit pendant un an. Les frais de ce service sont estimés à 500 millions de dollars.

Les coûts indirects de la cyberattaque comprennent :

- La perte de réputation : La cyberattaque a terni la réputation de MGM. L’entreprise a reçu des critiques de la part des clients, des investisseurs et des autorités réglementaires.

- La diminution des ventes : La cyberattaque a conduit à une diminution des ventes de MGM. Les clients ont été réticents à fréquenter les casinos de l’entreprise après la cyberattaque.

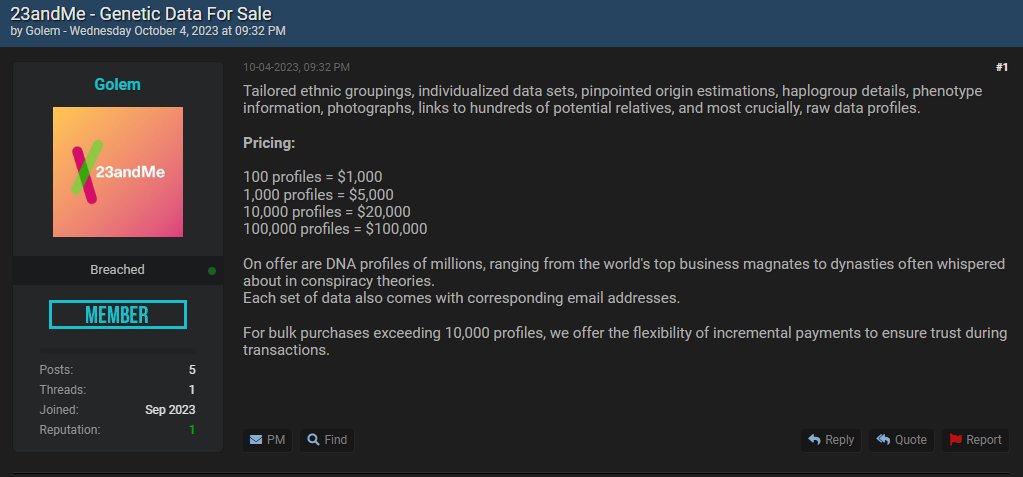

23andMe

23andMe est une entreprise américaine de biotechnologie basée à Mountain View, en Californie. L’entreprise propose des tests génétiques aux particuliers, qui permettent de retracer leurs origines, de découvrir leur prédisposition à certaines maladies et de mieux comprendre leur santé.

En octobre 2023, une attaque informatique majeure a affecté 23andMe.

Les pirates ont eu accès aux données de 23andMe en exploitant une vulnérabilité de sécurité dans les systèmes internes de l’entreprise.

Les données compromises comprenaient :

- Noms.

- Adresses e-mail.

- Dates de naissance.

- Codes postaux pour tous les clients concernés.

Pour un sous-ensemble de clients, les pirates ont également accédé à des informations plus sensibles, telles que les :

- Informations génétiques.

- Données biométriques.

- Données de santé.

Les informations génétiques compromises incluaient :

- Des informations sur l’ascendance

- La prédisposition aux maladies

- Autres données qui pourraient être utilisées pour identifier des individus ou pour cibler des individus à des fins malveillantes.

Les données biométriques compromises incluaient :

- Des informations sur les empreintes digitales.

- Les iris.

- Autres données qui pourraient être utilisées pour usurper l’identité.

Les données de santé compromises incluaient :

- Des informations sur les conditions médicales

- Les traitements

- Autres données qui pourraient être utilisées pour la fraude médicale ou le chantage.

Après avoir découvert la cyberattaque, 23andMe a pris des mesures pour sécuriser ses systèmes et informer les clients concernés. L’entreprise a également proposé des services de surveillance du crédit et de protection de l’identité gratuits aux clients concernés.

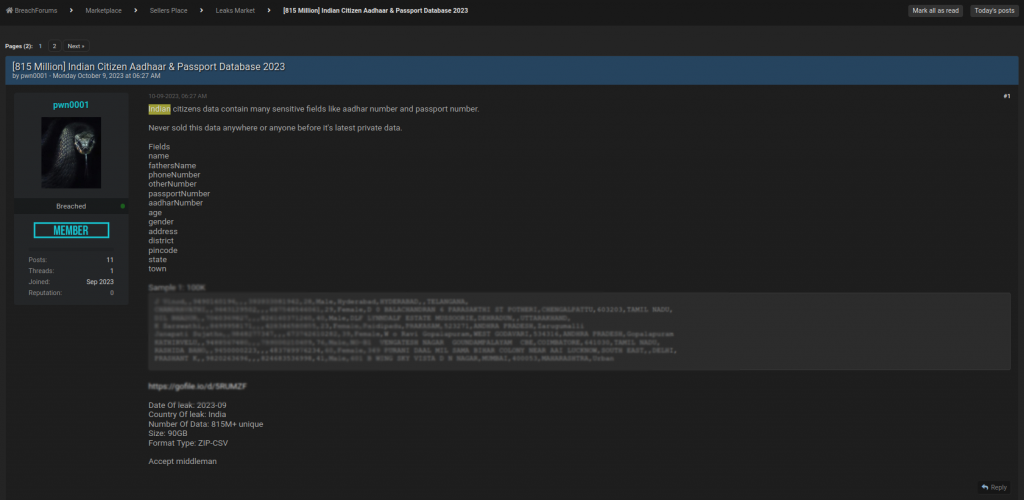

Indian Council of Medical Research (ICMR)

En octubre 2023, une fuite de données a eu lieu au sein de l’Indian Council of Medical Research (ICMR), l’organisme gouvernemental indien chargé de la recherche médicale.

La fuite a révélé des informations personnelles de plus de 815 millions de personnes, dont des résultats de tests COVID-19, des adresses électroniques, des numéros de téléphone et des informations sur la santé.

Les informations divulguées incluent :

- Les noms, adresses, numéros de téléphone et adresses électroniques des personnes testées.

- Les résultats des tests COVID-19, y compris les dates des tests, les résultats positifs ou négatifs et les types de variantes détectés.

- Les informations sur la santé, telles que les antécédents médicaux et les allergies.

L’ICMR a pris des mesures pour remédier à la fuite de données. L’organisme a bloqué l’accès à la base de données et a lancé une enquête. L’ICMR a également conseillé aux personnes concernées de prendre des mesures pour protéger leur vie privée, telles que de changer leurs mots de passe et d’être vigilants face aux messages frauduleux.

Le gouvernement indien a également pris des mesures pour remédier à la fuite de données. Le gouvernement a créé une équipe de cybersécurité chargée d’enquêter sur l’incident et de proposer des mesures de protection.

T-Mobile

T-Mobile est un opérateur de téléphonie mobile américain qui fournit des services de télécommunications aux particuliers et aux entreprises. L’entreprise est une filiale de Deutsche Telekom, une entreprise de télécommunications allemande.

T-Mobile a été victime de deux piratages en 2023. Le premier piratage, qui a eu lieu en janvier, a touché les données de 37 millions de clients. Le deuxième piratage, qui a eu lieu en avril, a touché les données de 836 clients.

Le piratage de janvier

Le premier piratage a été commis par un groupe de pirates connu sous le nom de Lapsus$. Lapsus$ est un groupe de pirates connus pour leurs attaques contre des grandes entreprises, telles que Microsoft, Nvidia et Samsung.

Lapsus$ a déclaré avoir obtenu un accès non autorisé à une API de T-Mobile, ce qui lui a permis d’accéder aux données de 37 millions de clients.

Les données piratées comprenaient :

- Noms.

- Adresses.

- Numéros de téléphone.

- Dates de naissance.

- Numéros de compte.

T-Mobile a déclaré qu’il avait pris des mesures pour renforcer la sécurité de ses systèmes d’information. L’entreprise a également offert aux clients affectés par l’attaque un service de surveillance de crédit gratuit pendant un an.

Le piratage de mars

Le deuxième piratage a été commis par un individu non identifié. L’individu a utilisé une faille de sécurité dans le système de facturation de T-Mobile pour accéder aux données de 836 clients.

Les données piratées comprenaient :

- Noms.

- Adresses.

- Numéros de téléphone.

- Numéros de compte.

T-Mobile a déclaré qu’il avait corrigé la faille de sécurité et qu’il avait offert aux clients affectés par l’attaque un service de surveillance de crédit gratuit pendant six mois.

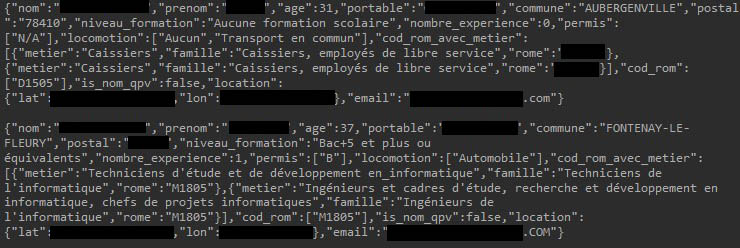

Pôle Emploi

Pôle emploi est un établissement public administratif français qui a pour mission d’accompagner les demandeurs d’emploi dans leur recherche d’emploi et de faciliter le recrutement des entreprises. Il est issu de la fusion de l’ANPE (Agence nationale pour l’emploi) et de l’Assedic (Association pour l’emploi dans l’industrie et le commerce) en 2008.

En août 2023, Pôle emploi a annoncé avoir été victime d’une cyberattaque. L’attaque a touché un prestataire informatique de l’agence nationale pour l’emploi, qui abrite des données personnelles de millions de demandeurs d’emploi.

Selon Pôle emploi, les données concernées par l’attaque comprennent :

- Noms.

- Prénoms.

- Numéros de sécurité sociale.

- Adresses.

- Dates de naissance.

- Numéros de téléphone de 10,2 millions de personnes.

Les données de 9,6 millions de personnes concernent des demandeurs d’emploi inscrits en février 2022, et les données des 600 000 autres personnes concernent des anciens bénéficiaires.

Les autorités françaises ont ouvert une enquête pour déterminer l’origine de l’attaque et identifier les responsables.

Les conséquences de cette cyberattaque sont potentiellement graves. Les données personnelles des victimes pourraient être utilisées à des fins d’usurpation d’identité, de fraude ou de chantage.

Les victimes sont donc invitées à faire preuve de vigilance et à prendre des mesures de protection, telles que la mise en place d’un code de sécurité sur leurs comptes bancaires et de mots de passe complexes.

Pôle emploi a pris des mesures pour renforcer la sécurité de ses systèmes d’information. L’agence a également mis en place un numéro vert pour les victimes de la cyberattaque.

MOVEit

En 2023, une série de cyberattaques ont ciblé MOVEit, un logiciel de transfert de données sécurisé. Les attaques ont été menées par un groupe de cybercriminels connu sous le nom de « Lace Tempest ».

La première attaque

La première attaque a eu lieu le 27 mai 2023. Les pirates ont utilisé une faille de sécurité zero-day dans MOVEit pour accéder aux données de plusieurs organisations.

La faille permettait aux pirates d’exécuter du code malveillant sur les serveurs de MOVEit, ce qui leur donnait un accès complet aux données stockées sur ces serveurs.

Les organisations touchées par la première attaque comprenaient une banque, une entreprise de technologie et une agence gouvernementale.

Les données compromises comprenaient :

- Noms.

- Adresses.

- Numéros de téléphone.

- Adresses e-mail.

- Numéros de carte de crédit.

Les attaques suivantes

Les attaques se sont poursuivies au cours des semaines suivantes, touchant plus de 600 organisations, dont des entreprises, des gouvernements et des organisations à but non lucratif.

Les données compromises comprenaient des informations sensibles, telles que des données financières, des données médicales et des données personnelles.

Les cybercriminels ont menacé de vendre les données compromises aux enchères sur le dark web. Ils ont également exigé des rançons des organisations touchées.

Les conséquences des attaques

Les cyberattaques de MOVEit en 2023 ont eu des conséquences importantes pour les organisations touchées. Les données compromises ont pu être utilisées pour le vol d’identité, la fraude ou le chantage.

Les organisations ont également subi des coûts importants pour faire face aux attaques, notamment les frais d’enquête, les frais de réparation et les frais de compensation des victimes.

La Commission électorale britannique

En août 2023, la Commission électorale britannique a subi un piratage. Les pirates ont eu accès aux données de 40 millions de citoyens britanniques, dont :

- Noms.

- Adresses e-mail.

- Adresses postales.

- Numéros de téléphone.

- Dates d’inscription sur les listes électorales.

La Commission électorale a déclaré que les pirates ont utilisé une faille de sécurité dans son système informatique pour accéder aux données. L’organisation a également déclaré qu’il n’y a eu aucun impact sur les processus électoraux britanniques.

Les autorités britanniques ont ouvert une enquête pour déterminer l’origine de l’attaque et identifier les responsables.

Les conséquences du piratage de la Commission électorale britannique sont potentiellement graves.

Les données personnelles des victimes pourraient être utilisées à des fins d’usurpation d’identité, de fraude ou de chantage. Les victimes sont donc invitées à faire preuve de vigilance et à prendre des mesures de protection, telles que la mise en place d’un code de sécurité sur leurs comptes bancaires et de mots de passe complexes.

Le protocole HTTP/2

En août 2023, une vulnérabilité zero-day a été découverte dans le protocole HTTP/2. Cette vulnérabilité, baptisée « HTTP/2 Rapid Reset », permet aux attaquants de lancer des attaques par déni de service distribué (DDoS) de grande ampleur.

Comment fonctionne la vulnérabilité ?

Le protocole HTTP/2 permet aux clients de demander plusieurs ressources en même temps, et chaque ressource est identifiée par un flux. Les flux sont multiplexés sur une seule connexion TCP, ce qui permet d’améliorer les performances.

La vulnérabilité réside dans la gestion des flux dans le protocole HTTP/2. Lorsqu’un client demande une ressource, le serveur HTTP/2 crée un flux pour cette ressource. Si le client annule la requête, le serveur HTTP/2 doit libérer le flux.

Les attaquants peuvent exploiter cette vulnérabilité en envoyant des requêtes à un serveur HTTP/2, puis en annulant rapidement ces requêtes. Cela peut entraîner une surcharge du serveur, ce qui peut le rendre indisponible pour les utilisateurs légitimes.

Comment les attaquants ont-ils exploité cette vulnérabilité ?

Les attaquants ont exploité cette vulnérabilité en utilisant des bots ou des fermes de botnets pour envoyer des requêtes HTTP/2 à un serveur cible. Les requêtes étaient annulées rapidement, ce qui a provoqué une surcharge du serveur.

Dans certains cas, les attaquants ont utilisé des techniques d’ingénierie sociale pour tromper les utilisateurs afin qu’ils cliquent sur des liens malveillants. Ces liens entraînaient le téléchargement de logiciels malveillants qui exploitaient la vulnérabilité HTTP/2 Rapid Reset.

Quels ont été les impacts de cette vulnérabilité ?

Cette vulnérabilité a été exploitée dans plusieurs attaques DDoS record en 2023. Google a déclaré avoir bloqué une attaque DDoS de 398 millions de requêtes par seconde (RPS) qui exploitait cette vulnérabilité.

Cette attaque a rendu indisponibles plusieurs sites Web et services importants, notamment des banques, des fournisseurs d’accès Internet et des sites de médias sociaux.

GoAnywhere

GoAnywhere est une solution de transfert de fichiers géré (MFT) développée par Fortra. Elle permet aux organisations de centraliser et de sécuriser leurs transferts de fichiers, quel que soit leur emplacement.

En mars 2023, GoAnywhere a subi une cyberattaque par le groupe de ransomware Clop.

Les pirates ont exploité une vulnérabilité non divulguée dans GoAnywhere MFT pour accéder aux systèmes informatiques de Fortra et de ses clients. Ils ont ensuite chiffré les données des victimes et ont exigé une rançon en échange de la clé de déchiffrement.

Fortra a déclaré que l’attaque a touché plus de 130 organisations dans le monde. Les victimes comprennent des entreprises, des gouvernements et des organisations à but non lucratif.

L’attaque a eu un impact significatif sur les activités des victimes. Certaines entreprises ont été contraintes de suspendre leurs services, ce qui a causé des perturbations pour leurs clients.

Fortra a publié un correctif pour la vulnérabilité exploitée par les pirates. Cependant, certaines organisations ont été incapables de récupérer leurs données, même après avoir appliqué le correctif.

L’attaque de GoAnywhere est un rappel de la menace croissante des cyberattaques par ransomware. Les entreprises doivent prendre des mesures pour se protéger contre ces attaques, notamment en effectuant des sauvegardes régulières de leurs données et en mettant à jour leurs logiciels régulièrement.

Coaxis

Coaxis est une entreprise de services numériques française, spécialisée dans l’infogérance, le cloud computing, la cybersécurité et l’intégration de solutions. Elle a été fondée en 1992 et compte aujourd’hui plus de 200 collaborateurs.

Coaxis est une entreprise certifiée ISO 9001, ISO 27001 et ISO 22301. Elle est également membre de l’association France Digitale.

La cyberattaque contre Coaxis a eu lieu dans la nuit du 7 au 8 décembre 2023. Les pirates ont utilisé un rançongiciel pour chiffrer les données, ce qui a empêché l’entreprise d’accéder à ses systèmes informatiques.

Les pirates ont exigé une rançon de 10 millions d’euros en échange de la clé de déchiffrement. Coaxis a refusé de payer la rançon, et a déclaré qu’elle ne négocierait pas avec les pirates.

L’attaque a eu un impact significatif sur les activités de l’entreprise. Elle a été contrainte de suspendre ses services, ce qui a causé des perturbations pour ses clients, notamment des cabinets d’expertise comptable.

Coaxis a mis en place un plan de reprise d’activité pour rétablir ses services. L’entreprise a pu récupérer une partie de ses données à partir de sauvegardes, mais certaines données ont été perdues.