Pentest Interne VS Pentest Externe

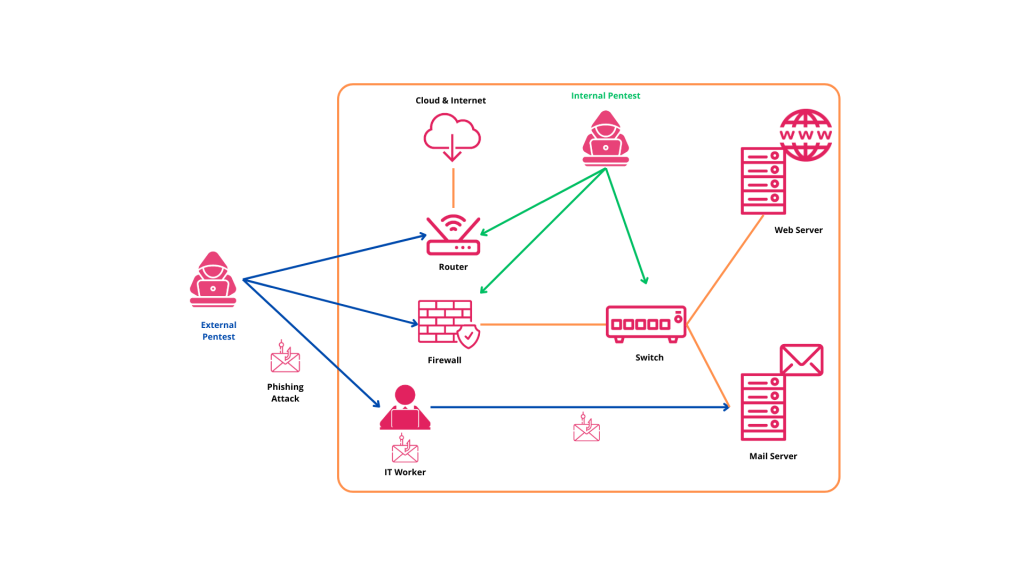

Les tests d’intrusion (pentest) sont une méthode d’évaluation de la sécurité qui simule des cyberattaques réelles pour identifier et exploiter les vulnérabilités des systèmes et des réseaux d’une organisation. Le test d’intrusion peut être effectué en interne, depuis le réseau de l’organisation, ou en externe, depuis l’extérieur du réseau.

Les tests d’intrusion (pentest) sont une méthode d’évaluation de la sécurité qui simule des cyberattaques réelles pour identifier et exploiter les vulnérabilités des systèmes et des réseaux d’une organisation. Le test d’intrusion peut être effectué en interne, depuis le réseau de l’organisation, ou en externe, depuis l’extérieur du réseau.

Pentest Interne

Un pentest interne est une attaque simulée qui se déroule au sein du réseau d’une organisation, le pentester assumant le rôle d’un interne malveillant.

Il fournit une évaluation complète de la posture de sécurité d’une organisation en identifiant et en exploitant les vulnérabilités qui pourraient être exploitées par un attaquant ayant déjà obtenu un accès non autorisé au réseau.

Approche

Lors d’un pentest interne, le pentester suivra généralement une approche structurée qui implique :

- Collecte d’informations : recueillir autant d’informations que possible sur le réseau, les systèmes et les contrôles de sécurité de l’organisation.

- Analyse des vulnérabilités : analyse du réseau à la recherche de vulnérabilités connues à l’aide d’outils automatisés.

- Exploitation : exploiter les vulnérabilités identifiées pour accéder aux systèmes et élever les privilèges.

- Post-exploitation : déplacement latéral au sein du réseau pour identifier des vulnérabilités supplémentaires et collecter des données sensibles.

Les résultats d’un pentest interne peuvent être utilisés pour identifier et corriger les vulnérabilités, renforcer les contrôles de sécurité internes et améliorer la posture globale de sécurité.

Principales caractéristiques du pentest interne

- Portée : peut couvrir l’ensemble du réseau interne ou se concentrer sur des domaines d’intérêt spécifiques, tels que les systèmes à haut risque ou les applications critiques.

- Accès : les pentesters disposent généralement d’un accès autorisé au réseau, ce qui leur permet d’obtenir des informations plus approfondies sur la situation de sécurité de l’organisation et d’exploiter les vulnérabilités plus efficacement.

- Résultats : concentrez-vous sur les vulnérabilités qui pourraient être exploitées par un attaquant interne, telles que les mots de passe faibles, les paramètres système mal configurés et les logiciels non corrigés.

- Objectifs : Évaluer l’efficacité des contrôles de sécurité internes, identifier les vulnérabilités et élaborer des plans de remédiation.

Pentest Externe

Un pentest externe est une attaque simulée qui a lieu depuis l’extérieur du réseau d’une organisation, le pentester tentant d’accéder au réseau via des actifs accessibles au public, tels que des serveurs Web, des serveurs de messagerie et des serveurs FTP.

Ce type de pentest évalue l’efficacité des contrôles de sécurité externes d’une organisation, tels que les pares-feux, les systèmes de détection d’intrusion (IDS) et les pare-feu d’applications Web (WAF).

Techniques

Lors d’un pentest externe, le pentester suivra généralement une approche similaire à l’interne, mais en mettant l’accent sur les vulnérabilités accessibles depuis l’extérieur du réseau. Cela peut impliquer des techniques telles que :

- Tests d’applications Web : analyse des sites Web à la recherche de vulnérabilités telles que les scripts intersites (XSS), l’injection SQL et les références d’objet directes non sécurisées (IDOR).

- Reconnaissance du réseau : cartographier le périmètre du réseau de l’organisation et identifier les points d’entrée potentiels.

- Craquage de mot de passe : tentative d’accès aux systèmes à l’aide de mots de passe par défaut ou faibles.

- Ingénierie sociale : utilisation de diverses techniques pour inciter les employés à révéler des informations sensibles ou à cliquer sur des liens malveillants.

Les résultats d’un pentest externe peuvent être utilisés pour identifier et corriger les vulnérabilités, renforcer les contrôles de sécurité externes et améliorer la posture globale de cybersécurité d’une organisation.

Principales caractéristiques du pentest externe

- Portée : se concentre généralement sur les actifs accessibles sur Internet, mais peut également inclure des actifs internes accessibles depuis Internet.

- Accès : les pentesters n’ont pas d’accès autorisé au réseau, ils doivent donc s’appuyer sur des informations et des techniques accessibles au public pour identifier et exploiter les vulnérabilités.

- Résultats : concentrez-vous sur les vulnérabilités qui pourraient être exploitées par un attaquant externe, telles que des pares-feux mal configurés, des mots de passe faibles et des applications Web vulnérables.

- Objectifs : évaluer l’efficacité des contrôles de sécurité externes, identifier les vulnérabilités et élaborer des plans de remédiation.

Différences entre Pentest Interne et Pentest Externe

Les pentests interne et externe présentent plusieurs différences importantes, notamment :

Le périmètre

Le pentest interne teste la sécurité du réseau interne d’une organisation, y compris les applications internes, les postes de travail, les équipements réseau, etc.

Le pentest externe teste la sécurité des adresses IP publiques et des serveurs exposés sur Internet.

L’accès

Comme mentionné ci-dessus, les pentesters effectuant des pentests internes ont généralement un accès autorisé au réseau, contrairement aux pentesters effectuant des pentests externes. Cette différence d’accès a un impact significatif sur les types de vulnérabilités pouvant être trouvées.

Les auditeurs internes peuvent exploiter des vulnérabilités qui nécessitent un accès autorisé, telles que des mots de passe faibles, des paramètres système mal configurés et des logiciels non corrigés.

Les pentesters externes ne peuvent exploiter que les vulnérabilités accessibles depuis Internet, telles que les applications Web mal configurées, les mots de passe faibles pour les services publics et les ports ouverts.

L’attaquant

Le pentest interne simule un attaquant interne ou externe, tandis que l’externe simule un attaquant externe.

L’objectif

Les objectifs des pentests internes et externes sont similaires : évaluer l’efficacité des contrôles de sécurité d’une organisation et identifier les vulnérabilités. Cependant, l’objectif spécifique de chaque type de pentest est différent en raison des différents types d’attaquants.

Les pentests internes sont généralement utilisés pour identifier les vulnérabilités qui pourraient être exploitées par un interne pour voler des données sensibles ou perturber les opérations.

Les pentests externes sont généralement utilisés pour identifier les vulnérabilités qui pourraient être exploitées par un attaquant externe pour obtenir un accès non autorisé au réseau.

Les méthodes

Les pentests interne et externe utilisent des méthodes similaires, notamment l’audit de vulnérabilité, l’exploitation de vulnérabilités et la post-exploitation. Cependant, le pentest interne peut également utiliser des tests sociaux, qui simulent des attaques humaines telles que le phishing ou le social engineering.

La durée

Le pentest interne est généralement plus long que le pentest externe, car il nécessite un accès physique au réseau interne de l’organisation.

Le coût

Le pentest interne est généralement plus cher que le pentest externe, car il nécessite plus de temps et de ressources.

Les paramètres

Lorsqu’elles décident d’effectuer un test d’intrusion interne ou externe, les organisations doivent prendre en compte la gravité de l’impact potentiel d’une violation, leur budget et leurs ressources, ainsi que leur niveau de maturité en matière de sécurité.

Les organisations très préoccupées par les menaces internes peuvent bénéficier d’un pentest interne, tandis que les organisations plus préoccupées par les menaces externes peuvent bénéficier d’un pentest externe.

Les organisations disposant de budgets limités peuvent se contenter d’un pentest externe périodique, tandis que les organisations disposant de budgets plus importants peuvent se permettre des pentests internes et externes de manière régulière.

Les organisations ayant un niveau élevé de maturité en matière de sécurité peuvent être en mesure d’identifier et de corriger les vulnérabilités sans avoir besoin d’un test d’intrusion, tandis que les organisations ayant un niveau de maturité en matière de sécurité inférieur peuvent bénéficier de tests d’intrusion plus fréquents.

Tableau des différences entre Pentest Interne et Pentest Externe

| Critères | Pentest Interne | Pentest Externe |

|---|---|---|

| Périmètre | Réseau interne, applications internes, postes de travail, équipement réseau | Adresses IP publiques, serveurs exposés sur Internet |

| Accès | À distance ou sur site | À distance |

| Attaquant | Attaquant interne ou externe | Attaquant externe |

| Objectif | Identifier les vulnérabilités exploitables par un attaquant interne ou externe | Identifier les vulnérabilités exploitables par un attaquant externe |

| Méthodes | Audit de vulnérabilité, exploitation de vulnérabilités, post-exploitation, tests sociaux | Audit de vulnérabilité, exploitation de vulnérabilités, post-exploitation |

| Résultats | Vulnérabilités pouvant être exploitées par un attaquant externe | Vulnérabilités qui pourraient être exploitées par un initié |

| Durée | Généralement plus longue | Généralement plus courte |

| Coût | Généralement plus cher | Généralement moins cher |

| Paramètres | Budget et ressources, niveau de maturité en matière de sécurité de l’organisation | Gravité de l’impact potentiel d’une violation, budget et ressources de l’organisation, niveau de maturité en matière de sécurité de l’organisation |

Choix du type de pentest

La décision d’effectuer un test d’intrusion interne ou externe dépend des besoins de sécurité spécifiques et du profil de risque de l’organisation.

Les organisations présentant un risque élevé de menaces internes ou un réseau interne complexe peuvent bénéficier d’un pentest interne.

Les organisations présentant un risque élevé d’attaques externes ou qui se concentrent sur les actifs accessibles sur Internet peuvent bénéficier d’un pentest externe.

Dans certains cas, des tests d’intrusion internes et externes peuvent être effectués pour fournir une évaluation complète de la posture de sécurité d’une organisation.

Le choix du type à réaliser dépend des besoins et des objectifs de l’organisation. En général, un pentest interne est recommandé pour les organisations qui souhaitent :

En général, un pentest interne est recommandé pour les organisations qui souhaitent :

- Tester la sécurité de leur réseau interne dans son ensemble, y compris les vulnérabilités de configuration, les vulnérabilités logicielles et les vulnérabilités physiques.

- Tester la sécurité de leur organisation contre les attaques internes et externes.

- Identifier les vulnérabilités qui pourraient être exploitées par un attaquant pour accéder à des données sensibles ou perturber les opérations de l’organisation.

Un pentest externe est recommandé pour les organisations qui souhaitent :

- Tester la sécurité de leurs serveurs exposés sur Internet.

- Identifier les vulnérabilités qui pourraient être exploitées par un attaquant pour accéder à des données sensibles ou perturber les opérations de l’organisation.

Il est également possible de combiner un pentest interne et externe pour obtenir une couverture plus complète de la sécurité du système d’information.

Exemples de Pentest Interne et Pentest Externe

Exemples de Pentest Interne

Un pentest interne pourrait identifier :

- Une vulnérabilité de configuration sur un serveur interne qui permettrait à un attaquant de s’y connecter sans authentification.

- Une vulnérabilité logicielle sur une application interne qui permettrait à un attaquant de voler des données sensibles.

- Une vulnérabilité physique sur un bâtiment de l’organisation qui permettrait à un attaquant de s’introduire dans le réseau interne.

Exemples de Pentest Externe

Un pentest externe pourrait identifier :

- Une vulnérabilité de configuration sur un serveur web exposé sur Internet qui permettrait à un attaquant de prendre le contrôle du serveur.

- Une vulnérabilité logicielle sur un site web exposé sur Internet qui permettrait à un attaquant de voler des données sensibles.

- Une vulnérabilité physique sur une infrastructure de réseau exposée sur Internet qui permettrait à un attaquant de perturber les opérations.

Merci pour cet article très intéressant.

Quelle formation recommanderais tu as des étudiants en bts sio pour poursuivre dans la cybersécurité pour devenir notamment pentester?

Merci!

Kevin.