Utiliser l’OSINT et le SOCMINT pour se protéger des pirates informatiques

Le renseignement de source ouverte implique des connaissances puissantes, d’où l’utilisation de l’OSINT et du SOCMINT.

Qu’est-ce que l’OSINT ?

OSINT est l’abréviation d’Open-Source Intelligence. Il s’agit de la science de la collecte et de l’analyse d’informations publiques, que l’on peut trouver sur des sites web, des blogs, des réseaux sociaux, des journaux … L’OSINT est fortement utilisé pour des enquêtes sur n’importe quel sujet, comme dans le journalisme, l’application de la loi ou la cybersécurité.

Il est possible de faire une étude OSINT à l’aide de plusieurs outils, mais aussi de quelques astuces avec un navigateur Web uniquement. Par exemple, on peut trouver tous les fichiers PDF d’un site Web en faisant ce que l’on appelle du Google Dorking. Il s’agit simplement d’entrer des mots-clés dans une recherche Google, qui spécifient ce que l’on veut trouver.

Il existe de nombreuses autres techniques qui permettent d’obtenir des informations très utiles sur n’importe quoi ou n’importe qui. On peut utiliser l’OSINT pour savoir comment on apparait sur Internet, comme le font de nombreuses entreprises pour soigner leur image publique.

SOCMINT

Le Social Media Intelligence, connu sous le nom de SOCMINT, est un sous-domaine de l’OSINT. Il consiste à recueillir des informations sur n’importe quoi à partir de ce qui est publiquement disponible sur les réseaux sociaux, comme des photos, des données de localisation ou simplement du contenu.

Il a été créé en 2012 par David Omand, dans son article Introducing Social Media Intelligence (SOCMINT). Le terme a été inventé juste après un événement policier, car tous les réseaux sociaux étaient inondés par les réactions des gens contre la police, et celle-ci ne pouvait pas gérer une telle quantité de messages virtuels à ce moment-là. Une section spéciale a alors été créée pour être préparée à ce type de réaction et pour enquêter sur les criminels potentiels.

De nos jours, les gens exposent toute leur vie sur les réseaux sociaux, avec des photos d’eux, ce qu’ils portent, leurs passions, leur lieu de résidence, leur travail et bien d’autres informations. N’importe qui peut savoir n’importe quoi sur presque n’importe qui sur terre juste en vérifiant leurs comptes sur les réseaux sociaux.

Le SOCMINT est souvent décrit avec deux types de données : le contenu original publié par l’utilisateur, ses photos ou son texte, et les métadonnées, qui sont des informations associées à la publication, comme le lieu, ou la date et l’heure.

En réunissant des informations provenant de différentes sources, on peut obtenir une connaissance puissante à propos d’une entreprise, d’un groupe ou d’une personne. « Grâce au SOCMINT, la communauté du renseignement peut déterminer des modèles de comportement qui peuvent s’appliquer à certains groupes ou à certains individus », selon l’article Social Media Intelligence: Opportunities And Limitations d’Adrian Liviu IVAN, Claudia Anamaria IOV, Raluca Codruta LUTAI et Marius Nicolae GRAD. Ainsi, si nous parvenons à obtenir des informations utiles sur un pirate ou un groupe de pirates, nous pouvons obtenir des indices sur leur façon d’attaquer et d’exploiter les différentes failles et vulnérabilités, afin d’améliorer la réaction à une attaque :

- Détecter l’attaque plus rapidement

- Être plus prompt à réagir

- Améliorer la défense

- Réduire les dommages

Mais cela peut aussi aider à être plus préventif vis-à-vis des pirates, et à bloquer toute attaque avant qu’elle ne puisse être mise en place.

Voici un court exemple de la puissance des informations en source ouverte.

En mai 2021, un chercheur en cybersécurité a posté un tweet concernant une violation de données sur Domino’s Inde (voir le tweet). Le tweet montre une capture d’écran d’un site du darkweb, présenté comme un moteur de recherche, sur lequel on peut rechercher les informations divulguées. Le site a été énormément visité après le tweet, et n’importe qui peut rechercher des données sur les employés et les clients de Domino’s Inde. Les médias sociaux ont permis aux pirates de gagner en visibilité, mais aussi aux chercheurs en sécurité d’améliorer leur cyberveille. Cela montre l’importance de l’impact des médias sociaux, ici par un simple tweet.

Recherche d’informations sur Twitter

Pour être réactif face à une cyberattaque, nous devons rester bien informés. De nos jours, des tonnes de comptes Twitter sont créés pour alerter les gens sur les problèmes de cybersécurité, comme les comptes CERT, notamment @CERT_FR. De plus, les pirates informatiques peuvent être très prétentieux et exposer leurs exploits sur Internet.

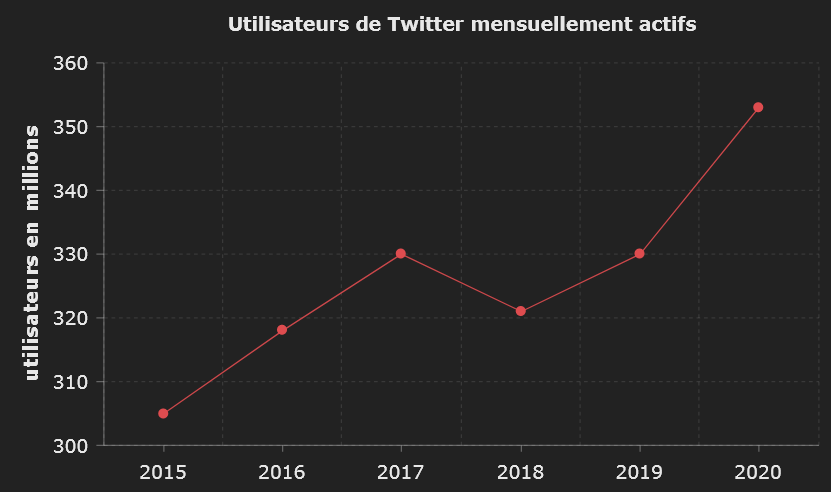

Twitter connaît actuellement une croissance rapide, et un pourcentage important de personnes dans le monde l’utilise pour obtenir des nouvelles. C’est aussi le média social n°1 au Japon, et 90% des Américains sont familier avec ce réseau.

Twitter est le média social où les gens exposent leur opinion et expriment leur mécontentement ou leur joie à propos de tout ce qui se passe. C’est aussi le bon endroit pour obtenir des informations sur la cybersécurité et les vantardises des hackers. C’est pourquoi HTTPCS suveille maintenant Twitter en plus des autres réseaux sociaux, évitant ainsi de grands désastres.

Nous analysons actuellement les tweets afin d’obtenir des informations plus rapidement et d’être en mesure de réagir si un soupçon d’attaque est détecté par notre produit.

Comment analysons-nous et qualifions-nous ces tweets ?

Notre analyse est basée sur les mots-clés qui sont présents ou non dans le tweet. Ces mots-clés sont pondérés : une valeur leur est associée, qui indique leur importance dans le texte. Pour effectuer cette pondération, nous utilisons la méthode de Term Frequency – Inverse Document Frequency, qui calcule l’importance d’un mot dans un groupe de textes. Cette statistique nous permet de savoir si un mot apparaît fréquemment, mais elle ne prend pas en compte les mots usuels. Par conséquent, des mots comme « le », « un » ou « et » ont un faible poids. Selon Wikipédia, « une enquête menée en 2015 a montré que 83% des systèmes de recommandation basés sur le texte dans les bibliothèques numériques utilisent le tf-idf ». Cette analyse est donc fiable grâce à la méthode utilisée, mais aussi grâce au nombre de tweets que nous avons traités pour augmenter la précision des poids.

Autres médias sociaux

Analyser les tweets est un bon début, mais qu’en est-il des autres publications ? Facebook, Instagram, Reddit, LinkedIn et de nombreux autres médias sociaux contiennent des informations importantes en quantité.

Par exemple, sur LinkedIn et son équivalent allemand Xing, on peut savoir où les gens travaillent, et donc la région où ils vivent, cibler ce qu’une entreprise offre comme emplois, puis les technologies qu’ils utilisent, etc.

Comme nous l’avons vu dans cet article, le SOCMINT, et plus généralement l’OSINT, est très important en matière de cybersécurité. Il peut aider à surveiller l’image publique de l’entreprise, à résoudre une enquête et, bien sûr, à prévenir les cyberattaques. Notre méthode de qualification fiable analyse actuellement des millions de tweets chaque jour pour protéger nos clients.