Cryptojacking : Définition & Fonctionnement

Avec une augmentation de 43 % des incidents entre 2021 et 2022, le phénomène du cryptojacking a atteint un sommet sans précédent. À la clôture de l’année, un total de 139,3 millions d’attaques a été répertoriée, surpassant ainsi le record précédent de 100 millions. Ces attaques ont également élargi leur champ d’action vers de nouvelles régions, avec une hausse significative en Asie et en Europe.

Avec une augmentation de 43 % des incidents entre 2021 et 2022, le phénomène du cryptojacking a atteint un sommet sans précédent.

À la clôture de l’année, un total de 139,3 millions d’attaques a été répertoriée, surpassant ainsi le record précédent de 100 millions.

Ces attaques ont également élargi leur champ d’action vers de nouvelles régions, avec une hausse significative en Asie et en Europe.

Il convient de noter que la France représente près de 6 % du volume total des attaques de cryptojacking, constituant une menace grandissante dans le domaine de la cybersécurité.

Dans notre pays, le cryptojacking représente 5,9 % du volume total des attaques, ce qui positionne la France au 4ᵉ rang mondial et au 2ᵉ rang européen dans ce domaine.

Les entreprises sont également exposées à des interruptions de réseau et à une augmentation des coûts résultant de l’utilisation intensive des processeurs, notamment dans le cloud.

Selon le rapport de Symantec, le nombre d’ordinateurs infectés a connu une croissance exponentielle de 8 500 % en 2017.

Il est également noté que la France a légèrement réduit son taux d’attaques cybernétiques globales, passant de 2,35 % à 2,21 % entre 2016 et 2017.

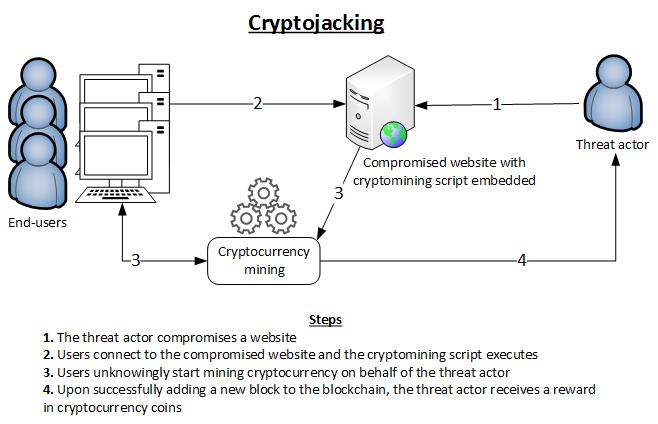

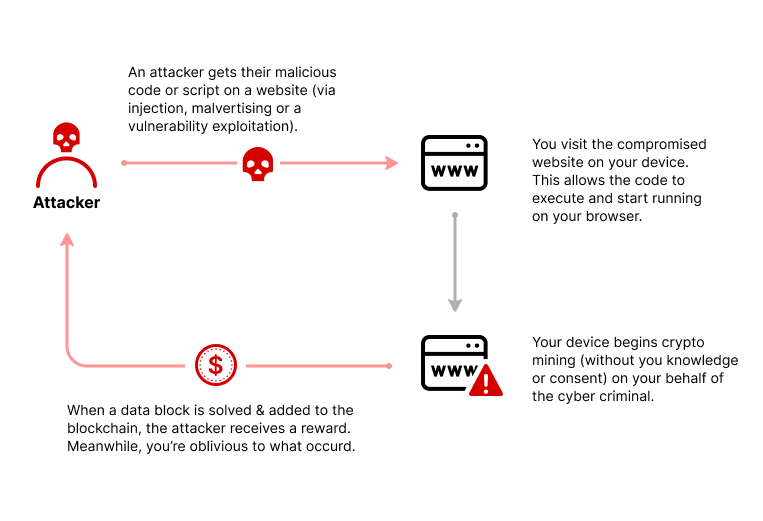

Le cryptojacking désigne une forme d’attaque frauduleuse visant à exploiter de manière illégitime la puissance de calcul ou la bande passante d’un dispositif, qu’il s’agisse d’un ordinateur ou d’un autre appareil, dans le but de miner des cryptomonnaies, sans le consentement ni la connaissance de l’individu ou de l’organisation concernée.

Comment fonctionne le cryptojacking ?

Le cryptojacking est étroitement lié au processus de minage des cryptomonnaies, qui consiste à créer de nouvelles unités de cryptomonnaies et à les ajouter à une blockchain.

La blockchain est une technologie permettant d’ajouter en continu de nouveaux blocs à une chaîne, à mesure que les utilisateurs génèrent, dépensent et transfèrent cette monnaie.

Elle sert également à suivre les transactions de cryptomonnaies, à identifier les propriétaires et à déterminer leur valeur.

Les mineurs ont besoin de ressources informatiques considérables pour être les premiers à résoudre un problème mathématique.

À l’origine, un utilisateur pouvait miner des cryptomonnaies à l’aide d’un ordinateur de bureau doté d’une carte graphique performante.

Cependant, de nos jours, il est nécessaire de disposer de fermes minières à grande échelle pour produire des cryptomonnaies à une fréquence suffisamment élevée, permettant ainsi de rémunérer le mineur pour son temps et l’énergie utilisée pour faire fonctionner l’équipement.

C’est ainsi que le cryptojacking affecte aussi bien les utilisateurs individuels que les grandes entreprises.

Lorsqu’un ordinateur est compromis, le principal signe révélateur est la diminution des performances du système.

À ce moment-là, un cheval de Troie entre en jeu pour exploiter les capacités de calcul de l’appareil en arrière-plan.

Que cause le cryptojacking ?

En effet, les cybercriminels ont plusieurs méthodes pour infecter les appareils des utilisateurs et les mettre à contribution pour le minage de cryptomonnaies, sans que ces derniers en aient connaissance.

On y trouve les :

- Logiciels malveillants.

- Sites web malveillants.

- Failles de sécurité.

- Extensions de navigateur.

Les logiciels malveillants

Les cybercriminels recourent à l’utilisation de logiciels malveillants tels que les ransomwares pour infecter les appareils des utilisateurs.

Ces programmes malveillants sont souvent diffusés par le biais de pièces jointes d’e-mails, de téléchargements de fichiers infectés ou de sites web compromis.

Une fois installés sur l’appareil, ces logiciels malveillants exécutent des scripts de minage en arrière-plan, sans le consentement de l’utilisateur.

Les sites web malveillants

Certains sites web malveillants intègrent des scripts de minage dans leur code, de sorte que lorsqu’un utilisateur visite le site, son appareil commence à miner des cryptomonnaies en arrière-plan, sans son consentement.

Les utilisateurs peuvent être dirigés vers ces sites malveillants via des liens trompeurs, des publicités frauduleuses ou des techniques de phishing.

Les failles de sécurité

Les cybercriminels ciblent les failles présentes dans les logiciels, les systèmes d’exploitation ou les applications web afin d’exploiter ces vulnérabilités et d’installer des scripts de minage sur les appareils compromis.

Ces failles de sécurité peuvent résulter d’une mauvaise pratique dans le développement de site l’application, ou d’une négligence dans la mise à jour des logiciels, par exemple.

L’utilisation d’un scanner de vulnérabilités est alors recommandée.

Les extensions de navigateur

Des extensions de navigateur malveillantes peuvent être téléchargées et installées par les utilisateurs à partir de sources non fiables.

Ces extensions peuvent contenir des scripts de minage qui s’exécutent lors de la navigation sur Internet, utilisant ainsi les ressources de l’ordinateur de l’utilisateur pour miner des cryptomonnaies à son insu.

Quelles sont les conséquences du cryptojacking ?

Les conséquences du cryptojacking peuvent revêtir une ampleur non négligeable.

Tout d’abord, l’utilisation détournée des ressources informatiques à des fins de minage a pour conséquence un ralentissement des autres processus en cours sur l’appareil.

Ainsi, l’ordinateur voit sa réactivité diminuer et ses performances s’affaiblir dans l’accomplissement des tâches quotidiennes.

Les programmes requièrent davantage de temps pour se charger, les pages web affichent des délais accrus, ce qui altère de manière notable l’expérience informatique, engendrant frustration et contrariété.

Outre cet impact sur les performances, le cryptojacking peut également avoir des répercussions financières.

L’exploitation intensive des capacités de calcul d’un appareil entraîne une consommation énergétique accrue.

Par conséquent, les factures d’électricité dépassent la norme, étant donné que l’appareil fonctionne à pleine capacité pour mener à bien le minage de cryptomonnaies, même en période d’inactivité.

En outre, il est important de noter que le cryptojacking peut également contribuer à réduire la durée de vie d’un appareil.

Lorsque les composants matériels, tels que le processeur et la carte graphique, sont soumis à une utilisation intensive et prolongée, ils sont sujets à une usure accrue.

Cette sollicitation prolongée peut accélérer le processus de détérioration des composants, ce qui peut entraîner une défaillance prématurée de l’appareil.

Par conséquent, il est possible de devoir envisager le remplacement de l’appareil plus tôt que prévu, ce qui engendre des coûts supplémentaires non négligeables.

Quelles sont les motivations des cybercriminels derrière le cryptojacking ?

Le cryptojacking représente un avantage financier pour les cybercriminels, car ils peuvent générer des revenus sans supporter les coûts liés à l’équipement minier, à l’électricité et à la maintenance, ce qui constitue une dépense importante pour les mineurs légitimes.

En exploitant les ressources volées, les attaquants maximisent leurs gains tout en minimisant les dépenses.

Par ailleurs, le cryptojacking présente des caractéristiques qui le rendent moins risqué pour les auteurs de l’attaque.

Les attaquants dissimulent leur activité malveillante de diverses manières, ce qui rend difficile la détection du cryptojacking.

Contrairement aux attaques plus visibles, les indicateurs typiques peuvent être attribués à d’autres problèmes, ce qui peut retarder sa découverte.

De plus, les chances d’inculpation sont réduites, car il peut être complexe de retracer l’origine de l’attaque et d’identifier les responsables.

Les cybercriminels peuvent également opérer depuis des régions où la législation sur la cybercriminalité est moins stricte, ce qui rend les poursuites plus difficiles.

Comment détecter le cryptojacking ?

En effet, certains signes d’alerte peuvent indiquer la présence d’un cryptojacking.

Lorsqu’un ordinateur connaît un ralentissement significatif, même lorsqu’il n’exécute pas de programmes exigeants en termes de ressources, cela peut être un indicateur de cryptojacking.

L’utilisation intensive des ressources peut entraîner une surchauffe de l’appareil, ce qui constitue un autre signe à surveiller.

Lorsque le processeur et d’autres composants fonctionnent à pleine capacité pour le minage de cryptomonnaies, cela peut générer davantage de chaleur, entraînant ainsi une surchauffe de l’appareil.

De plus, si le ventilateur de refroidissement de l’appareil tourne plus souvent ou plus fort que d’habitude, cela peut également être un signe révélateur d’une utilisation excessive des ressources.

Il est important de rester vigilant face à ces signes et, si l’on soupçonne un cryptojacking, il est recommandé de procéder à une analyse antivirus approfondie et de prendre les mesures nécessaires pour éliminer toute activité malveillante.

Le scanner de vulnérabilité HTTPCS permet de détecter l’utilisation des ressources du serveur web à des fins de mining (et plus de 160 000 types de vulnérabilités ou problèmes de configurations).

Comment se protéger du cryptojacking ?

Pour se protéger du cryptojacking, il existe plusieurs mesures préventives à prendre en considération, notamment :

- Mise en place de solutions de sécurité en prévention.

- Utilisation de logiciels de détection.

- Surveillance du réseau.

- Réalisation de mises à jour régulières.

- Sensibilisation des utilisateurs.

- Vigilance des pièces jointes de mails douteux.

- Choix d’un navigateur avec un système anti-cryptojacking intégré.

- Utilisation de bloqueurs de publicités.

- Blocage d’exécution des scripts JavaScript.

- Analyse des performances du système.

1. Mise en place de solutions de sécurité en prévention

Notamment des scans de vulnérabilités afin d’identifier les failles de sécurité ou une mauvaise configuration permettant l’installation des scripts de mining, ainsi que des outils de détection des logiciels malveillants pour bloquer les programmes de cryptojacking.

2. Utilisation de logiciels de détection

Les programmes antivirus et antimalwares sont essentiels pour détecter et bloquer les scripts de minage non autorisés.

Ils peuvent identifier les logiciels malveillants connus et les empêcher de s’exécuter sur votre système.

Ziwit peut vous accompagner dans la mise en place et le management de vos solutions de cybersécurité, à travers son Centre opérationnel de cybersécurité notamment.

Plus haut niveau, vous pouvez détecter l’injection de scripts suspects sur vos sites via des solutions d’intégrité de sites webs (Integrity Monitoring), qui analyse en continu les modifications affectant vos sites.

3. Surveillance du réseau

Une surveillance régulière du réseau afin de détecter toute activité suspecte ou tout comportement anormal qui pourrait indiquer une tentative de cryptojacking.

4. Mises à jour régulières et patchs de sécurité

Il est crucial de maintenir les systèmes d’exploitation, les navigateurs et les autres logiciels à jour.

Les mises à jour contiennent souvent des correctifs de sécurité qui comblent les vulnérabilités exploitées par les attaquants.

Une solution d’analyse des vulnérabilités et détection des obsolescences peut vous permettre de garder la main sur vos sites et applications, par exemple.

5. Sensibilisation des utilisateurs

Il est important d’éduquer les utilisateurs sur les risques du cryptojacking et de leur fournir des formations sur les bonnes pratiques en matière de sécurité.

Cela peut inclure des conseils sur la prudence lors de l’ouverture de pièces jointes d’e-mails suspects, l’évitement de téléchargements à partir de sources non fiables et la vigilance lors de la navigation sur Internet.

6. Éviter les pièces jointes d’un courriel inhabituel ou douteux

Les cybercriminels peuvent utiliser des e-mails d’hameçonnage pour inciter les utilisateurs à télécharger des programmes ou des extensions corrompus.

Il est donc important de ne pas ouvrir les pièces jointes provenant de sources inconnues ou suspectes.

La réalisation d’une campagne de phishing pour sensibiliser les collaborateurs peut être une action intéressante à mettre en place.

7. Choix d’un navigateur avec un système anti-cryptojacking intégré ou utilisation d’une extension dédiée

Certains navigateurs intègrent nativement des dispositifs de blocage des scripts de cryptojacking, tels que Opera ou Firefox.

Ces outils bloquent les scripts de minage non autorisés et ajoutent une couche de sécurité supplémentaire.

8. Utilisation de bloqueurs de publicités

Ces extensions de navigateur peuvent détecter et bloquer les scripts de cryptojacking, offrant ainsi une couche de protection supplémentaire et préservant également votre vie privée.

Certains navigateurs Web, comme Brave, intègrent nativement ces fonctionnalités de blocage des scripts de cryptojacking.

Certains logiciels antivirus incluent aussi des fonctionnalités de détection et de prévention du cryptojacking.

9. Bloquer l’exécution des scripts JavaScript

C’est une méthode qui permet d’empêcher les programmes malveillants de profiter de votre puissance de calcul.

Cependant, cette approche peut causer des problèmes avec les sites légitimes qui utilisent JavaScript, car cela peut affecter leur fonctionnement normal.

10. Analyse des performances du système

Surveillez régulièrement les performances de vos systèmes informatiques pour détecter tout ralentissement inhabituel qui pourrait être le résultat d’une activité de cryptojacking.

Il est important de noter que le cryptojacking est souvent réalisé de manière illicite.

De ce fait, les utilisateurs doivent être conscients des risques et prendre des mesures pour se protéger et de rester vigilant, car les cybercriminels cherchent continuellement de nouvelles façons de cibler les utilisateurs afin de maximiser leurs profits.