Les logiciels de partage et transfert de fichiers : une mine d’or pour les hackers

Les logiciels de partage de fichiers, devenus aujourd’hui essentiels dans la vie d’une entreprise, représentent une cible de prédilection. Dans cet article, nous allons voir pourquoi et quels logiciels ont subi des attaques.

Avec l’amélioration continue des connexions Internet, l’explosion du tout digital et la nécessité de partager des documents ou autres fichiers, fichiers de plus en plus volumineux, il était nécessaire de créer des logiciels et sites permettant de transférer de lourds et volumineux fichiers, sachant que le partage par mail est impossible à cause de la trop grosse taille de ces derniers.

Aujourd’hui, il est devenu naturel d’utiliser ce genre de logiciels et sites pour partager nos fichiers. Nous pouvons citer, comme exemples, WeTransfer, Download.gg, Dropbox ou encore GrosFichiers, ces logiciels sont utilisés par de nombreux internautes, particuliers comme entreprises.

Les professionnels, devant transférer des fichiers confidentiels avec des données sensibles, utilisent quant à eux des logiciels différents.

Ainsi, ils ne passent pas par des WeTransfer ou Dropbox, mais plutôt par des logiciels cryptant les fichiers et utilisant des protocoles de transfert sécurisés, avec des options d’automatisation ou d’analyse.

Il existe de nombreux logiciels comme ceux-là sur Internet, nous pouvons citer comme exemple MOVEit, GoAnywhere MFT de Fortra, CyberDuck, FileZilla ou encore GlobalScape Managed File Transfer. Ces logiciels représentent, à ce jour, un besoin indispensable pour les entreprises.

Pourquoi les logiciels de partage de fichiers intéressent-ils tant les hackers ?

Les pirates informatiques malveillants cherchent, une grande partie du temps, à s’enrichir sur le dos d’entreprises vulnérables en utilisant des failles et en les exploitant, on appelle cela des exploits.

Les hackers ne gardent pas les informations pour eux, deux cas de figure peuvent globalement arriver :

- Le 1er cas consiste en une demande de rançon, un échange entre de l’argent et les données volées.

- Le 2nd cas est plus dommageable pour les clients des entreprises qui se sont fait pirater, c’est le cas de la revente d’informations confidentielles ou personnelles sur le Dark Web.

Alors pourquoi hacker les logiciels de partage de fichiers plutôt qu’un logiciel normal ?

Tout simplement pour les informations !

Disons-le simplement, plus vous détenez d’informations confidentielles et personnelles, plus les hackers pourront en tirer de l’argent.

Il est donc logique que les logiciels de partage de fichiers, devenus aujourd’hui essentiels dans la vie d’une entreprise, soient une cible de prédilection.

Et, comme ce genre de logiciels prolifère en nombre, les hackers tentent par tous moyens possibles de soutirer un maximum d’informations et de documents de ces derniers.

Les hacks et vols de données sur les logiciels de partage de fichiers de plus en plus courants

Ces derniers mois, de plus en plus de logiciels de partage de fichiers subissent des intrusions et des vols de données de la part de personnes malveillantes.

Chacun de ces piratages entraînent plus ou moins de conséquences financières, mais aussi des soucis de confidentialité des informations.

Dropbox

Connaissez-vous Dropbox ?

Un des plus gros sites de stockage, mais aussi de partage de fichiers en ligne via le Cloud, un concurrent à Google Drive (nous y viendrons juste après sur ce dernier).

Eh bien, en octobre 2022, Dropbox a été la cible d’une simple campagne de phishing ayant abouti à la fuite de 130 dépôts GitHub. Grâce à cette campagne de phishing, les pirates se sont emparés d’informations de connexion et ont pu accéder à des dépôts GitHub.

Ces dépôts comportaient des copies de bibliothèques tierces, des prototypes internes et divers fichiers de configuration utilisés par l’équipe de sécurité. Dropbox évoque aussi des clés API utilisées par ses développeurs, parmi les éléments auxquels les individus malveillants ont eu accès.

Quelques milliers de noms et adresses électroniques rattachés à des employés, clients actuels et anciens de Dropbox sont compris dans la fuite.

Dropbox a su réagir très rapidement et s’est ensuite exprimé sur les réseaux : « Nous sommes désolés d’avoir échoué et nous nous excusons pour tout inconvénient »

Comment aurait-on pu éviter cela ? Eh bien simplement via une sensibilisation des employées aux campagnes de phishing.

Google Drive

Enchaînons maintenant avec le géant du stockage en Cloud, et du partage de fichiers, Google Drive.

En août 2020, une faille dans le service de partage du géant californien a été découverte.

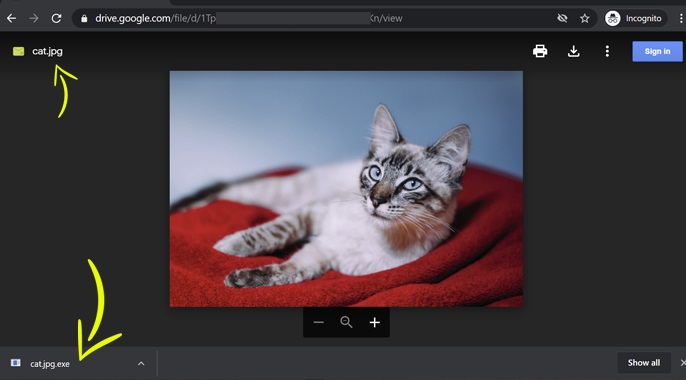

Ce qui a posé problème dans notre cas est le versioning des fichiers. Expliquons la vulnérabilité avec un exemple concert. Cette dernière est similaire aux cyberattaques par Stéganographie.

- Imaginons que je mets sur Google Drive une photo d’un chat, avec comme extension .jpg, soit « cat.jpg » jusque-là rien d’anormal.

- Maintenant, je décide de vous la partager grâce à Google Drive, vous recevez donc cette photo de chat, avec comme aperçu une photo d’un chat.

- Je décide après vous l’avoir partagé de changer le fichier et de le remplacer par un fichier exécutable .exe mais je garde le même nom, donc nous avons « cat.jpg.exe ».

- Mais ça, vous ne le savez pas, car de votre côté, vous avez toujours une miniature d’un chat et un fichier s’appelant « cat.jpg ».

- Et, si vous décidez de télécharger ce fichier, vous allez télécharger l’exécutable et non la photo originelle.

On peut donc, grâce à cette méthode, transformer n’importe quel fichier innocent en virus possible. Google Drive ne vérifie pas les nouvelles versions de fichiers ni si l’extension a été modifiée.

Cette vulnérabilité, qui a été mise aux yeux de tous, a depuis été corrigée.

Accellion

Accellion, aujourd’hui baptisée Kiteworks, est une société spécialisée dans la communication de contenus confidentiels et sensibles. Elle propose différentes solutions comme un service de mails, des formulaires, ou encore du partage et transfert de fichiers.

En décembre 2020, le produit de transfert de fichiers d’Accellion, File Transfer Appliance FTA, a été victime d’un exploit de type « 0-Day », cette faille a été corrigée le 23 décembre de la même année.

Durant les mois de janvier et février 2021, 3 autres vulnérabilités supplémentaires ont été détectées et corrigées, dont une injection SQL permettant d’utiliser un Shell Web pour exécuter des commandes et extraire des données.

Les 16 février 2021, les 4 vulnérabilités ont reçu les codes Common Vulnerabilities and Exposures (CVE) allant de 2021-27101 à 2021-27104.

Sur les 300 gros clients utilisant la solution FTA, 25 d’entre eux furent touchés, dont Qualys, Stanford Medicine, Shell Oil Company, la Commission Australienne des Valeurs Mobilières et Investissements, ou encore la Bande de réserve de Nouvelle-Zélande.

De nombreuses données ont été volées dont :

- Numéros de sécurité sociale

- Numéros d’identification

- Images de passeports

- Informations financières confidentielles

- Données de permis de conduire

- E-mails

En janvier 2022, Accellion a proposé de payer un montant de 8,1 millions de dollars en relation avec ces vols de données. Le règlement proposé réglera toutes les actions en justice contre Accellion uniquement. Celles-ci ne prennent pas en compte les actions en justice contre les clients impactés par les vols de données.

Accellion était une solution vieillissante ayant 20 ans d’âge et étant remplacée à partir d’avril 2021 par Kiteworks, la société aurait dû s’équiper d’un scanner de vulnérabilité, cela lui aurait probablement évité ces vols de données.

GoAnywhere MFT

GoAnywhere MFT de Fortra est une solution de transfert de fichiers cryptés pour l’échange de données entre les systèmes, les employés, les clients, et les partenaires, il s’agit de l’une des plus grosses solutions de transfert de fichiers à destination des professionnels.

Il fournit un point de contrôle unique avec des paramètres de sécurité, des pistes d’audit détaillées et des rapports.

Les transferts de données sont sécurisés à l’aide de protocoles pour serveurs FTP (FTPS , SFTP et SCP) et serveurs Web (HTTPS et AS2). Il prend en charge les protocoles de chiffrement populaires et offre un module de chiffrement validé FIPS 140-2 certifié NIST.

En février 2023, une vulnérabilité dite « 0-Day » s’est retrouvée exploitée.

Fortra a expliqué que la faille était une injection de code à distance nécessitant un accès à la console d’administration pour être pleinement exploitée.

Fortra a déclaré qu’elle « avait temporairement mis en place une interruption de service en réponse ». La société a averti que si une console d’administration est exposée, « il est fortement recommandé de s’associer à notre équipe de support client pour mettre en place des contrôles d’accès appropriés afin de limiter les sources fiables ».

Rapid7 conseille aux clients de GoAnywhere MFT d’examiner tous les administrateurs et de surveiller les noms suspects.

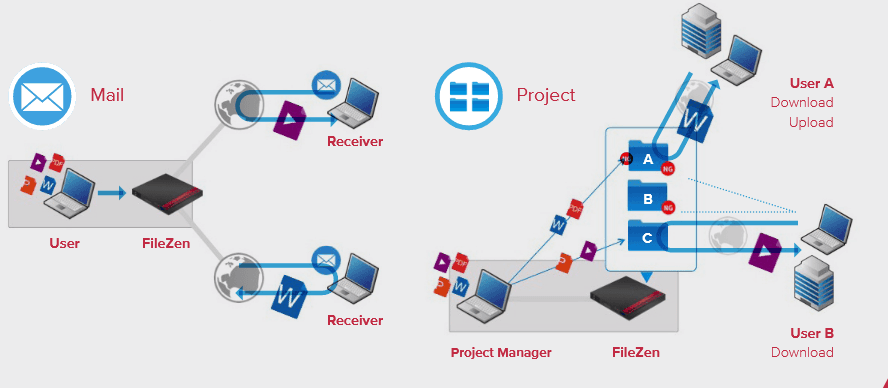

FileZen

FileZen de Soliton, entreprise japonaise, permet de charger et de télécharger des fichiers sur le navigateur web. Il s’agit d’un type d’appliance qui peut être facilement installé.

FileZen a subi des vols de données suite à la découverte de deux failles dans son système.

Une source proche de l’enquête au Japon a déclaré que les pirates semblent avoir trouvé une combinaison de deux failles de sécurité FileZen, qu’ils ont commencé à exploiter plus tôt en janvier 2021.

Les acteurs de la menace ont utilisé les vulnérabilités CVE 2020-5639 et 2021-20655, deux vulnérabilités qui ont été corrigées en décembre 2020 et février 2021, respectivement, pour s’infiltrer dans les systèmes de FileZen.

La première vulnérabilité permettait aux pirates de télécharger des fichiers malveillants sur l’appareil, tandis que la seconde leur permettait d’exécuter des commandes du système d’exploitation avec des privilèges élevés.

Des données très sensibles ont été volées dont la cible majeure était le Cabinet du Premier Ministre Japonais.

À l’instar d’Accellion, un scanner de vulnérabilités aurait permis à Soliton de détecter les failles avant que les pirates ne les exploitent.

MOVEit

Dans le milieu des logiciels de transfer de fichiers, MOVEit est un des leaders du marché.

Ce logiciel, développé par Ipswitch et appartenant à la société Progress Software, a subi début juin 2023 une grosse cyberattaque ciblant les données pour demander une rançon par la suite.

Le groupe de hackers nommé Cl0p a lancé une vaste campagne de cyberattaques en exploitant la vulnérabilité CVE-2023-34262, alors inconnue au moment des faits.

L’entreprise derrière MOVEit a vivement recommandé à tous les clients de désactiver l’accès à Internet pour leur système MOVEit Transfer.

Plus de 3 000 organismes utilisent ce système de transferts de fichiers. Les entreprises utilisant ce logiciel sont nombreuses et très réputées. Nous retrouvons, entre autres, le groupe BBC, des compagnies aériennes comme British Airways ou Aer Lingus, la province de Nouvelle-Écosse au Canada, de nombreuses grosses banques américaines, ou encore le département américain de la Sécurité Intérieure.

Extreme Networks, un des leaders mondiaux sur les solutions d’infrastructure d’accès LAN pour les professionnels, a également été touché. Ils déclarent : « nous avons récemment appris que notre instance de l’outil Progress Software MOVEit Transfer avait été affectée par un acte malveillant. Nous avons pris des mesures immédiates en appliquant nos protocoles de sécurité et avons circonscrit les zones touchées. Notre enquête est en cours et s’il s’avère que des informations de clients ont été affectées, nous communiquerons directement avec ces clients et divulguerons toutes les informations pertinentes ».

La BBC a révélé quelles informations ont été volées, et nous avons :

- Les numéros d’identification

- Les dates de naissance

- Les adresses postales personnelles

- Les adresses mail

- Les numéros de sécurité sociale

Progress Software a agi rapidement, et a proposé un correctif dans les 24 heures, correctif que la société recommande urgemment d’installer. Il en est de même du côté de l’agence officielle de cybersécurité CISA qui recommande aux organisations américaines d’appliquer ces mises à jour.

Les logiciels ou outils servant pour les transferts de fichiers regorgent d’informations personnelles et confidentielles.

Pour les hackers et les demandeurs de rançons, ces logiciels peuvent représenter une véritable mine d’or. Ces dernières années, nombre de ces softwares ont été la cible de personnes malveillantes.

C’est pour cela qu’il est nécessaire que ces logiciels aient une protection optimale et doivent être sécurisées et protégées par des solutions de cyberdéfense comme un scanner de vulnérabilité ou un outil de Cyber Threat Intelligence.