La Cyberguerre – Qu’est-ce ?

On appelle « Cyberguerre », une ou plusieurs cyberattaques menées par un pays envers un autre pays, avec lequel il est en conflit. Un acte de cyberguerre peut être réalisé soit par les membres d’un pays, mais peut être également mené par un groupe terroriste ou un ensemble de hackers soutenant un pays.

Avec l’expansion d’internet et des systèmes d’informations regroupant de nombreuses données importantes, la guerre ne se contente plus d’être sur le terrain, elle se déroule aussi à travers le numérique, la Cyberguerre.

On appelle « Cyberguerre », une ou plusieurs cyberattaques menées par un pays envers un autre pays, avec lequel il est en conflit. Un acte de cyberguerre peut être réalisé soit par les membres d’un pays, soit par un groupe terroriste ou un ensemble de hackers soutenant un pays.

Aujourd’hui, toute notre société fonctionne via les systèmes d’information et le réseau. Toutes nos institutions, qu’elles concernent la finance, la gestion ou encore l’armée, passent par le digital.

Ainsi, les institutions gouvernementales, militaires ou encore financières sont des proies attractives, tout comme les entreprises essentielles au pays ou le représentant.

En quoi consiste la cyberguerre ?

Les actes de cyberguerre peuvent être de différents genres et peuvent être assez variés.

Voici différents actes de cyberguerre :

- Le sabotage et l’endommagement.

- Le cyberespionnage.

- La propagande.

Le sabotage & l’endommagement

Le sabotage est l’acte de cyberguerre pouvant entraîner de grosses conséquences.

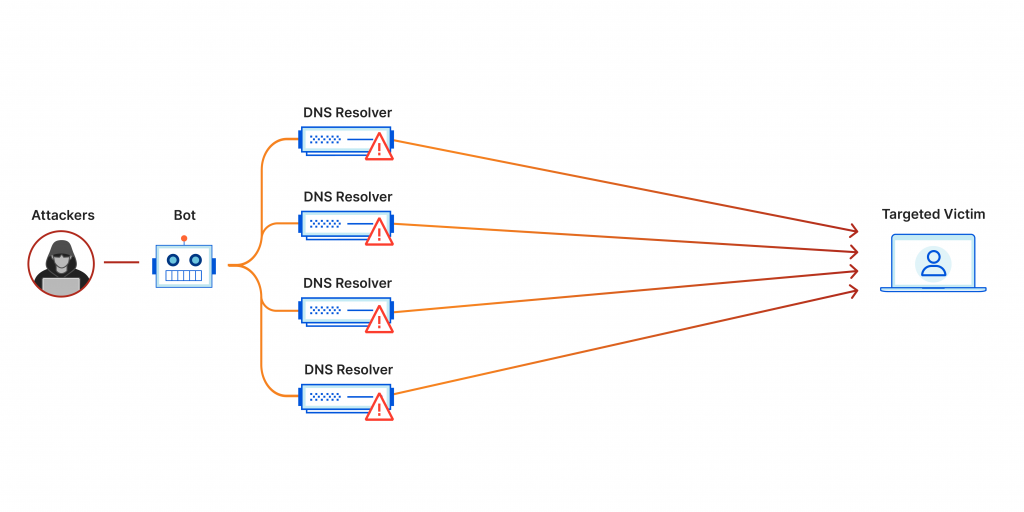

L’utilisation d’attaques DDOS (Déni de Service) peut entraîner l’inaccessibilité de certaines ressources cruciales et importantes d’un pays, comme les sites gouvernementaux ou les réseaux de communication.

Le réseau électrique peut subir d’importantes attaques, ces dernières peuvent même mener à une coupure partielle de l’électricité.

Les virus informatiques peuvent causer de grands dommages et ainsi mettre à mal en endommageant ou paralysant des systèmes d’information jugés importants et ainsi entraîner des perturbations.

Le cyberespionnage

Le cyberespionnage est une partie à part entière de la cyberguerre et est d’une grande importance. En effet, ici le but n’est pas d’endommager, mais de récupérer des informations confidentielles, essentielles et cruciales.

Les informations récupérées peuvent être des données financières ou des plans commerciaux pour les entreprises.

Mais quand il s’agit de données récupérées auprès d’un gouvernement, on peut retrouver des plans militaires, des contrats confidentiels établis entre différents partenaires ou encore des données privées sur les dirigeants d’un état.

Le cyberespionnage repose principalement sur l’utilisation de spywares infiltrant le système d’information de la cible ou sur du phishing.

La propagande

La cyberpropagande a toujours fait partie de la guerre, que ce soit au niveau du contrôle de l’information auprès de sa population ou que ce soit le fait de jeter le discrédit et le doute dans la population de l’état ennemi.

Il s’agit clairement d’une guerre psychologique pour mettre le doute au peuple de l’état ennemi et le convaincre que leur gouvernement est le véritable ennemi.

Pour la propagation de fausses informations à la population de l’état en guerre, la cyberpropagande passe par l’utilisation massive de réseaux sociaux, par un envoi conséquent d’emails ou par la création de sites discréditant le pays.

Concernant le contrôle de l’information, l’état peut bannir certains sites, applications et réseaux de son territoire, propager sa vision des faits ou encore interdire la possibilité d’utiliser des sites étrangers.

Des exemples marquants d’actes de cyberguerre

Les actes de cyberguerre ne sont pas récents, l’avènement du digital a entraîné ce genre de procédé, et cela continuera les prochaines décennies. Nous allons voir ici différents exemples d’actes considérés comme « cyberguerre ».

2007 – Estonie & Russie

Au centre-ville de Tallin, la capitale de l’Estonie, se trouve un monument soviétique se nommant « Soldat de Bronze ».

La ville décida de décentraliser cette statue et de la sortir du centre-ville, pour cause, elle évoquait les souffrances de la seconde guerre mondiale pour de nombreux Estoniens.

En 2007, suite à cette décision de la ville, une immense cyberattaque réalisée par DDOS a paralysé le pays. En effet, l’utilisation de plus d’un million d’ordinateurs, via des vagues massives de spam et de requêtes grâce à des bots, a entraîné une paralysie massive des services parlementaires, bancaires, médiatiques et gouvernementaux du pays.

Pour l’Estonie, cette cyberattaque massive a entraîné plusieurs dizaines de millions d’euros de dommages économiques.

En 2008, un hacker russo-estonien a été arrêté et a été accusé d’avoir commis ces assauts pour le compte de la Russie.

2007 – Israël & Syrie

En octobre 2007, un malware, ayant comme origine l’Israël, a paralysé et rendu inopérant les défenses aériennes de la Syrie.

2010 – Iran, Israël & États-Unis

En 2010, un virus, nommé Stuxnet et venant d’Israël et des États-Unis, a attaqué les systèmes SCADA, un système de télégestion à grande échelle permettant de traiter en temps réel un grand nombre de télémesures et de contrôler à distance des installations techniques, de l’Iran et a infecté les systèmes des centrales nucléaires de Natanz et de Bouchehr.

2011 – Afghanistan & États-Unis

En 2011, la base aérienne du Nevada a été attaquée par un malware et a réussi à infecter les postes de contrôle des drones affectés en Afghanistan.

2021 – Chine & États-Unis

Grâce à un collectif de hackers Volt Typhoon, Pékin a pu infiltrer des « infrastructures critiques ».

Cela a « affecté les réseaux d’infrastructures essentielles des États-Unis » au moyen de techniques applicables « dans le monde entier ».

La guerre en Ukraine : le parfait exemple

La cyberguerre entre la Russie et l’Ukraine a commencé bien avant le début du conflit armé sur le terrain.

Par exemple, en 2016, le groupe de hackers Fancy Bear, affilié au service de renseignement de la Russie, a utilisé un spyware nommé X-Agent qui a attaqué l’artillerie ukrainienne et qui a causé la destruction de plus de 80% des Howtizers D-30 de l’Ukraine.

Tout s’est accentué depuis le début des hostilités entre les deux pays. De nombreuses techniques sont employées, et la guerre terrestre est devenue une guerre hybride.

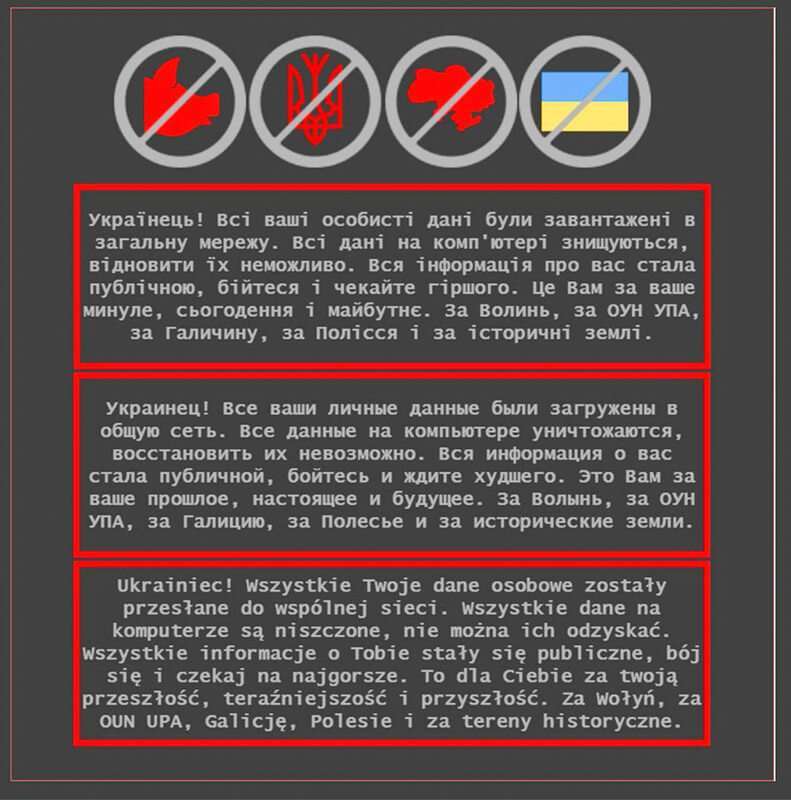

Les Russes utilisent de nombreuses techniques de cyberguerre telles que le piratage de satellite de communication Ka-Sat, la diffusion de malwares qui ont pour but de détruire toutes les données de leurs cibles, ou encore des opérations massives de propagande et de désinformation.

Pour les opérations de propagande, les hackers peuvent utiliser des attaques par défacement, ce genre de cyberattaque consiste à hacker un site web de manière à modifier des pages, le plus souvent la page d’accueil.

Du côté de l’Ukraine, il en est de même. Un combattant américain en Ukraine, spécialiste en communication, intercepte des communications sensibles russes.

« Nous employons de nombreuses techniques pour intercepter des échanges, parfois grâce à des outils cyber sur les ordinateurs et smartphones, cherchons des cibles et nous parvenons à les piéger, pour s’infiltrer dans leur réseau et piégeons des téléphones russes. Certaines personnes sont surveillées depuis des mois, nous analysons ensuite leur déplacement pour repérer des points stratégiques.

On utilise également des StingRay (un IMSI-catcher), une sorte de boite de surveillance qui imite une tour cellulaire pour forcer les téléphones à s’y connecter. Il arrive que l’on intercepte des communications radios militaires en captant la fréquence, tout simplement. »

https://www.numerama.com/cyberguerre/1431466-nous-piegeons-des-telephones-russes-rencontre-avec-un-combattant-americain-en-ukraine.html

Comment les pays ou organisations doivent se protéger contre la cyberguerre ?

Il y a davantage d’actes de cyberguerre que nous le pensons. En effet, ces derniers restent confidentiels et ne sont que très rarement révélés au grand public.

L’utilisation de nouvelles technologies offrent des opportunités grandissantes pour les hackers d’attaquer les gouvernements et services de l’État.

Par conséquent, il est crucial de disposer de moyens de cyberdéfense. Plusieurs moyens existent pour cela :

- La nécessité de former les collaborateurs à lutter et se prémunir contre les cybermenaces pour éviter au maximum les risques.

- Contre les attaques de phising : réaliser une campagne de phishing personnalisée pour sensibiliser et faire ressortir les points défaillants.

- Organiser des exercices « grandeur nature », exercices appelés « cyber wargame ». Ils permettent, face à une cyberattaque majeure, de tester les réactions des gouvernements. Ces exercices identifient les points d’amélioration possibles, les failles dans la défense des systèmes d’information, de booster la coopération entre les parties prenantes et d’apprendre comment protéger rapidement et efficacement les infrastructures cruciales au bon fonctionnement de l’État.

- Réaliser des tests d’intrusion. En effet, le Pentest est une méthode d’évaluation de la sécurité informatique qui simule une attaque informatique pour identifier les vulnérabilités et les points faibles d’un système informatique, d’une application web ou d’un réseau.

- L’importance d’utiliser un firewall, mais aussi un scanner de vulnérabilités, solution essentielle pour détecter toutes les failles d’un système d’informations.

- Recruter des hackers pour initier et former les employés, mais pour aussi améliorer la défense des SI.

Aujourd’hui, tous les états se forment à la cyberguerre et à la cyberdéfense.

Les gouvernements ont découvert l’importance de sécuriser au maximum les systèmes d’information et infrastructures pour protéger les données confidentielles et classifiées pour sécuriser les services vitaux au bon fonctionnement de l’État et pour protéger la population.