File Integrity Monitoring

Le File Integrity Monitoring (FIM), ou Surveillance de l’Intégrité des Fichiers, est une technologie qui devient aujourd’hui de plus en plus utilisée dans le milieu de la cybersécurité. Dans cet article de blog, nous allons tout vous expliquer sur cet outil.

Le File Integrity Monitoring (FIM), ou Surveillance de l’Intégrité des Fichiers, est une technologie qui devient aujourd’hui de plus en plus utilisée dans le milieu de la cybersécurité. Dans cet article de blog, nous allons tout vous expliquer sur cet outil.

Qu’est-ce que le File Integrity Monitoring ?

Le File Integrity Monitoring est un outil ayant la capacité de surveiller et de détecter les modifications de fichiers pouvant révéler une cyberattaque.

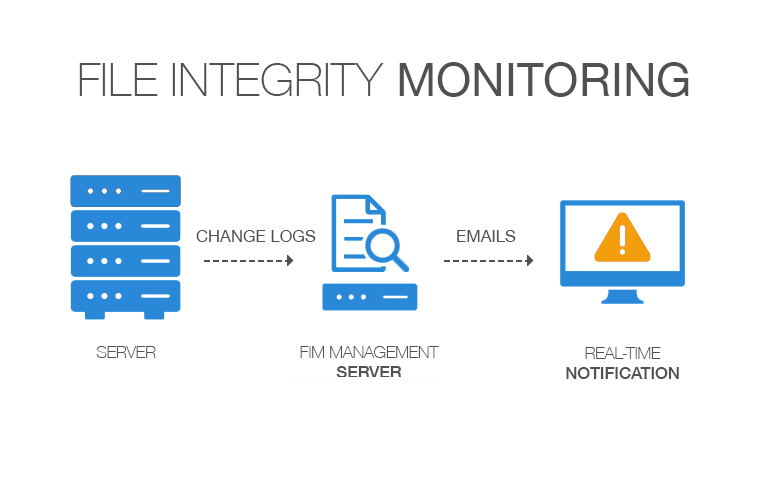

Il s’agit de faire un différentiel entre les fichiers existants avant et après un scan et leur contenu. Si un changement est détecté, une alerte est envoyée pour en avertir la personne responsable.

Les personnes en charge de la sécurité informatique ne peuvent pas vérifier chaque fichier un par un si des modifications sont apparues. Cela prendrait évidemment trop de temps. Mais il reste néanmoins important de vérifier si les fichiers d’un système ou d’un site n’ont pas subi de modifications non voulues et inquiétantes.

Un hacker peut facilement modifier une ressource ou un script et ainsi compromettre l’ensemble d’un site. C’est pour détecter ce genre de modifications que les logiciels File Integrity Monitoring ont été créés.

L’importance du File Integrity Monitoring

L’utilisation d’une solution de File Integrity Monitoring est devenue à ce jour essentielle. Que cela soit pour la cybersécurité, ou pour le respect de normes et d’exigences.

Le FIM au service de la Sécurité Informatique

On recense, en 2020, 1.78 milliard de sites web. Chaque jour, 800 000 sites sont créés. Ces données montrent l’importance du digital aujourd’hui. Avec l’explosion d’internet, la sécurité informatique devient un vrai enjeu.

Grâce à la solution de FIM, les administrateurs et responsables peuvent être alertés quand leur site subit une modification.

Ainsi, si la modification provient d’une personne en charge du site, pas de problème.

Cependant, si aucune des personnes en charge du site n’est à l’origine du changement, alors là, il est crucial de vérifier si le site n’a pas été attaqué, ou s’il ne contient pas une faille de sécurité exploitée par un hacker (pour cela, vous pouvez opter pour un scanner de vulnérabilité qui permettra de détecter toutes les failles de sécurité).

Les changements involontaires

Souvent, les modifications de fichiers sont effectuées par inadvertance par un collaborateur de l’entreprise.

Parfois, ces changements peuvent être minimes et passer inaperçues. D’autres fois, ils peuvent créer des failles de sécurité ou entraîner des possibles dysfonctionnements.

La surveillance de l’intégrité des fichiers simplifie l’investigation en vous aidant à vous concentrer sur la modification erronée, pour qu’elle puisse être corrigée.

Les exigences des normes

La conformité à des exigences gouvernementales ou industrielles est aujourd’hui essentielle dans le domaine de sécurité informatique.

Prenons l’exemple de la conformité PCI DSS (Payment Card Industry Data Security Standard), il s’agit d’un ensemble de normes de sécurité des données de carte bancaire. Toute organisation traitant les données des titulaires de cartes de paiement est tenue de s’y conformer.

Ainsi, dans les sections 10.5.5 et 11.5 de la PCI DSS, il est demandé de surveiller l’intégrité des fichiers, d’où la nécessité d’utiliser un FIM.

Comment fonctionne le File Integrity Monitoring ?

Un File Integrity Monitoring a un fonctionnement assez simple. Il peut être résumé en 6 étapes :

- Définition.

- Établissement d’une base de référence.

- Hachage des fichiers.

- Surveillance et comparaison des fichiers.

- Alertes.

- Rapports et résultats.

1. Definition

Pour qu’un logiciel de FIM fonctionne parfaitement, il est impératif de définir l’environnement, ce qui doit être surveillé par l’outil et quels types de modifications doivent être détectées.

2. Établissement d’une base de référence

Pour établir une base de référence, il existe deux techniques différentes :

- Soit, on établit des fichiers de référence, qui serviront de comparaison par la suite.

- Soit tous les jours, un robot scanne et considère que le scan du jour est la nouvelle référence.

3. Hachage des fichiers

Lors du fonctionnement du logiciel, les fichiers vont être hachés.

Toute modification apportée aux fichiers, qu’elle soit autorisée ou non, modifiera également la valeur de hachage du fichier, ce qui facilitera la détection des mises à jour et des modifications des fichiers.

4. Surveillance et comparaison des fichiers

Grâce au hachage des fichiers, il est simple et rapide de comparer ses derniers pour détecter les modifications « anomalies ».

5. Alertes

Simplement et efficacement, des utilisateurs configurés pour recevoir des alertes vont être avertis des modifications.

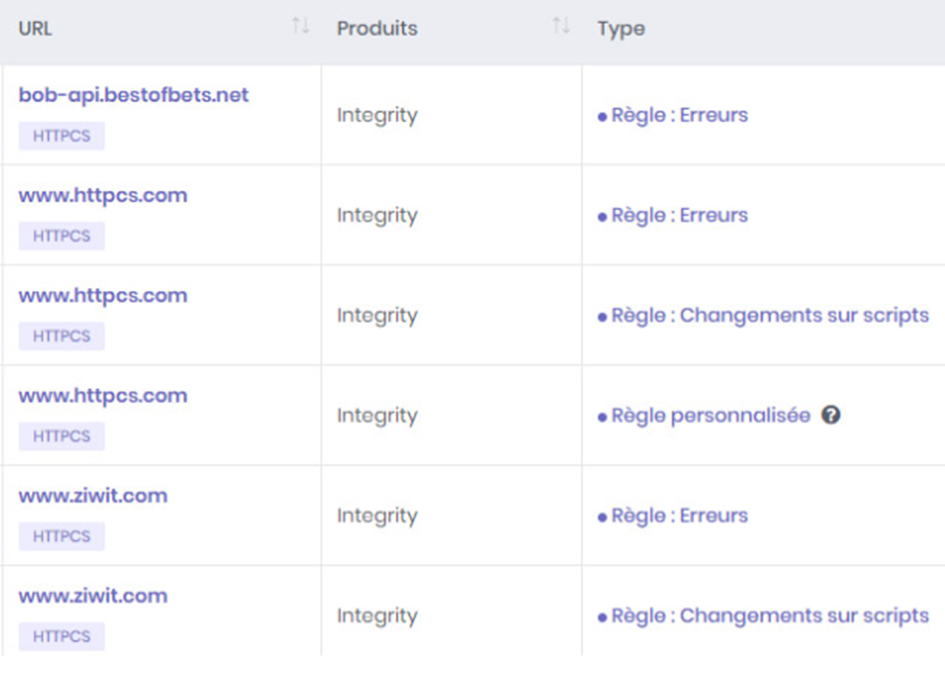

Un bon logiciel de File Integrity Monitoring a la possibilité de n’envoyer des alertes de certains types, comme des changements de scripts, des erreurs internes ou encore des ressources non sécurisées.

6. Rapports et résultats

Les utilisateurs peuvent retrouver dans leur logiciel de FIM, les résultats des analyses avec une possibilité de trier selon les types, comme vu précédemment.

Ajoutez à cela également, la possibilité d’exporter sous forme de rapport les analyses.

Comment choisir un bon File Integrity Monitoring ?

Vous l’avez compris, cet outil est très important pour la cybersécurité d’un site. C’est pour cela qu’il est primordial de choisir un prestataire de qualité proposant une solution complète et performante.

Un File Integrity Monitoring de qualité doit répondre à certaines exigences, ces dernières dépendent évidemment du besoin de l’entreprise, mais généralement, nous retrouvons :

- La possibilité d’intégration avec les API.

- L’efficacité d’analyse et de détection des changements du logiciel.

- La réduction de « bruit », évitant ainsi la pollution de « faux » changements dans les résultats. Cela permet d’éviter une perte de temps et d’argent pour les collaborateurs au sein de l’entreprise.

- Les moyens d’alerte en cas de changements.

- La possibilité d’exporter les résultats.

- La possibilité de filtrer les résultats pour mieux s’y retrouver.

- Un SAV qualitatif et disponible en cas de problèmes.

L’existence d’autres outils tels qu’un scanner de vulnérabilité, solution complémentaire au File Integrity Monitoring.

La société ZIWIT, via son produit HTTPCS Integrity, a mis en place un logiciel de File Integrity Monitoring répondant aux besoins des entreprises.

En plus de faire une surveillance pointue des fichiers, cette solution permet de :

- Vérifier la réputation web des ressources internes ou externes de votre site.

- Détecter les technologies utilisées, y compris celle avec une version dépréciée ou ayant une nouvelle version disponible.

- Vérifier les temps de chargements des pages.

- Détecter l’expiration des certificats SSL et des domaines DNS.