CyberNews Mars 2024

Découvrez les CyberNews de Mars 2024. C’est le récap des news sur la Cybersécurité durant le mois de Mars 2024.

Découvrez les CyberNews de Mars 2024. C’est le récap des news sur la Cybersécurité durant le mois de Mars 2024.

Une cyberattaque contre France Travail entraîne la fuite de 43 millions de données

Le 8 mars 2024, France Travail, ex Pôle Emploi, a notifié à la CNIL, Commission nationale de l’informatique et des libertés, le régulateur des données personnelles, une fuite de données personnelles de pas moins 43 millions de comptes.

Les données concernées sont :

- Nom,

- Prénom,

- Date de naissance,

- Numéro de sécurité sociale,

- Identifiant France Travail,

- Adresses mail,

- Adresses postales,

- Numéros de téléphone.

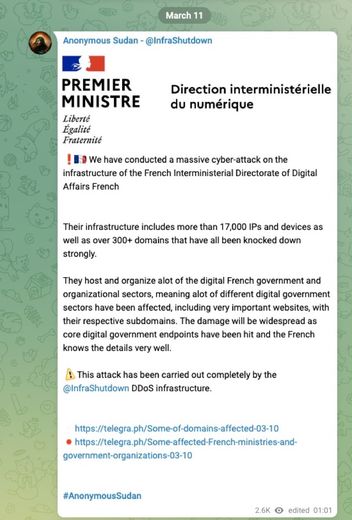

Des personnes interpellées

A la suite de cette cyberattaque et de ce vol de données, une enquête judiciaire a immédiatement été ouverte.

« Trois personnes ont été interpellées dimanche dans le dossier des fuites de données personnelles au préjudice de France Travail », a annoncé dans un communiqué le parquet de Paris.

Le dimanche 17 mars, 3 personnes d’une vingtaine d’années ont été interpellées à leur domicile.

Une perquisition a été menée sur leur matériel informatique, confirmant une activité d’escroquerie en utilisant le phishing.

La procureure de la république a annoncé : « Entre le 6 février et le 5 mars, des comptes d’agents de Cap Emploi, habilités à accéder aux ressources présentes sur le système d’information de France Travail, (ont) été utilisés pour procéder au téléchargement de données de la base des demandeurs d’emplois évaluée à 43 millions de données à caractère personnel ».

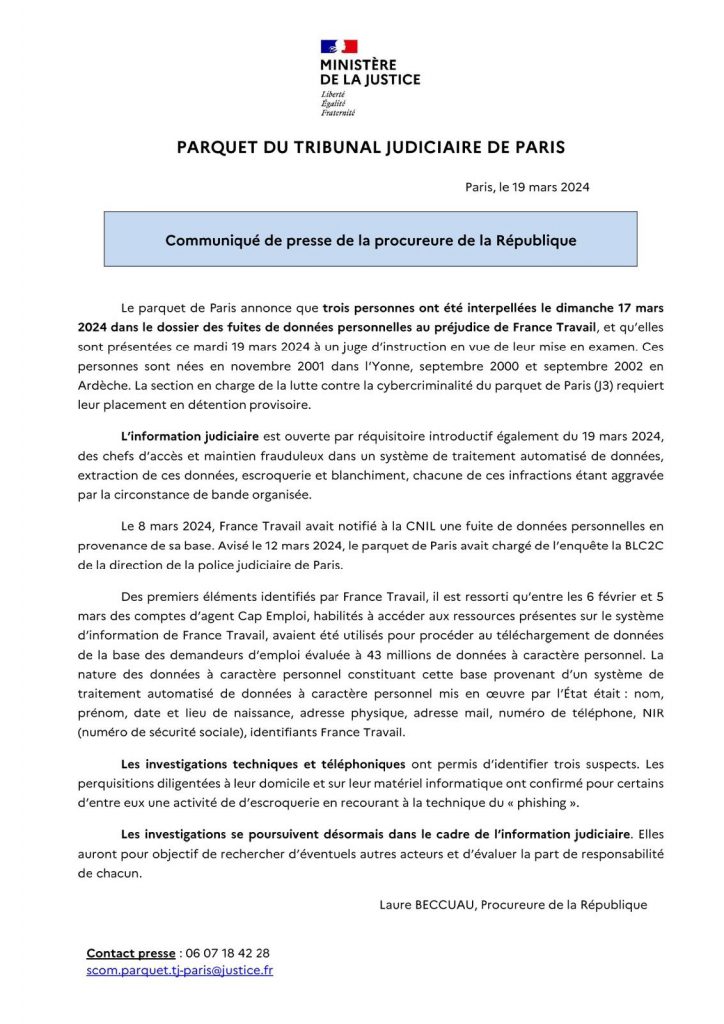

Une vague d’attaques DDOS a touché la France

Le déroulé des événements

Début mars, une vague de cyberattaques d’une ampleur sans précédent a frappé les services de l’Etat français, ainsi que des sites considérés comme faisant partie de l’État Français.

Ce n’est pas moins de plus de 2 500 sites qui furent touchés, dont 800 sites administratifs touchés selon le gouvernement français.

Parmi ces derniers, nous retrouvons :

- Ministères : Ministère du Travail, Ministère de l’Intérieur, Ministère des Finances, Ministère de l’Education nationale, etc.

- Sites web importants : impots.gouv.fr, service-public.fr, diploweb.gouv.fr, etc.

- Collectivités locales : Mairies, régions, départements, etc.

Malgré l’ampleur de l’attaque, les équipes de sécurité informatique du gouvernement ont réagi rapidement pour limiter les dégâts et rétablir les services. « Depuis hier soir, plusieurs services de l’État font l’objet d’attaques informatiques dont les modalités techniques sont classiques, mais l’intensité inédite », a indiqué le service de presse du Premier ministre le lendemain de l’attaque. « À ce stade, l’impact de ces attaques a été réduit pour la plupart des services et l’accès aux sites de l’État rétabli ».

L’impact de l’attaque a été variable selon les sites web et services touchés. Aucune donnée n’a été récupérée ou volée. Certains sites web ont été rendus inaccessibles pendant plusieurs heures, d’autres ont connu des ralentissements importants.

Qui a réalisé cette attaque ?

Différents groupes de hackers ont revendiqué ces attaques sur la messagerie Telegram.

Les attaques DDoS ciblant la France ont été, majoritairement, orchestrées par Anonymous Soudan avec le support d’InfraShutDown, un prestataire de services DDoS.

Le groupe de hackers pro-russes Anonymous Sudan a revendiqué l’attaque, affirmant agir en représailles aux sanctions économiques prises par la France contre la Russie suite à l’invasion de l’Ukraine.

Anonymous Sudan est un groupe d’hacktivistes pro-russes, apparu sur la scène internationale en 2019. Ils sont connus pour mener des attaques par déni de service (DDoS) contre des gouvernements et des entreprises occidentales.

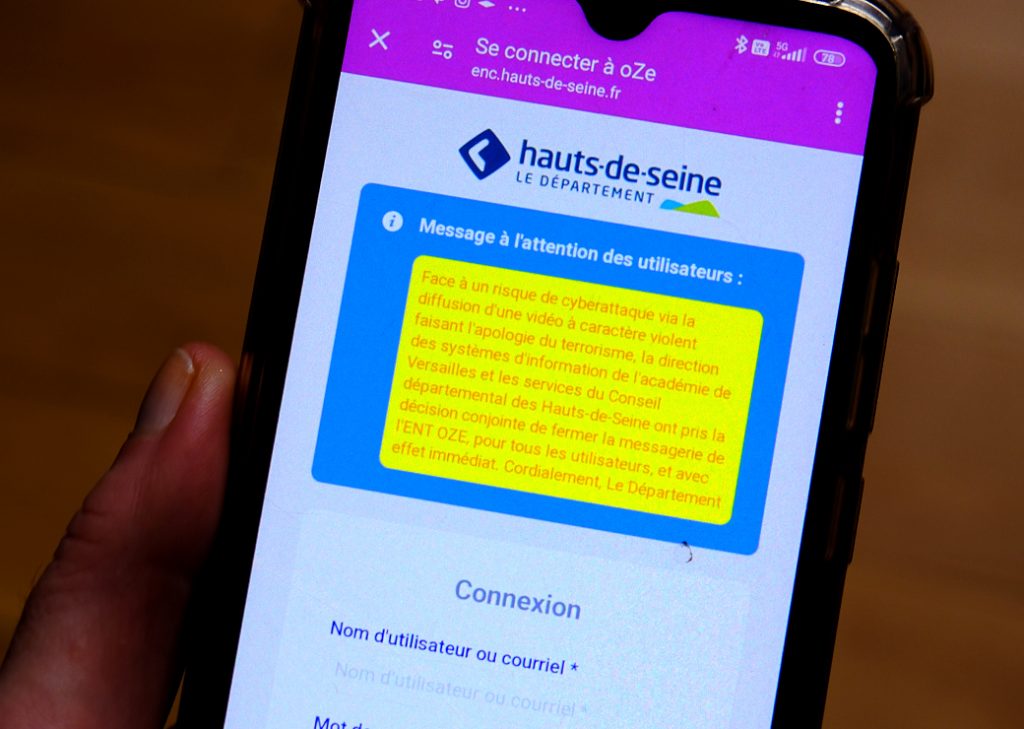

Des menaces d’attentat diffusées via les ENT

Les Espaces Numériques de Travail (ENT) sont des plateformes en ligne qui rassemblent différents outils et services numériques destinés à la communauté éducative. Professeurs, parents et élèves ont accès aux ENT.

Le 21 mars 2024, le parc de Paris a ouvert une enquête à la suite d’un piratage informatique des ENT de plus de 130 établissements scolaires de France.

A l’instar de la cyberattaque à l’encontre de France Travail, la méthode utilisée est le phishing.

Les auteurs de cette attaque ont donc envoyé des mails ou messages dans le but de dérober les informations permettant de se connecter aux ENT des victimes.

De plus, les ENT ne possèdent pas de système de double authentification permettant de sécuriser et avertir de toute tentative de connexion malveillante.

Les menaces d’attentat

Plusieurs messages sont alors apparus dans les ENT à destination des parents, élèves et professeurs comme « J’en ai marre de cette vie de merde, de vous professeurs et de ce lycée. J’ai donc décidé grâce à mes frères déterminés pour l’État islamique, de tout faire exploser. ».

Heureusement, aucune menace n’a été mise à exécution.

Plusieurs personnes, des jeunes, ont été arrêtées à la suite de messages annonçant un attentat ou menaçant un établissement scolaire.

Un homme de 21 ans et des menaces à la bombe

Le parquet d’Angoulême a mis en détention provisoire un jeune homme de 21 ans. Il a reconnu avoir envoyé plusieurs menaces à la bombe dans différents établissements scolaires.

Selon son avocate, ce jeune homme déscolarisé et reclus n’a jamais voulu passer à l’acte.

Un mineur de 17 ans envoie des vidéos de décapitation

A Malakoff, au sud de Paris, un mineur de 17 ans a reconnu avoir piraté des ENT et envoyé des menaces d’attentat au nom de l’islam radical. Ces menaces étaient accompagnées de vidéos de décapitation.

Le jeune homme a été mis également en détention provisoire et a été présenté au juge d’instruction.

Il a déclaré avoir récupéré les accès ENT sur Internet, et avoir envoyé les menaces et vidéos dans le but de « s’amuser ».

Il « lui sont imputées une centaine de menaces à Paris, dans l’ouest de la France et dans les Hauts-de-France ».

Les conséquences

Le parquet de Paris a ouvert une enquête pour « accès et maintien frauduleux dans un système de traitement automatisé des données » et « introduction frauduleuse de données ».

Des brigades de déminage se sont déplacées pour vérifier la présence d’explosifs.

Le 21 mars, la région Île-de-France a annoncé avoir suspendu tous les ENT de la région.

Nicole Belloubet, la ministre de l’Éduction Nationale a annoncé suspendre provisoirement tous les ENT de France.

« À la suite des piratages et menaces, j’ai décidé de suspendre à titre préventif toutes les messageries des espaces numériques dans nos établissements scolaires », a expliqué la ministre sur X.

Il est prévu de renforcer la sécurité informatique de tous les ENT.

La FFF victime d’un piratage et d’un vol de données de 1.5 million de licenciés

Le 22 mars 2024, la Fédération Française de Football (FFF) a annoncé avoir été victime d’un piratage informatique majeur. Les données personnelles de 1,5 million de licenciés pourraient avoir été compromises.

Les informations compromises incluent :

- Noms.

- Prénoms.

- Dates de naissance.

- Adresses postales.

- Emails.

- Numéros de téléphone.

- Numéros de licences.

« Seules des données relatives aux demandes de licences des saisons 2022-2023 et 2023-2024 sont susceptibles d’être affectées. Les mots de passe, coordonnées bancaires, données médicales et photographies d’identité ne sont en revanche pas concernés » indique le site Cybermalveillance dans un communiqué.

La FFF a réagi promptement à l’attaque en :

- Portant plainte auprès de la justice : une enquête est en cours pour identifier les responsables et les traduire en justice.

- Informant la CNIL : la Commission Nationale de l’Informatique et des Libertés a été saisie de l’incident afin de veiller au respect des obligations légales en matière de protection des données.

- Prenant des mesures pour renforcer la sécurité de ses systèmes informatiques : la FFF a mis en place des mesures correctives pour limiter les risques de futures attaques.

- Communiquant auprès des licenciés : la FFF a informé les licenciés de l’attaque et leur a prodigué des conseils pour se protéger des risques potentiels.

« Les conséquences potentielles de cette affaire concernent les différentes formes d’hameçonnage (phishing), de tentatives d’escroqueries ou d’usurpation d’identité dont pourraient être victime les personnes concernées par cet incident« , a indiqué Cybermalveillance.gouv.fr.

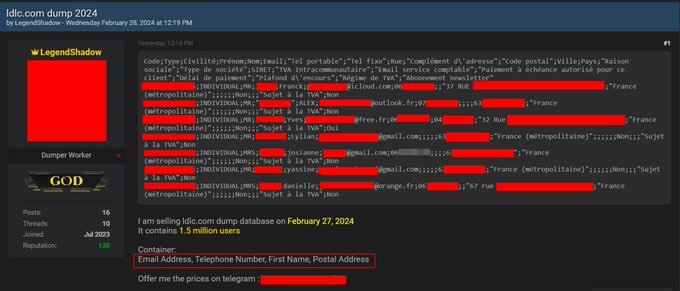

Fuite de 1.5 million de données des clients LDLC

Le 1er mars 2024, LDLC, un acteur majeur de la vente de matériel informatique en France, a subi une cyberattaque d’envergure. Cette intrusion a abouti à la compromission des données personnelles de 1,5 million de clients, un chiffre alarmant qui souligne la gravité de l’incident.

Epsilon Group a revendiqué la cyberattaque et le vol de données.

Les informations piratées comprennent un large éventail de données sensibles, telles que :

- Prénoms,

- Noms,

- Adresses e-mail,

- Numéros de téléphone (portable et fixe),

- Adresses postales,

- Identifiants des clients.

On trouve également des informations liées aux clients professionnels, dont :

- Raison sociale,

- Numéro de SIRET,

- Numéro de TVA.

LDLC a rassuré ses clients en précisant que les données bancaires et les mots de passe n’ont pas été affectés.

Le groupe LDLC a déclaré : « Le Groupe LDLC (mnémonique : ALLDL) a été victime d’une fuite de données clients, portant sur le périmètre des clients des boutiques physiques du Groupe. Les clients web ne sont pas impactés par cette cyberattaque. »

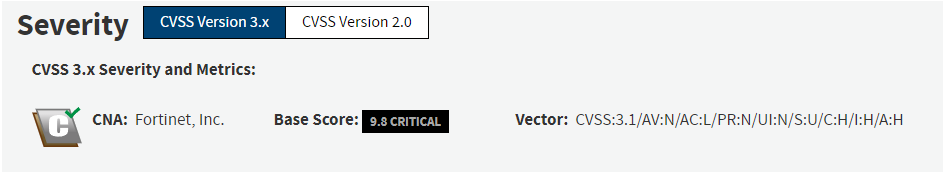

Faille critique de FortiClient EMS

Le 21 mars 2024, des chercheurs en sécurité ont publié une analyse technique ainsi qu’une preuve de concept (PoC) concernant la vulnérabilité critique d’exécution de code à distance (RCE), CVE-2023-48788, dans FortiClientEMS de Fortinet.

Cette vulnérabilité, d’une sévérité de 9.8, permet à un acteur malveillant non authentifié d’atteindre le RCE via la manipulation de commandes SQL.

Notez que la vulnérabilité exploitant une neutralisation inappropriée d’éléments spéciaux utilisés dans une commande SQL (« SQL Injection ») [CWE-89] dans FortiClientEMS peut permettre à un attaquant non authentifié d’exécuter du code ou des commandes non autorisés via des requêtes spécialement conçues.

Fortinet a déclaré que cette vulnérabilité était activement exploitée. Le code d’exploitation PoC est également désormais accessible au public.

Une recherche sur Shodan montre qu’il y a actuellement 446 serveurs FortiClient EMS exposés sur Internet, dont 13 en France et au Canada, 8 en Suisse et 4 en Belgique.

Une finale d’une compétition e-Sport Apex Legends subit une cyberattaque en direct

Le 18 mars 2024, la finale régionale des Global Series d’Apex Legends pour la région nord-américaine a été interrompue par une cyberattaque en direct. Des pirates ont réussi à installer des logiciels de triche sur les PC de plusieurs joueurs, leur donnant un avantage injuste.

Le déroulé de la cyberattaque

L’attaque s’est déroulée en plein milieu de la finale. Des spectateurs ont remarqué que certains joueurs, dont Noyan « Genburten » Ozkose et Phillip « ImperialHal » Dosen, se comportaient de manière étrange. Ils semblaient soudainement avoir une précision et une connaissance de la carte impossibles à expliquer.

NO WAY @Genburten getting hacked mid algs game pic.twitter.com/PaVOjmnEGs

— Apryze🌹 (@Apryze_) March 18, 2024

En analysant les images de la compétition, il est apparu que les pirates avaient réussi à installer des logiciels de triche sur les PC des joueurs. Ces logiciels donnaient aux joueurs plusieurs avantages, dont :

- Aimbot : visée automatique des ennemis.

- Wallhack : vision des ennemis à travers les murs.

- Speedhack : augmentation de la vitesse de déplacement.

L’attaque a eu un impact majeur sur la compétition. Les joueurs victimes de la triche ont été contraints de se déconnecter, et la finale a été reportée.

« En raison de l’intégrité compétitive qui a été compromise, nous avons pris la décision de reporter les finales nord-américaines pour le moment. Nous donnerons plus d’informations prochainement », a déclaré Electronic Arts, éditeur du jeu vidéo.

Respawn Entertainment, le développeur d’Apex Legends, a ouvert une enquête pour déterminer l’origine de l’attaque. La société a également annoncé qu’elle mettait en place de nouvelles mesures de sécurité pour protéger les joueurs.

La brasserie Duvel Moortgat à l’arrêt en raison d’une cyberattaque

Dans la nuit du mardi 05 mars au mercredi 06 mars 2024, la brasserie belge Duvel Moortgat a subi une cyberattaque qui a contraint l’entreprise à mettre ses activités à l’arrêt.

La brasserie Duvel a été victime d’un ransomware, ou rançongiciel par des hackers pro-russes « Stormous ».

Le 06 mars, un porte-parole a déclaré : « La division IT a été immédiatement informée de l’attaque. Les serveurs ont été arrêtés et la production a été interrompue dans toutes les brasseries belges du groupe, par mesure de sécurité. […] La division IT met tout en œuvre en vue de relancer les serveurs aussi rapidement que possible et de manière sûre. L’impact devrait être limité et il y a largement assez de stocks actuellement. »

Le jeudi 07 mars 2024, la brasserie belge Duvel Moortgat a annoncé que la production avait repris sur son site de Breendonk après une cyberattaque qui a contraint l’entreprise à interrompre ses activités pendant deux jours.

Les autres sites du groupe, à Audenarde, Anvers et Achouffe, étaient également mis sur pause et ont désormais pu reprendre leurs activités.

La demande de rançon

Un journaliste du Laatste Nieuws a pu rentrer en contact avec le groupe d’activistes « Stormous ».

Les hackers évoquent leurs exigences concernant la rançon : « Nous ne pouvons pas mentionner le montant exact, car cela dépend des négociations de notre sous-traitant », expliquent-ils. « Les négociations sont alignées sur les dommages exacts causés par l’attaque contre la victime. Mais le montant que nous avons exigé au départ est supérieur à 500 000 dollars (456 000 euros) », ajoutent les hackers.

Le groupe Duvel n’a pas commenté ses propos, cependant les hackers menacent de divulguer les informations volées, prouvant la perte de patiente du groupe de cybercriminels.

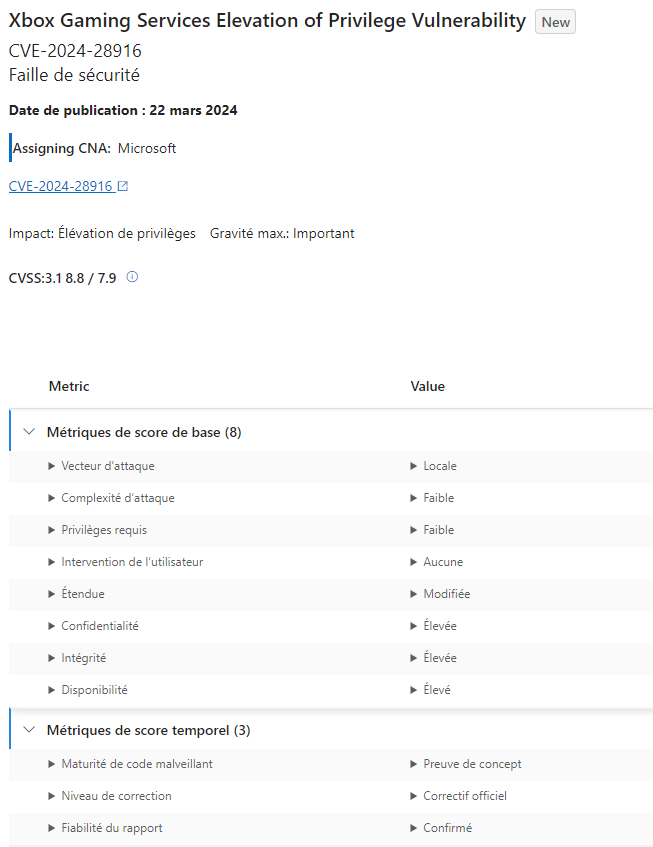

Xbox : Une faille de sécurité importante découverte

Le 20 mars 2024, Microsoft a révélé une faille de sécurité importante dans ses services Xbox Gaming. Cette faille, d’un niveau de criticité de 8,8 et nommée CVE-2024-28916, pourrait permettre à un attaquant d’obtenir des privilèges système sur la console Xbox d’un utilisateur.

« Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des privilèges système », indique Microsoft.

Microsoft a publié très rapidement une mise à jour de sécurité pour corriger la faille. Il est important que tous les utilisateurs de Xbox installent cette mise à jour dès que possible.

Deux ingénieurs prennent le contrôle d’une Tesla

Talal Haj Bakry et Tommy Mysk, deux ingénieurs, ont réussi à prendre le contrôle d’une Telsa très facilement. Dans une vidéo publiée sur Youtube jeudi 7 mars, les deux ingénieurs ont démontré comment dérober des informations de connexion, afin de prendre le contrôle d’une Tesla.

Le déroulé des événements

Les deux chercheurs ont utilisé un appareil portable appelé Flipper Zero. Cet outil est conçu pour les pirates informatiques et offre une variété de fonctionnalités, telles que la programmation de cartes à puce, l’analyse de signaux radio et la création de faux points d’accès WiFi.

Ils ont réussi à pirater le logiciel de Tesla en créant un faux point d’accès WiFi à proximité d’une borne de recharge Superchargeur.

Les conducteurs de Tesla, pensant se connecter à un point d’accès WiFi légitime, ont été dupés et ont entré leurs identifiants sur une fausse page web imitant l’interface de Tesla.

En possession de ces informations, les pirates ont pu accéder à distance au véhicule de la victime, le déverrouiller et le démarrer, même avec l’authentification multi facteur activée. D’après les chercheurs, cette dernière peut être facilement contournée.

Tesla ne reconnaît pas cette vulnérabilité comme une faille de sécurité, arguant que l’hameçonnage est distinct du piratage classique. Cependant, cette situation soulève de réelles inquiétudes quant à la sécurité des utilisateurs de Tesla, particulièrement ceux moins vigilants ou moins sensibilisés aux risques liés à l’hameçonnage.

Bug Bounty : France, Blablacar, SNCF & Google

Après France Public, Démarches Simplifiées

A l’instar de France Identité et de son bug bounty en début d’années, l’État Français a décidé de mettre en place un Bug Bounty pour son service de simplification des démarches en ligne, nommé « Démarches Simplifiées ».

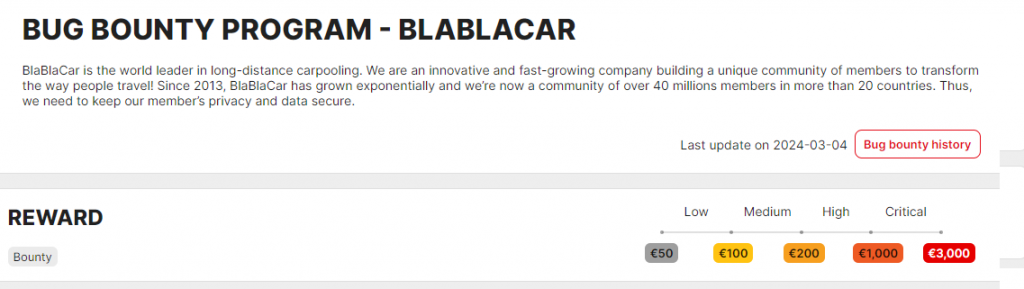

Blablacar relance son programme

Après une session en juillet 2023, le géant du co-voiturage relance en ce début mars son service de Bug Bounty.

La SNCF prend un train d’avance

En vue des Jeux Olympiques de Paris 2024, la SNCF ouvre son application SNCF Connect&Tech au Bug Bounty en public.

Depuis 6 ans, le leader des trains français permet au public de trouver des failles de sécurité, avec 10 000 € à la clef pour les failles les plus critiques.

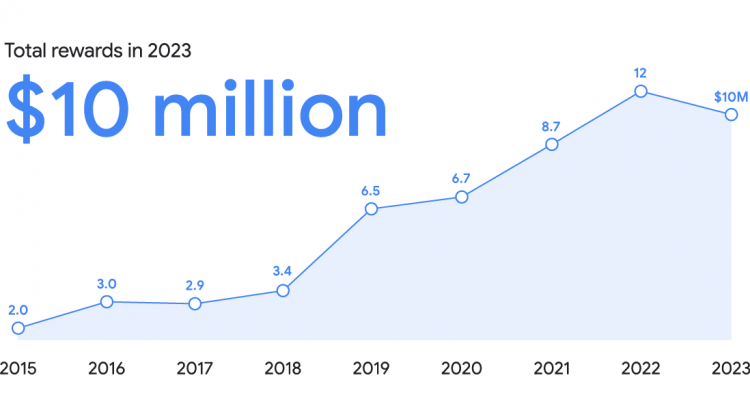

Google a dépensé 10 millions de dollars en 2023 en Bug Bounty

En 2023, Google a distribué un montant de 10 millions de dollars en primes de bogue à des chercheurs en sécurité du monde entier.

Cette initiative s’inscrit dans le cadre du programme de « bug bounty » de l’entreprise, qui vise à encourager la communauté des chercheurs à identifier et signaler les vulnérabilités de sécurité dans ses produits et services.

Le programme de « bug bounty » de Google a permis de récompenser 632 chercheurs de 68 pays différents. La prime la plus élevée versée en 2023 s’élevait à 113 337 dollars. Le montant des primes dépend de la gravité de la vulnérabilité découverte et de la facilité avec laquelle elle peut être exploitée.

L’initiative SensCyber s’ouvre au grand public et aux TPE & PME

En juin 2023, l’ANSSI, l’Agence nationale de la sécurité des systèmes d’information, a mis en place exclusivement pour les agents du service public, le dispositif SensCyber.

SensCyber est un programme français gratuit de sensibilisation aux risques liés à la cybersécurité, disponible sur le site www.cybermalveillance.gouv.fr.

Face au succès critique de cette initiative, l’état annonce l’ouverture au grand public de ce dispositif fin mars 2024.

SensCyber vise à éduquer et à tester vos connaissances en cybersécurité grâce à des ressources pédagogiques et des tests interactifs. Il s’adresse à tous les publics, novices ou confirmés.

« 9 français sur 10 ont déjà été victimes d’une menace. Si la sécurisation technique est primordiale, le facteur humain est également déterminant pour se protéger. C’est pourquoi, après avoir été proposé à 5 millions d’agents du service public, nous avons décidé d’étendre cette e- sensibilisation aux entreprises et au grand public, qui ont besoin plus que jamais d’outils simples pour adopter les bons réflexes face aux attaques. Entièrement gratuite, SensCyber est une initiative cyberResponsable et s’inscrit, tout comme notre mission, dans une démarche d’intérêt public », explique Laurent Verdier, Directeur du pôle Sensibilisation de Cybermalveillance.gouv.fr

Les 3 modules de SensCyber

SensCyber propose une formation en cybersécurité découpée en 3 modules distincts.

1. Comprendre

Ce premier module vise à établir une base solide en cybersécurité. Il s’agit de comprendre la nature des menaces qui existent sur internet, les risques auxquels vous êtes exposé en tant qu’individu ou organisation, et la marche à suivre si vous êtes victime d’une cyberattaque.

2. Agir

Ce module vise à adopter et maîtriser les gestes clés pour une utilisation quotidienne responsable du numérique (téléphones portables, réseaux sociaux…) et une meilleure hygiène numérique.

3. Transmettre

Ce module contient :

- Comprendre l’importance et les moyens de partager ces valeurs, tant dans la vie privée que professionnelle, en raison de l’imbrication croissante des usages numériques.

- Savoir identifier les acteurs publics à contacter en cas d’attaque, pour recevoir et apporter un soutien optimal.

Que propose l’initiative SensCyber ?

SensCyber se distingue par sa facilité d’accès et son approche pédagogique innovante :

Gratuit et ouvert à tous

Pas besoin d’être un expert en informatique pour en profiter. SensCyber est conçu pour le grand public, que vous soyez novice complet ou utilisateur plus averti.

Apprentissage interactif et ludique

Fini les cours magistraux ennuyeux ! SensCyber mise sur des formats variés et stimulants pour capter votre attention. Attendez-vous à des vidéos courtes et dynamiques, des quiz pour tester vos connaissances et d’autres éléments interactifs qui rendront l’apprentissage plus agréable.

Sujets variés et concrets

SensCyber aborde un large éventail de menaces en ligne que vous pouvez rencontrer au quotidien.

Apprenez :

- A identifier et à vous prémunir contre des dangers courants comme le phishing (hameçonnage), ces emails frauduleux qui tentent de vous soutirer vos informations personnelles,

- L’importance de créer des mots de passe robustes et uniques pour chaque compte en ligne.

- La façon de reconnaître et de se protéger contre les logiciels malveillants (logiciels mal intentionnés).

- Ou encore les techniques d’ingénierie sociale utilisées par les pirates informatiques pour vous manipuler et vous inciter à divulguer vos informations confidentielles.