Google a subi la plus grande attaque DDoS jamais enregistré via une vulnérabilité dans HTTP/2

En août 2023, une nouvelle vulnérabilité a été découverte dans le protocole HTTP/2, un protocole de communication web utilisé par la plupart des sites web modernes.

Cette vulnérabilité, baptisée « HTTP/2 Rapid Reset », permet d’effectuer des attaques DDoS d’une ampleur sans précédent.

Un nouveau record a été établi cette année. En août 2023, une nouvelle vulnérabilité a été découverte dans le protocole HTTP/2, un protocole de communication web utilisé par la plupart des sites web modernes.

Cette vulnérabilité, baptisée « HTTP/2 Rapid Reset », permet d’effectuer des attaques par déni de service (DDoS pour Distributed Denial of Service) d’une ampleur sans précédent.

L’utilisation de la fonction Rapid Reset du protocole HTTP/2

La vulnérabilité, ayant comme référence CVE-2023-44487, exploite une faiblesse dans la fonctionnalité de « cancellation de connexion » du protocole HTTP/2.

Cette fonctionnalité permet à un client de demander l’annulation d’une connexion avant d’avoir reçu la réponse du serveur.

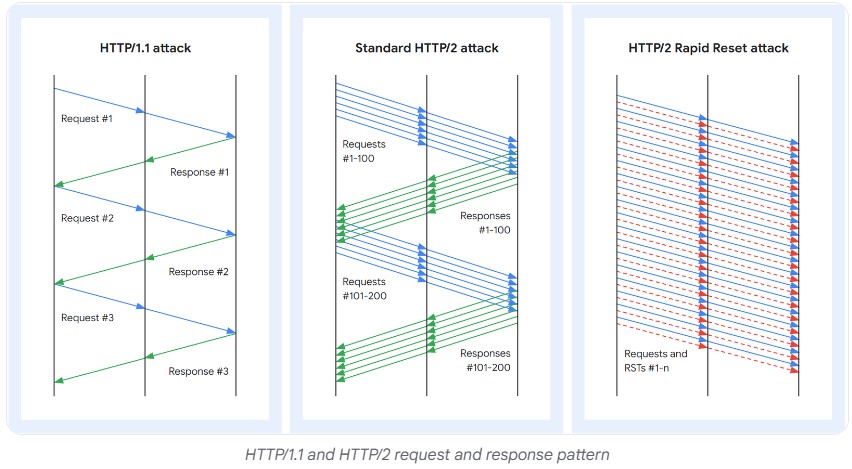

Dans le cadre d’une attaque HTTP/2 Rapid Reset, l’attaquant ouvre un grand nombre de connexions HTTP/2 sur la cible.

Ces connexions sont immédiatement annulées, ce qui oblige le serveur à traiter les demandes et à générer des réponses, même si celles-ci ne seront jamais utilisées.

Plusieurs requêtes appelées « flux » ou « streams » et composées de trames de type HEADERS ou DATA, peuvent être envoyées simultanément et dans le désordre sur une connexion TCP.

Les attaques DDoS tirent parti de la capacité de multiplexage de flux du protocole HTTP/2. Il est capable d’envoyer plusieurs requêtes HTTP en parallèle sur la même connexion de transport TCP. Une fonction est en particulier ciblée, la réinitialisation unilatérale des flux.

Ce type d’attaque peut être utilisé pour submerger un serveur web et le rendre inaccessible aux utilisateurs légitimes.

Comment les flux simultanés et les trames RST_STREAM peuvent être utilisés pour provoquer un déni de service

HTTP/2 permet aux clients d’ouvrir plusieurs flux simultanés sur une même connexion TCP. Cela permet d’améliorer les performances, mais peut également être utilisé pour provoquer un déni de service (DoS).

SETTINGS_MAX_CONCURRENT_STREAMS indique la limite de flux simultanés. C’est un paramètre qui permet au serveur de limiter le nombre de flux simultanés qu’un client peut ouvrir. Par défaut, cette valeur est illimitée, mais les concepteurs du protocole recommandent de la fixer à 100 ou plus.

Les trames RST_STREAM sont des trames qui permettent au client d’annuler une requête précédemment ouverte. Cela peut être utile si l’utilisateur a quitté la page avant que la requête ne soit terminée.

Le problème est que lorsqu’un client envoie une trame RST_STREAM, le flux ciblé n’est plus pris en compte dans la limite maximale de flux simultanés. Cela signifie que le client peut immédiatement ouvrir un nouveau flux après avoir annulé un flux précédent.

En conséquence, un client malveillant peut ouvrir et annuler des centaines de flux à la suite. Cela peut entraîner une consommation excessive de ressources du serveur, pouvant conduire à un déni de service.

Les attaques HTTP/2 Rapid Reset ont déjà été utilisées pour mener des campagnes DDoS record, atteignant des débits de plusieurs térabits par seconde.

Des attaques qui touchent des géants de web

Grâce à cette technique, des attaquants ont réussi à lancer des attaques DDoS d’une ampleur sans précédent contre des serveurs hébergés par Google, Cloudflare et AWS.

« Quand un serveur HTTP/2 est capable de traiter les trames RST_STREAM envoyées par les clients et de démanteler l’état assez rapidement, ces réinitialisations rapides ne posent pas de problème », ont expliqué les ingénieurs de Cloudflare dans leur rapport.

« Les problèmes commencent à se poser en cas de retard ou de décalage dans le traitement. Le client peut envoyer tellement de requêtes qu’un arriéré de travail s’accumule, entraînant une consommation excessive des ressources sur le serveur ».

Un nouveau record contre Google en août 2023

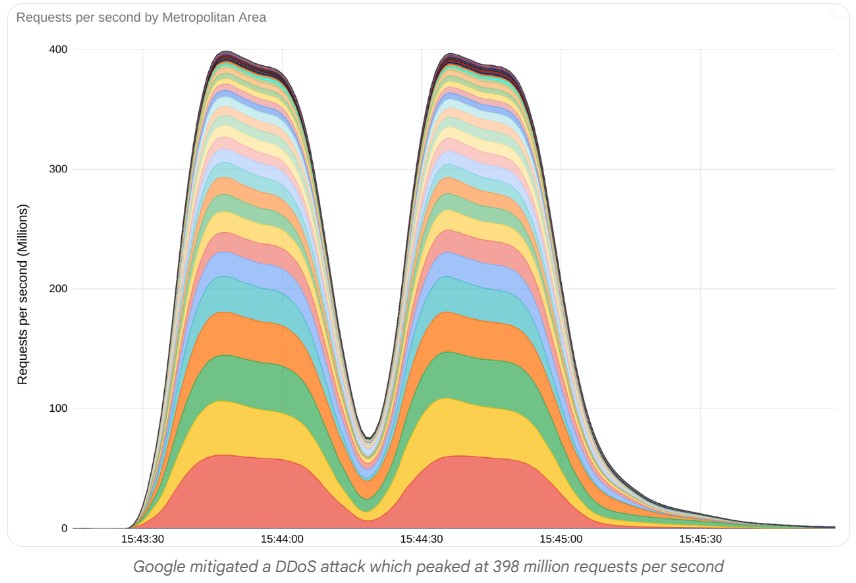

En 2022, la plus grande attaque DDoS a été faite contre Google, Google a observé une attaque culminant à 46 millions de requêtes par secondes (RPS).

En août dernier, un nouveau record a été battu. Google indique avoir bloqué la plus grande attaque jamais enregistrée.

La firme américaine a déclaré avoir subi des pics d’attaques allant jusqu’à 398 millions de requêtes par secondes.

Google a indiqué : « Pour donner un ordre de grandeur, cette attaque de deux minutes a généré plus de requêtes que pour le nombre total de consultations d’articles annoncées par Wikipédia pendant tout le mois de septembre 2023 ».

En même temps que cette attaque, deux autres géants ont été touchés, Cloudflare et Amazon.

Du côté de Cloudflare, ce dernier a indiqué avoir empêché une attaque de 201 millions de RPS.

Tandis qu’Amazon, avec AWS, a résisté à une attaque de 155 millions de RPS.

La protection et la remédiation contre les attaques DDoS Rapid Reset HTTP/2

Il existe plusieurs moyens de se protéger contre les attaques DDoS venant de HTTP/2 Rapid Reset.

Mise à jour des serveurs web

Les serveurs web sont des éléments essentiels de l’infrastructure d’un site web. Ils sont chargés de traiter les requêtes des utilisateurs et de leur fournir les ressources demandées. Il est donc important de maintenir les serveurs web à jour afin de garantir leur sécurité et leurs performances.

Les mises à jour des serveurs web sont importantes pour plusieurs raisons :

Pour corriger les vulnérabilités

Les serveurs web sont souvent la cible d’attaques par des pirates. Les mises à jour logicielles peuvent corriger les vulnérabilités, ce qui permet de renforcer la sécurité du serveur.

Pour améliorer les performances

Les mises à jour logicielles peuvent également améliorer les performances des serveurs web. Cela peut être dû à l’optimisation du code, à l’ajout de nouvelles fonctionnalités ou à l’amélioration de la compatibilité avec les nouveaux navigateurs web.

Pour ajouter de nouvelles fonctionnalités

Les mises à jour logicielles peuvent aussi ajouter de nouvelles fonctionnalités aux serveurs web. Cela peut être utile pour répondre aux besoins des utilisateurs ou pour se conformer aux nouvelles normes du secteur.

Mesures d’atténuation des attaques DDoS HTTP/2

Il est possible de mettre en place des mesures d’atténuation pour limiter l’impact de ces attaques. Ces mesures comprennent notamment :

Limitation du nombre de connexions HTTP/2 autorisées par client

Cette mesure consiste à limiter le nombre de connexions HTTP/2 qu’un client peut ouvrir sur une cible. Cela peut être fait en configurant le serveur web ou en utilisant un pare-feu applicatif (WAF).

Utilisation d’un pare-feu applicatif (WAF)

Un WAF peut être utilisé pour bloquer les requêtes HTTP/2 malveillantes.

Un WAF peut être configuré pour identifier les requêtes HTTP/2 qui sont ouvertes puis annulées immédiatement.

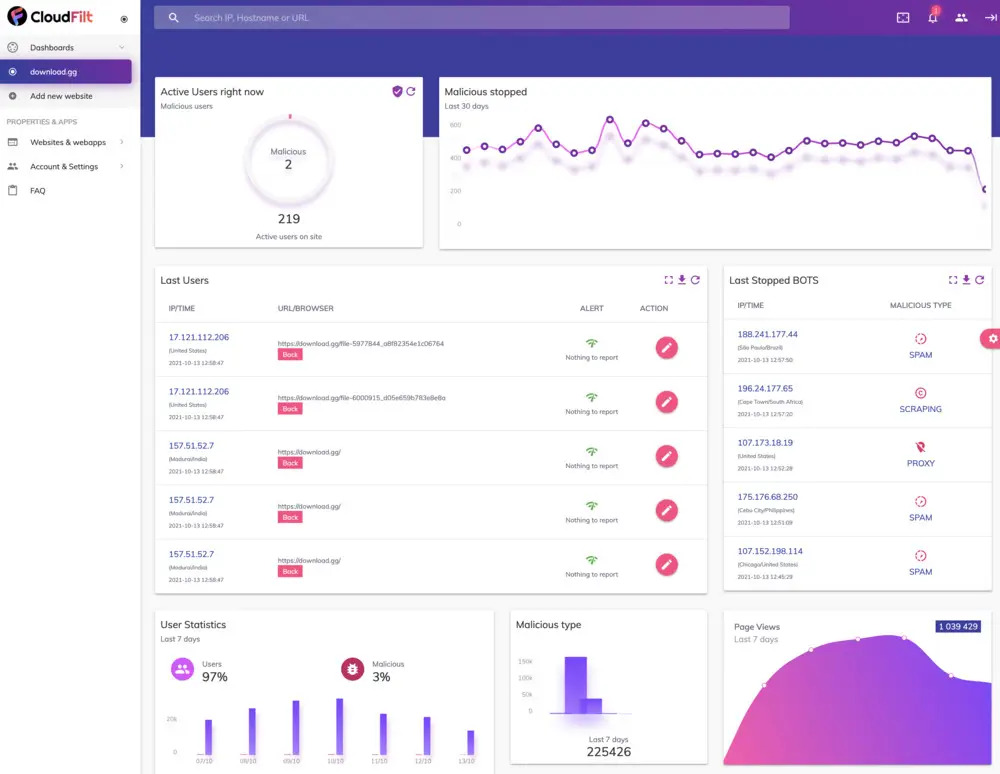

Pour cela, nous vous conseillons l’utilisation de CloudFilt.

CloudFilt protège du DDoS en utilisant une combinaison de techniques, dont les suivantes :

- La réputation IP : CloudFilt tient à jour la réputation des adresses IP et bloque celles qui sont connues pour être associées à des attaques DDoS.

- Le nettoyage du trafic : CloudFilt analyse le trafic à la recherche de modèles malveillants et bloque ceux qui correspondent.

- La limitation de débit : CloudFilt limite la quantité de trafic qui peut être envoyée à partir d’une seule adresse IP ou sous-réseau.

Mise en place d’un système de détection et de réponse aux incidents (SIEM)

Un SIEM peut être utilisé pour identifier les attaques DDoS Rapid Reset HTTP/2. Un SIEM peut collecter des données sur le trafic réseau et identifier les modèles de comportement qui indiquent une attaque.

Vous pouvez utiliser le SOC by Ziwit pour cela.

En effet, ce dernier est composé de :

- SIEM : Analyse des journaux faits par la structure informatique, les applications et autres outils cybersécurité.

- EDR (Endpoint Detection and Response) : Capture les modifications apportées aux systèmes, les connexions locales, l’exécution des processus, les activités mémoires et autres opérations réalisées sur les terminaux.

- NDR (Network Detection and Response) : Analyse du trafic réseau et sécurise les données réseau en interne et externe.