CyberNews Octobre 2023

Découvrez les Cybernews d’Octobre 2023. C’est le récap des news sur la Cybersécurité durant le mois d’Octobre 2023.

Découvrez les Cybernews d’Octobre 2023. C’est le récap des news sur la Cybersécurité durant le mois d’Octobre 2023.

Une CVE de gravité 10 touche Atlassian Confluence

La CVE-2023-22515 ayant une gravité 10 touche et est exploitée par des hackers sur la version 8.0.0 et plus des instances de Confluence.

Le CISA (soit l’équivalent de l’Anssi aux Etats-Unis), le FBI et le MS-ISAC ont alerté sur une exploitation active de cette brèche provoquant une élévation de privilèges sans interaction de la part de l’utilisateur.

Atlassian recommande fortement les utilisateurs de migrer vers des versions sécurisées.

Les clients ne pouvant migrer ont été invitées à arrêter les instances concernées et à les isoler d’internet.

Il est également recommandé aux administrateurs de rechercher des indicateurs de compromission, comme des comptes administrateurs nouveaux ou suspects.

Mise à jour urgente pour WinRAR

Le très connu logiciel de compression et d’extraction de fichiers, WinRAR, a, une nouvelle fois, été compromis par une faille de sécurité problématique.

WinRAR recommande fortement de mettre à jour son logiciel, corrigeant le problème.

Ce sont les chercheurs des menaces chez Google qui ont découverts cette vulnérabilité. Elle est liée à la gestion des fichiers temporaires par WinRAR.

Quand WinRAR décompresse un fichier, il crée un fichier temporaire qui contient le contenu du fichier compressé. Ce fichier temporaire est ensuite supprimé, mais il est possible pour un attaquant de le modifier avant qu’il ne soit supprimé. Ce dernier peut y insérer du code malveillant. Lorsque la victime décompresse le fichier, le code peut être exécuté sur son ordinateur.

Une faille Zero Day exploitée dans Roundcube

Des chercheurs en sécurité d’Eset ont découvert une vulnérabilité le 12 octobre sur la messagerie Open Source Roundcube.

Ces chercheurs indiquent que le groupe de cybercriminels Winter Vivern réalisent des cyberattaques via l’exploitation de la faille zero day.

« Le groupe a récemment commencé à exploiter une vulnérabilité XSS de type zero day dans le serveur webmail Roundcube. Dans une attaque XSS, des scripts malveillants sont injectés dans des sites web par ailleurs fiables », a expliqué Eset.

Le Webmail a réagi très rapidement en mettant à disposition une mise à jour 2 jours après la découverte soit le 14 octobre.

L’exploit de cette faille XSS identifiée en tant que CVE-2023-5631 peut être effectué à distance en envoyant un e-mail corrompu.

« À première vue, l’e-mail ne semble pas malveillant, mais en examinant le code source HTML, nous avons pu voir une balise pour les graphiques SVG à la fin qui contient une charge utile malveillante dans le code », a expliqué Mathieu Faou, chercheur en sécurité d’Eset qui a découvert cette faille.

« En envoyant un e-mail spécifique, les attaquants sont en mesure de charger un code JavaScript arbitraire dans le contexte de la fenêtre du navigateur de l’utilisateur de Roundcube. Aucune interaction manuelle autre que l’affichage du message dans un navigateur web n’est requise. La charge utile JavaScript finale peut exfiltrer des messages électroniques vers le serveur de commande et de contrôle du groupe ».

Nous rappelons que Roundcube est très utilisée en France, puisqu’il est mis en avant par l’hébergeur OVH, mais est également recommandé par l’État Français.

La faille « Looney Tunables » sur Linux

Des chercheurs chez Qualys ont découvert une faille permettant à un cybercriminel d’avoir les droits administrateurs sur le système de la victime en tant qu’utilisateur root.

Cette vulnérabilité portant le nom de CVE-2023-4911, ou appelée également « Looney Tunables », utilise la bibliothèque standard du langage C de GNU (glibc). Son score CVSS est de 7.8 la classant comme faille importante.

L’exploitation de cette attaque se fait via un buffer overflow dans le lien dynamique ld.so, qui dans Linux est chargé de « trouver et charger les bibliothèques partagées nécessaires à un programme, puis de préparer et exécuter ledit programme ». Pour obtenir des droits d’administrateurs, le pirate exploite la variable d’environnement GLIBC_TUNABLES pour déclencher le « buffer overflow ».

Le logiciel Cisco IOS XE affecté par une faille Zero Day exploitée

Répertoriée sous l’identifiant CVE-2023-20198, cette vulnérabilité « donne à un attaquant distant non authentifié la capacité de créer un compte sur un système affecté avec un accès de niveau de privilège 15. L’attaquant peut alors utiliser ce compte pour prendre le contrôle du système affecté », a expliqué la société CISCO.

Cette faille ne peut être exploitée que si la fonction Web UI du logiciel IOS XE est activée.

Pour vérifier si un cybercriminel exploite la faille, plusieurs indicateurs de compromission doivent être checkés, à commencer dans les logs système, surtout si un nom de fichier ne correspond pas à une action d’installation de fichier attendue.

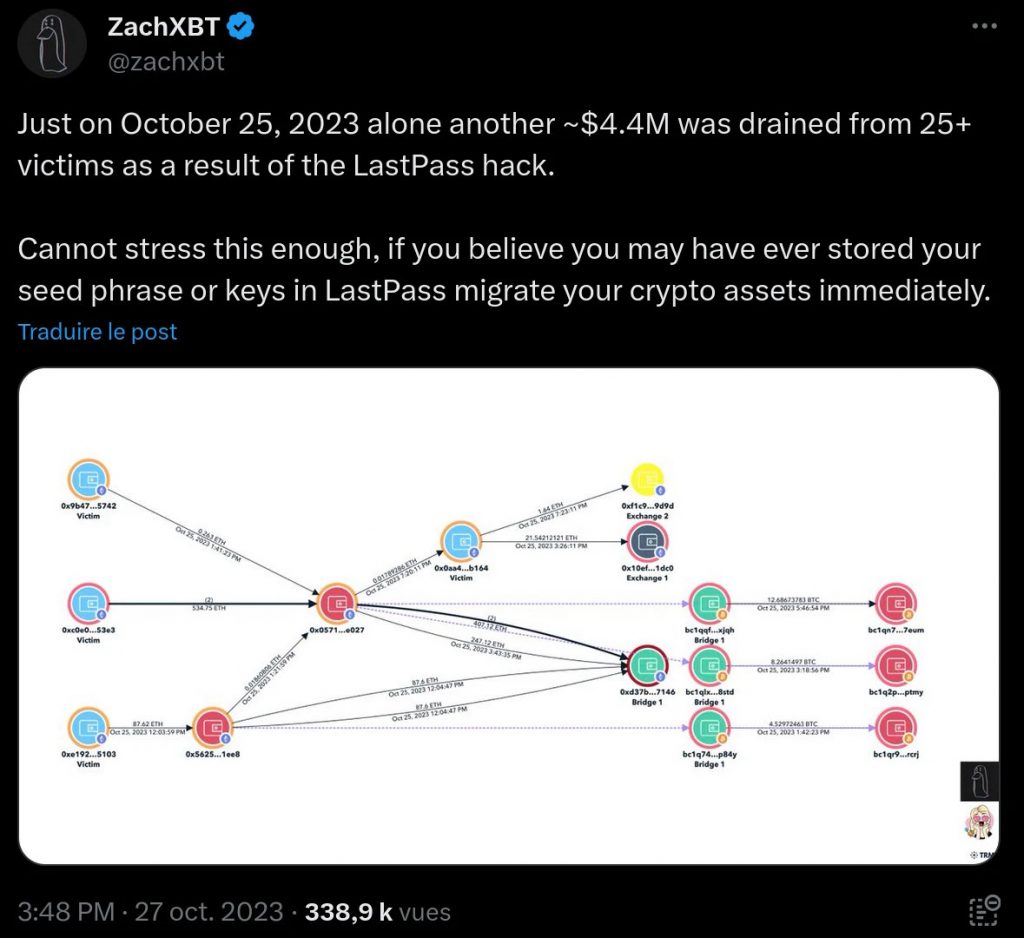

Le 25 octobre, 4.4 Millions de Dollars ont été volés dans la faille de LastPass

En décembre 2022, la solution de gestion de mots de passe nommée LastPass a indiqué avoir découvert, en août 2022, une faille de sécurité dangereuse.

Dans les faits, cette vulnérabilité a permis à un cybercriminel de dérober une sauvegarde des données chiffrées du coffre-fort des clients.

Aujourd’hui encore, cette faille fait des dégâts. Le crypto-détective, ZachXBT a dévoilé que le 25 octobre, au moins 4,4 millions de dollars ont été dérobés.

« Rien que le 25 octobre 2023, plus de 25 victimes ont perdu 4,4 millions de dollars à la suite du piratage de LastPass. »

Depuis janvier et au total, plus de 150 personnes ont été impactées par cette faille de sécurité. Le montant total du préjudice s’élève à au moins 35 millions de dollars.

Boeing victime d’un Ransomware

Le célèbre groupe d’origine russe de cybercriminels, nommé Lockbit, a infiltré le géant de l’aéronautique Boeing.

Les attaquants ont réussi à récupérer de nombreuses données confidentielles.

Le média The Register indique que cette fuite de données pourrait avoir de sévères conséquences pour l’entreprise, qui travaille notamment avec l’US Air Force et construit deux avions 747-8 consacrés au prochain transport présidentiel américain.

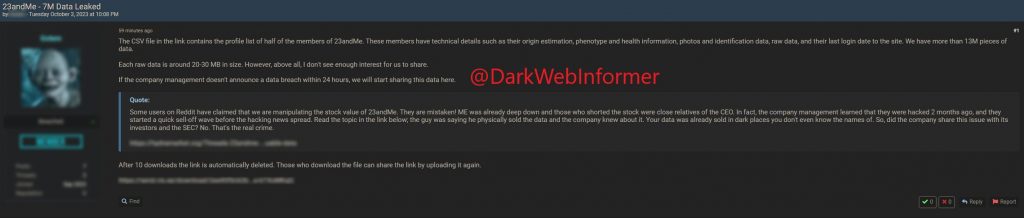

Vol de données ADN chez 23andMe

Le site 23andMe, site surfant sur la mode des tests génétiques pour particulier, a subi une intrusion ainsi qu’un vol de données massif.

Pas moins de 7 millions de personnes sont concernées par ce vol.

Les données ont été retrouvées sur le Dark Web, sur un forum de pirates. Le compte est vendu entre 1 et 10 dollars.

Chaque compte regroupe les informations suivantes :

- Nom

- Sexe

- Date de naissance

- Lieu de naissance

- Photos

- Ascendance génétique

- Liens de parenté

- Phénotypes : traits physiques observables comme la couleur de peau

- Haplogroupes : groupes de lignées génétiques ayant un ancêtre commun

Le manque de vigilance de certains utilisateurs a entraîné cette fuite massive.

Les attaquants ont accédé aux comptes 23andMe grâce à des identifiants précédemment volés dans d’autres fuites.

Par la suite, les hackers ont utilisé la technique DNA Relatives permettant de retrouver des parents génétiques. Les données ont été ensuite extraites grâce à des programmes automatisés.

L’intrusion d’Okta

Le vendredi 20 octobre dernier, la société Okta, qui gère les identités et accès, a signalé une faille de sécurité exploitée.

Grâce au système de gestion du support client, les cybercriminels ont eu accès aux informations confidentielles de clients de la société.

Le responsable de la sécurité informatique chez Okta, David Bradbury, a annoncé que les hackes ont pu consulter et récupérer les fichiers d’archive HTTP d’assistance (HAR), fichiers téléchargés par les clients.

David Bradbury a déclaré : « Les fichiers HAR peuvent également contenir des données sensibles, notamment des cookies et des jetons de session, que des acteurs malveillants peuvent utiliser pour usurper l’identité d’utilisateurs valides ».

À la suite de cette divulgation, la société Okta a révoqué les jetons de session intégrés et a conseillé aux clients de nettoyer les informations d’identification contenues dans les fichiers HAR avant de les partager.

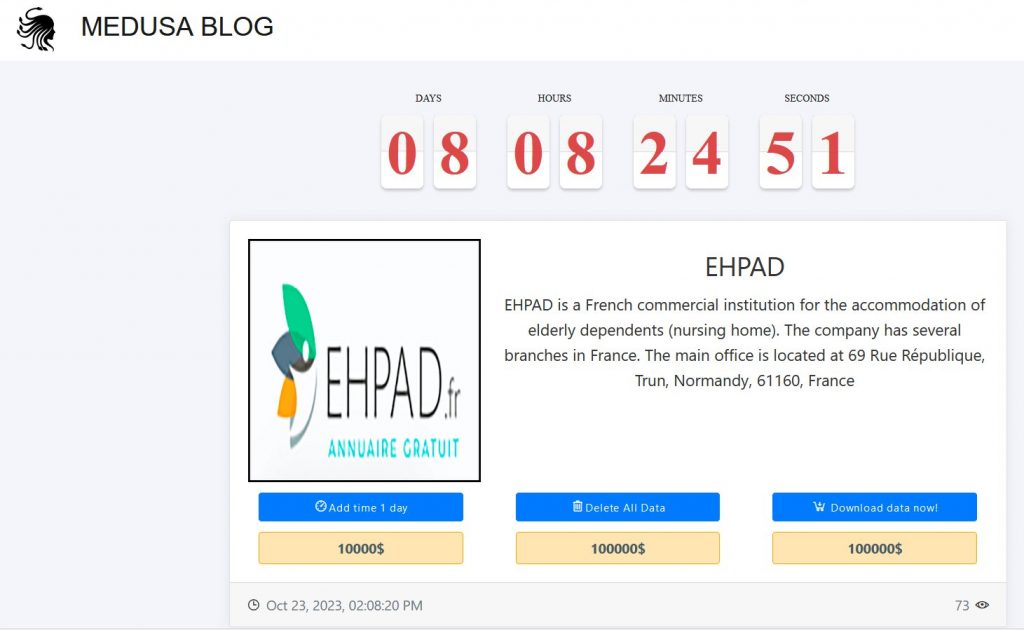

Des CHU et EHPAD pris pour cibles

Les Structures de Santé sont souvent la cible des cybercriminels, surtout en France, comme le démontre notre article dédié au sujet ici.

Une demande de rançon contre un EHPAD normand

Le groupe de cybercriminels MEDUSA a revendiqué une intrusion dans l’Ehpad de Marigny-le-Lozon en Normandie.

MEDUSA a récupéré de nombreuses informations dont :

- Les cartes d’identité des résidents à l’EHPAD

- Des courriers internes

- Les plannings

- Les spécificités de chaque résident

Il s’agit donc d’une fuite majeure et importante pour cet établissement de santé.

Le groupe a demandé une rançon de pas moins de 100 000 $, environ 93 000 €, en échange des informations.

Le Centre Hospitalier de l’Ouest Vosgien, victime d’une cyberattaque

Le samedi 07 octobre 2023, le CHOV, Centre Hospitalier de l’Ouest Vosgien, regroupant les hôpitaux de Neufchâteau et de Vittel, a été victime d’une intrusion informatique.

Sur son compte Facebook, le CH précise que « Les urgences sont accueillies normalement sur le site de Neufchâteau. Les activités programmées, consultations, interventions chirurgicales sont suspendues jusqu’au mardi 10 octobre inclus. Les chimiothérapies seront assurées. Les patients dont l’hospitalisation était programmée comme les consultants seront appelés par l’hôpital. ».

Vol de données bancaires pour la compagnie aérienne Air Europa

La compagnie aérienne espagnole, du nom d’Air Europa, agissant également en France, avec Toulouse, a subi une intrusion informatique.

L’incident a entraîné un vol de données pour un certain nombre de clients (nombre non mentionné).

La compagnie aérienne a précisé que seulement les données bancaires ont été dérobées, et non les données personnelles ou confidentielles.

L’application « Red Alert Israël » piraté par des hacktivistes pro-palestiniens

Le 9 octobre, une société de cybersécurité a révélé le piratage d’une application ayant pour but de signaler et prévenir les israéliens d’attaques comme les tirs de roquette.

C’est le groupe d’hacktivistes pro-palestiniens, nommé AnonGhost, qui a orchestré cette attaque sur l’application « Red Alert Israël ».

AnonGhost a exploité une faille de sécurité dans l’application permettant d’intercepter les requêtes et envoyer de fausses informations.

Les pirates ont déclenché une alerte via l’application le 8 octobre 2023 pour attaque nucléaire imminente sur Israël, dans le but de faire paniquer la population.

« Red Alert : Israel » a été retirée dans la foulée des stores.

Selon Cloudfare, le 12 octobre 2023, un site Internet frauduleux a usurpé l’identité d’une application similaire, « Red Alert : Rocket Alerts ».

Le site proposait aux visiteurs de télécharger l’application « Red Alert : Rocket Alerts » sur Android, cela amenait évidemment sur une version malveillante de l’application.

Cette dernière permettait de dérober les données du téléphone impacté.