La Qualification PASSI

Dans cet article, nous allons vous détailler la qualification PASSI, son but, ses champs d’action et l’importance de choisir un prestataire ayant ce VISA de sécurité.

L’accroissement constant de la dématérialisation et de l’interconnectivité des réseaux et sites ont accru les cyber-risques comme le vol ou la destruction de données sensibles.

Les entreprises doivent se protéger contre de tels risques. C’est pour aider les entreprises que le gouvernement français, via l’ANSSI, l’Agence Nationale pour la Sécurité des Systèmes d’Information, a créé un VISA de sécurité, la qualification PASSI.

Cette qualification permet au commanditaire de disposer de garanties sur la compétence du prestataire et de son personnel, sur la qualité de sa prestation et sur la confiance que le commanditaire peut leur accorder, notamment en matière de confidentialité.

Dans cet article, nous allons vous détailler la qualification PASSI, son but, ses champs d’action et l’importance de choisir un prestataire ayant ce VISA de sécurité.

Qu’est-ce que la qualification PASSI ?

L’abréviation PASSI signifie « Prestataires d’Audit de la Sécurité des Systèmes d’Information qualifiés ».

Cette qualification est un VISA de sécurité et a été mise en place par l’ANSSI, l’Agence Nationale pour la Sécurité des Systèmes d’Informations.

Ce certificat, faisant partie du règlement général de sécurité, témoigne :

- Des aptitudes et de l’expertise en tant qu’auditeurs d’une entreprise.

- De l’attention portée à la protection de l’intégrité des informations confidentielles confiées et fournies.

Le référentiel d’exigences relatif aux Prestataires d’Audit de la Sécurité des Systèmes d’Information est un ensemble de règles imposé aux prestataires désirant l’obtention d’une qualification de leurs services dans ce domaine.

Il couvre des exigences relatives au prestataire d’audit, à son personnel ainsi qu’au déroulement des audits.

Pour en savoir plus sur le référentiel d’exigences PASSI, nous vous renvoyons au PDF explicatif sur le site de l’ANSSI.

La qualification peut être délivrée aux prestataires d’audit pour les activités suivantes :

- Audit d’architecture

- Audit de configuration

- Audit de code

- Test d’intrusion

- Audit organisationnel et physique

Les 5 activités de la qualification PASSI

Audit de configuration

L’audit de configuration a pour objectif de confirmer que les protocoles de sécurité ont été mis en place et sont conformes aux dernières normes de l’industrie, ainsi qu’au respect des directives et exigences internes de l’audité.

Ceci est réalisé en examinant les périphériques matériels et logiciels utilisés dans la configuration d’un système d’information.

Les équipements réseau, les systèmes d’exploitation pour serveurs ou postes de travail, les applications et les produits de sécurité sont autant d’exemples d’appareils auxquels on peut faire référence dans ce contexte.

Audit de code

Un audit de code source est un audit qui examine tout ou partie du code source, ou les conditions de compilation d’une application, pour révéler des vulnérabilités liées à de mauvaises techniques de programmation ou à des erreurs logiques pouvant affecter la sécurité.

Audit organisationnel & physique

L’audit de l’organisation de la sécurité logique et physique vise à s’assurer que :

- Les politiques et procédures de sécurité définies par l’audité pour assurer le maintien en conditions opérationnelles et de sécurité d’une application ou de tout ou partie du système d’information sont conformes au besoin de sécurité de l’organisme audité, à l’état de l’art ou aux normes en vigueur ;

- Elles complètent correctement les mesures techniques mises en place ; elles sont efficacement mises en pratique ;

- Les aspects physiques de la sécurité de l’application ou du système d’information sont correctement couverts.

L’objectif de l’audit de l’organisation de sécurité physique et logique est de garantir que :

- Les politiques et procédures de sécurité de l’audité sont mises en place pour garantir le fonctionnement continu et la sécurité d’une application ou de l’ensemble du système d’information, et doivent respecter les exigences de sécurité de l’organisation auditée, ainsi que les normes et bonnes pratiques en vigueur.

- Les mesures techniques mises en œuvre sont considérées comme réussies lorsqu’elles sont correctement exécutées et utilisées.

- Cela implique de veiller à ce que ces mesures soient mises en œuvre correctement et efficacement.

- La bonne sauvegarde des aspects physiques de l’application ou du système d’information est minutieusement prise en compte.

Audit d’architecture

Les audits d’architecture comprennent la vérification du respect des pratiques de sécurité liées à la sélection, à l’emplacement et à la mise en œuvre des dispositifs matériels et logiciels déployés dans les systèmes d’information de pointe, ainsi que des exigences de l’audité et des règles internes.

L’audit peut s’étendre aux interconnexions avec des réseaux tiers, notamment Internet.

Test d’intrusion

Le concept de pentest s’articule autour de la détection de faiblesses dans le système d’information audité.

Il s’agit de tester les vulnérabilités du système, de vérifier leur potentiel d’exploitation et d’évaluer l’étendue des dommages qu’elles peuvent causer lors d’une attaque réelle. Ces vulnérabilités peuvent être identifiées lors d’autres activités d’audit.

Le pentest peut être réalisé aussi bien depuis l’intérieur qu’en dehors du système d’information audité, comme depuis Internet ou le réseau interconnecté d’un tiers.

Il faut toutefois noter qu’un pentest à lui seul ne peut être considéré comme exhaustif.

Il doit être utilisé conjointement avec d’autres activités d’audit pour améliorer l’efficacité ou pour démontrer la faisabilité de l’exploitation des failles et des vulnérabilités détectées à des fins d’information.

Bien que les tests de vulnérabilité, y compris les tests automatisés, soient utiles, ils ne constituent pas une activité d’audit au sens du référentiel.

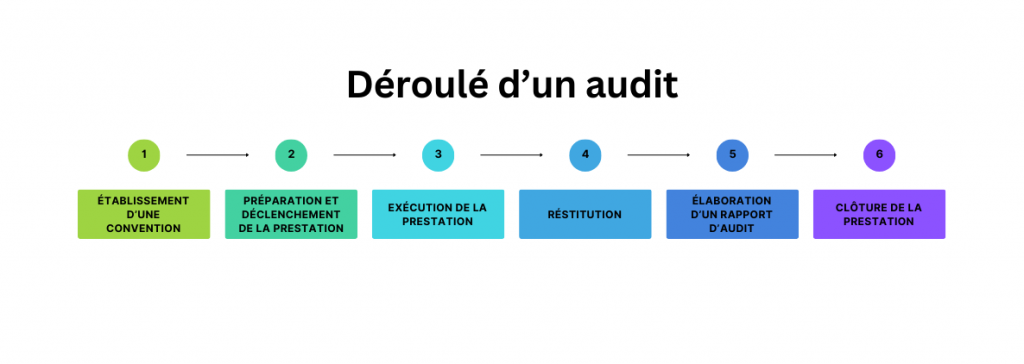

Le déroulé d’un audit

Chaque étape d’un audit doit être conforme aux recommandations et règlementations demandées par l’ANSSI.

Ainsi les étapes sont :

- Établissement d’une convention

- Préparation et déclenchement de la prestation

- Exécution de la prestation

- Restitution

- Élaboration du rapport d’audit

- Clôture de la prestation

Étape 1 – Établissement de la convention

La convention doit être établie par le prestataire avant le début de la prestation, elle doit être signée par les deux parties.

La convention doit comporter de nombreux éléments, en voici quelques-uns (pour connaître la liste exacte, nous vous renvoyons au lien du référentiel d’exigences).

Ainsi, la convention doit :

- Décrire le périmètre de la prestation, la démarche générale d’audit, les activités et les modalités de la prestation.

- Décrire les moyens techniques et organisationnels mis en œuvre.

- Décrire les méthodes de communication qui seront utilisés.

- Définir les règles de titularité des éléments protégés par la propriété intellectuelle.

- Préciser les noms, rôles, responsabilités ainsi que les droits et besoins d’en connaître des personnes désignées par le prestataire, le commanditaire et l’audité.

- Stipuler que le commanditaire et le prestataire remplit toutes les obligations légales et réglementaires nécessaires aux activités d’audit.

- Prévoir la non-divulgation à un tiers, par le prestataire et par les auditeurs, de toute information relative à l’audit et à l’audité, sauf autorisation écrite.

- Stipuler que le prestataire anonymise et décontextualise (suppression de toute information permettant d’identifier le commanditaire, de toute information à caractère personnel, etc.) l’ensemble des informations que le commanditaire l’autorise à conserver.

Étape 2 – Préparation et déclenchement de la prestation

- Le prestataire doit nommer un responsable d’équipe d’audit.

- Le responsable d’équipe d’audit doit constituer une équipe d’auditeurs ayant les compétences adaptées à la nature de l’audit.

- Le responsable d’équipe d’audit doit établir un contact avec le correspondant.

- Le responsable d’équipe d’audit s’assure auprès du commanditaire et de l’audité que les représentants légaux des entités impactées par l’audit ont été préalablement avertis et qu’ils ont donné leur accord.

- Le responsable d’équipe d’audit élabore un plan d’audit.

- Les objectifs, le champ, les critères et le planning de l’audit doivent être définis entre le prestataire et le commanditaire.

- L’équipe d’auditeurs doit obtenir toute la documentation existante de l’audité.

- Une réunion formelle doit être faite pour confirmer l’accord sur l’ensemble des modalités de la prestation.

- Le prestataire doit sensibiliser avant l’audit son client sur l’intérêt de sauvegarder et préserver les données, applications et systèmes présents sur les machines auditées.

- Une fiche d’autorisation doit être signée par le commanditaire, l’audité et d’éventuelles tierces parties.

Étape 3 – Exécution de la prestation

- Le responsable d’équipe d’audit doit tenir informé le commanditaire des vulnérabilités critiques découvertes au cours de l’audit.

- L’audit doit être réalisé dans le respect des personnels et des infrastructures physiques et logiques de l’audité.

- Les constatations et observations effectuées par les auditeurs doivent être factuelles et basées sur la preuve.

- Les auditeurs doivent rendre compte des constats d’audit au responsable d’équipe d’audit.

- Toute modification effectuée sur le système d’information audité doit être tracée.

- Les constats d’audit doivent être documentés, tracés, et conservés, par le prestataire, durant toute la durée de l’audit.

- Le prestataire et les auditeurs doivent prendre toutes les précautions utiles pour préserver la confidentialité des documents et informations.

- Les actions et résultats des auditeurs du prestataire sur le système d’information audité, ainsi que leurs dates de réalisation, devraient être tracés.

Selon le service choisi, voici les exigences relatives aux prestataires.

Audit de configuration

- Les éléments de configuration des cibles auditées doivent être fournis au prestataire. Il est recommandé que le prestataire vérifie la sécurité des configurations.

- Le prestataire doit pouvoir organiser des entretiens avec le personnel concerné par la mise en place et l’administration de la cible auditée.

Audit de code

- Le code source, la documentation relative à la mise en œuvre, les méthodes et rapports de tests et l’architecture du système d’information audité doivent être fournis au prestataire.

- Il est recommandé de procéder à des entretiens avec un développeur ou le responsable de la mise en œuvre du code source audité.

- Il est recommandé que l’audit de code fasse préalablement l’objet d’une analyse de la sécurité de l’application audité.

- Il est recommandé que le prestataire vérifie la sécurité du code.

- Il est recommandé que le prestataire recherche les vulnérabilités les plus.

- Les audits de code source peuvent être réalisés manuellement ou automatiquement par des outils spécialisés.

Audit organisationnel & physique

- Le prestataire doit analyser l’organisation de la sécurité des systèmes d’information.

- L’audit organisationnel et physique doit permettre de mesurer la conformité du système d’information audité par rapport aux référentiels.

- L’audit organisationnel et physique peut intégrer l’analyse des éléments liés à la sécurité des aspects physiques des systèmes d’information.

Audit d’architecture

- Le prestataire doit procéder à la revue des documents suivants lorsqu’ils existent :

- schémas d’architectures de niveau 2 et 3 du modèle OSI ;

- matrices de flux ;

- règles de filtrage ;

- configuration des équipements réseau (routeurs et commutateurs) ;

- interconnexions avec des réseaux tiers ou Internet ;

- analyses de risques système ;

- documents d’architecture technique liés à la cible.

- Le prestataire doit pouvoir organiser des entretiens avec le personnel concerné par la mise en place et l’administration de la cible auditée.

Test d’intrusion

- L’équipe d’audit en charge de la réalisation d’un test d’intrusion peut effectuer :

- Audit Black Box : l’équipe d’audit en charge de la réalisation d’un test d’intrusion sur une cible donnée peut effectuer une ou plusieurs des phases suivantes.

- Audit Grey Box : les auditeurs disposent des connaissances d’un utilisateur standard du système d’information.

- Audit White Box : les auditeurs disposent du maximum d’informations techniques.

- Le prestataire et le commanditaire doivent définir un profil d’attaquant simulé.

- Le prestataire doit avoir un contact permanent avec l’audité et l’auditeur doit prévenir le commanditaire et l’audité avant toute action qui pourrait entraîner un dysfonctionnement.

- Lorsqu’elles sont connues pour rendre la cible auditée instable, voire provoquer un déni de service, les vulnérabilités découvertes ne devraient pas être exploitées.

- Les vulnérabilités non publiques découvertes lors de l’audit doivent être communiquées à l’ANSSI.

Étape 4 – Restitution

Dès la fin de l’audit, le responsable d’équipe d’audit doit informer l’audité et le commanditaire des constats et des premières conclusions de l’audit.

Étape 5 – Élaboration d’un rapport d’audit

- Le prestataire doit élaborer un rapport d’audit et le transmettre au commanditaire.

- Le prestataire doit mentionner si la prestation réalisée est une prestation qualifiée.

- Le rapport d’audit doit contenir en particulier une synthèse, compréhensible par des non-experts, un tableau synthétique des résultats de l’audit, une description du déroulement linéaire des tests d’intrusion et de la méthodologie employée pour détecter les vulnérabilités et une analyse de la sécurité du système d’information audité.

- Le rapport d’audit doit être adapté en fonction de l’activité d’audit réalisée par le prestataire.

- Les vulnérabilités doivent être classées en fonction de leur impact sur la sécurité du système d’information et leur difficulté d’exploitation.

- Chaque vulnérabilité doit être associée à une ou plusieurs recommandations adaptées au système d’information de l’audité.

- Le rapport d’audit doit mentionner les réserves relatives à l’exhaustivité des résultats de l’audit ou à la pertinence de la cible auditée.

- Le rapport d’audit doit mentionner les noms et coordonnées des auditeurs, responsables d’équipe d’audit et commanditaires de l’audit.

Étape 6 – Clôture de la prestation

- Une réunion de synthèse est recommandée.

- Le responsable d’équipe d’audit doit demander à l’audité de signer un document attestant que le système d’information qui a été audité est dans un état dont la sécurité n’est pas dégradée par rapport à l’état initial.

- Toutes les informations ou documents obtenus par le prestataire doivent être restitués à l’audité ou détruits.

- La prestation est considérée comme terminée lorsque toutes les activités prévues ont été réalisées et que le commanditaire a reçu et attesté, formellement et par écrit, que le rapport d’audit est conforme aux objectifs visés dans la convention.

Pourquoi la qualification PASSI est-elle importante pour choisir un prestataire ?

La qualification PASSI assure des avantages aux audités :

Une méthodologie cadrée

La méthodologie des audits réalisés les équipes d’audit respecte les exigences qualités imposées par l’ANSSI.

Les aspects requis par l’ANSSI sont d’ordre légal, règlementaire, contractuel et éthique.

Ainsi, les auditeurs certifiés ne vont recourir qu’aux méthodes, outils et techniques validés par le prestataire, ces méthodes respectent la norme ISO 19011.

Des auditeurs qualifiés

Les auditeurs qualifiés PASSI ont prouvé leur savoir-faire et leurs compétences. Ils ont reçu une formation en technologies des Systèmes d’Information répondant aux critères du VISA.

Les auditeurs maîtrisent les bonnes pratiques et la méthodologie présente dans la norme ISO 19011.

Leurs compétences sont mises continuellement à jour, assurant une maîtrise continue.

Un respect légal et confidentiel

La qualification PASSI assure au prestataire une protection accrue de l’information, grâce à des canaux de diffusion sécurisés, à une salle à Diffusion Restreinte et à un respect d’une charte de confidentialité et d’une charte éthique.

L’entreprise d’audit et ses auditeurs respectent la législation et la règlementation française.

La qualification PASSI & Ziwit

Chez Ziwit, nous sommes qualifiés PASSI. Ainsi, nos auditeurs ont prouvé que leurs méthodologies et leurs savoir-faire sont aux normes pour la règlementation française.

La qualification PASSI atteste :

- De la compétence de nos auditeurs

- De la maîtrise des bonnes pratiques et de la méthodologie d’audit

- De la mise à jour constante des connaissances et compétences des auditeurs

- Des qualités rédactionnelles et orales de nos auditeurs

- De la bonne teneur du rapport d’audit

- De la confidentialité des données sensibles confiées et exposées

- De notre respect pour la norme ISO 19011

- Du respect de la législation française

- De la garantie des informations transmises

- De la loyauté, de la discrétion et de l’impartialité des prestations proposées

Merci pour cet article détaillé sur la qualification PASSI. L’accent mis sur la nécessité de protéger les entreprises contre les cyber-risques croissants est pertinent et bien expliqué. La description des différents types d’audits (configuration, code, organisationnel, architecture, tests d’intrusion) met en lumière la complexité et l’importance de ces processus pour garantir la sécurité des systèmes d’information. C’est une ressource précieuse pour toutes les entreprises cherchant à renforcer leur posture de cybersécurité. Bravo pour cette présentation claire et détaillée !