Le site Booking.com et la faille de sécurité de sa messagerie interne

Depuis décembre 2022, les clients réservant sur le site Booking.com se sont vu être la cible de cybercriminels agissant au nom du site de réservation.

Dans cet article de blog, nous allons voir le modus operandi de cette cyberattaque.

Depuis décembre 2022, les clients réservant sur le site Booking.com se sont vu être la cible de cybercriminels agissant au nom du site de réservation.

Dans cet article de blog, nous allons voir le modus operandi de cette cyberattaque.

Sachez que nous avons interviewé une personne victime de cette arnaque.

Le déroulé de l’attaque

Ce passage de l’article sera rédigé à la première personne du singulier. En effet, il relate d’une expérience vécue par la victime.

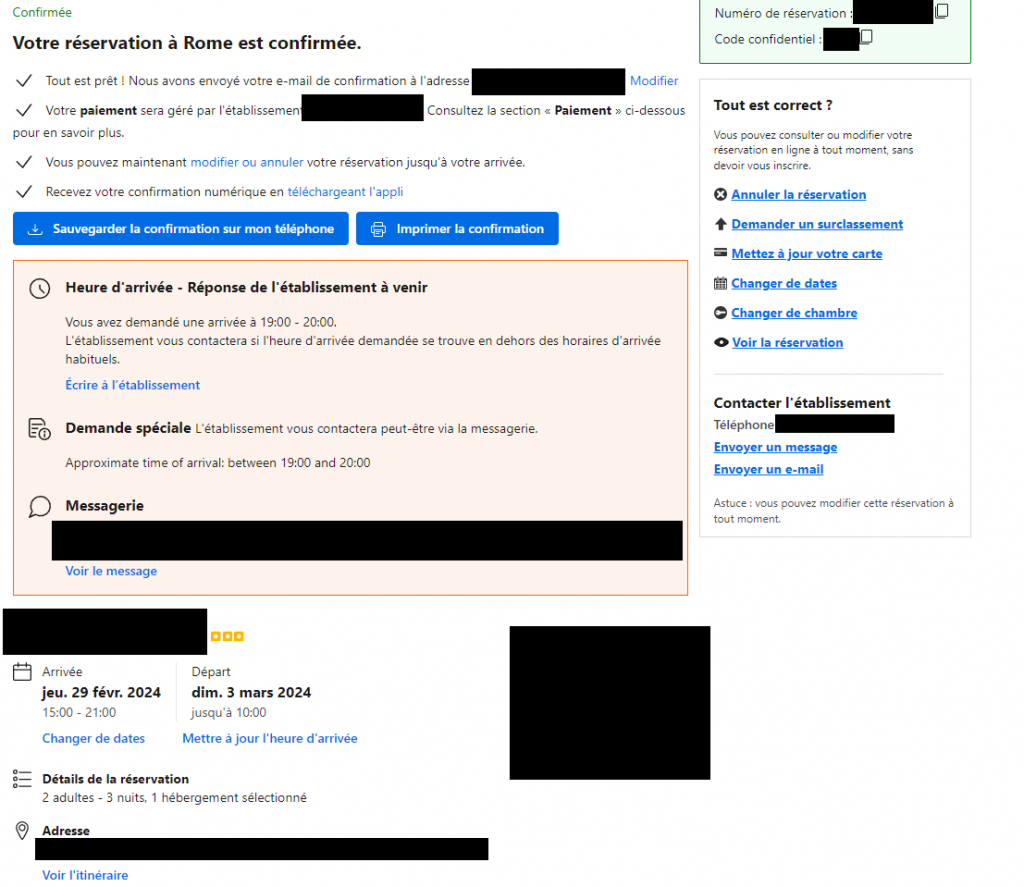

Tout commence le 02 novembre 2023. Ce jour-là, je décide de passer 4 jours à Rome en mars 2024.

Pour cela, je prévois de réserver un hôtel, et je vais donc sur le site Booking.com.

Je trouve donc mon bonheur et réalise ma confirmation.

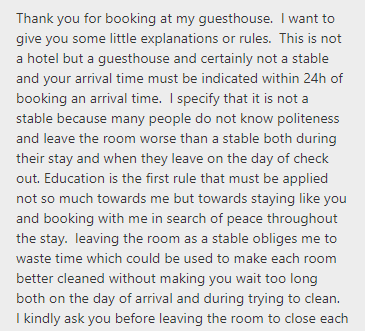

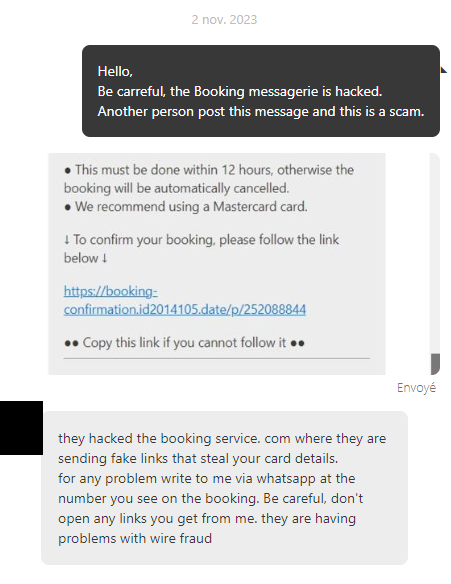

Une heure après, je reçois un message de la part de l’hôtel directement dans la messagerie interne du site.

Ce message n’a rien de spécial et explique juste que l’hôte souhaite que l’on respecte sa Guest House.

Le vol de données de la carte bancaire

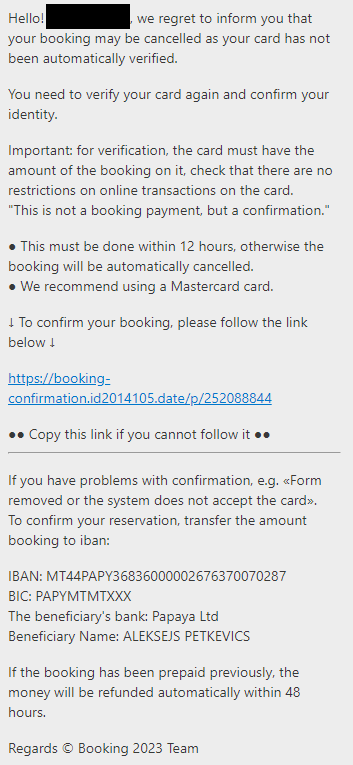

Environ une heure après, je reçois un second message.

Ce message explique grossièrement que je dois prépayer ma réservation dans les 48 heures sinon ma réservation sera annulée.

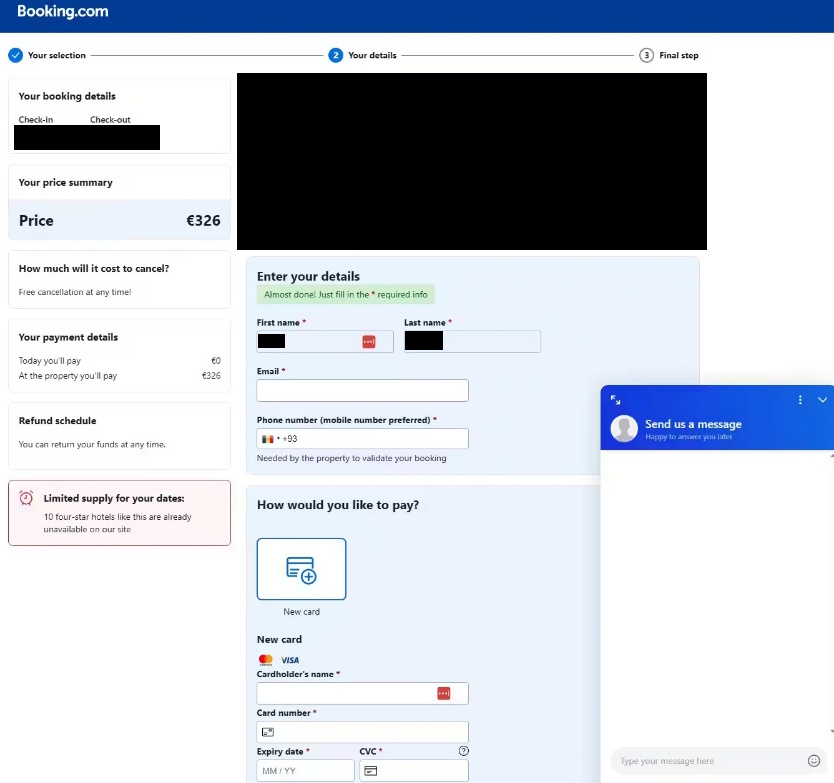

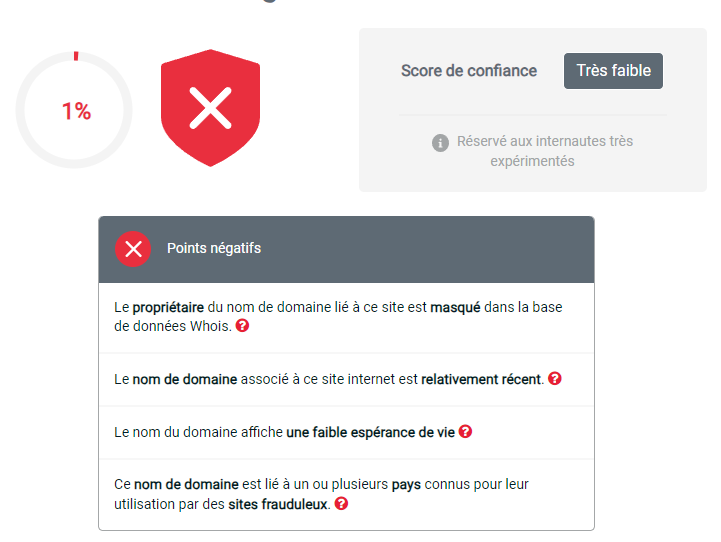

Une fois que l’on clique sur le lien, on se retrouve sur cette page :

Sur cette page, de nombreuses informations de ma confirmation sont reprises, dont le prix, le nom de l’hôtel, mon nom et prénom, les dates de réservation, mais aussi le numéro de réservation.

Dans cette page, on nous demande de rentrer les informations noms et prénoms, qui sont déjà préremplis, puis l’adresse mail, le numéro de téléphone et enfin les informations de carte bancaire.

Une fois tous ces champs remplis, une page avec un chargement apparaît, et ce chargement est en réalité infini.

Vu que le chargement était infini, j’ai envoyé un message dans le chat vocal, indiquant que cela ne fonctionne pas.

La réponse que j’ai eu en retour était « essayez avec une autre carte ».

Pas un bonjour, ni un merci, c’est à ce moment-là où j’ai compris que c’était une fausse page de paiement qui était là pour pirater mes coordonnées bancaires et personnelles.

J’ai donc dû faire directement opposition à ma carte. Heureusement, aucun débit frauduleux n’a été constaté, et j’ai, depuis, changé de carte bancaire.

À la suite de cet incident, j’ai décidé de contacter l’hôtel en leur informant de l’incident.

Comme dit précédemment, l’hôtel me répond que c’est le service de messagerie de booking.com qui a été piraté.

Nous allons voir dans la suite de cet article comment les cybercriminels ont réussi à infiltrer la messagerie interne de Booking.

Les éléments qui peuvent alerter

Pour une personne n’étant pas familière avec la cybersécurité, il est assez facile de tomber dans le piège.

En effet, le fait que tout cela se passe directement via la messagerie interne de Booking induit une baisse de vigilance de la part des clients et cibles.

Cependant, de nombreux éléments peuvent nous alerter et nous mettre des doutes.

Le message initial

1. « This must be done within 12 hours, otherwise the booking will be automatically cancelled. »

Cette phrase, traduite en français, donne « Cela doit être réalisé dans les 12 heures, sinon la réservation sera automatiquement annulée ».

Ici, premier red flag. Dans l’univers de la cybercriminalité, on cherche à presser la victime, dans le but qu’elle agisse rapidement et ne se pose pas trop de questions ou d’interrogations.

En réalité, 12 heures est un délai beaucoup trop court et on peut légitimement se poser des questions sur la véracité du message.

2. « We recommand using a Mastercard »

Phrase pouvant être traduite en « Nous vous recommandons d’utiliser une Mastercard ».

Aujourd’hui, les trois leaders dans le domaine des cartes bancaires sont VISA, MasterCard et American Express.

Autant en Europe cette dernière est très peu utilisée, autant devoir utiliser une MasterCard et non une VISA est très suspecte. Cela est dû à la protection de chaque système qui est différent.

Nous sommes donc ici sur un autre point de vigilance.

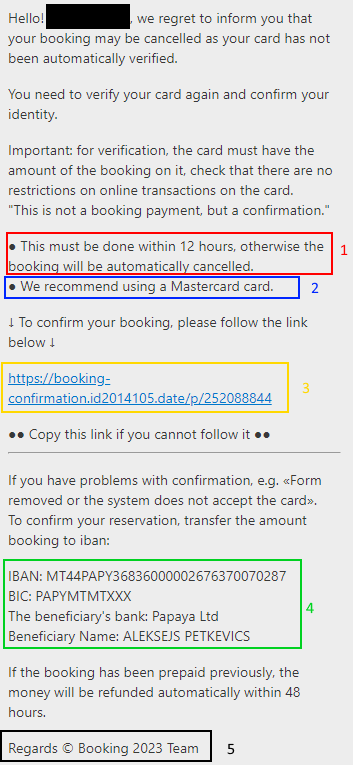

3. Le lien

Le lien « https://booking-confirmation.id2014105.date/p/252088844 » amène aujourd’hui sur une erreur, le nom de domaine a été banni par CloudFlare, l’hébergeur du nom de domaine.

Ce lien est, pour une personne ne faisant pas attention ou ne s’y connaissant pas, assez proche de ceux de booking.

Cependant, il suffit de rechercher sur internet booking-confirmation.id et d’aller sur des sites comme scamdoc pour confirmer qu’il s’agit d’un lien malveillant.

4. IBAN

Cet IBAN est plus que suspect, en fait, il s’agit clairement du plus gros Red Flag de ce message.

Aucunement l’hôtel va vous demander de faire un virement de la somme dont vous avez réservé.

De plus, si vous réservez dans un pays, comme l’Angleterre ou l’Espagne, le nom du propriétaire de l’IBAN fait d’autant plus suspect : ALEKSEJS PETKEVICS.

Si on recherche la banque rattachée à l’IBAN, soit Papaya LTD, on se rend compte qu’elle est basée à Malte, paradis fiscal non extradable en cas de problème.

Il s’agit d’un établissement de monnaie électronique (description venant de leur site), il est utilisé principalement par les scammers, soit les personnes souhaitant voler votre argent.

5. « Regards © Booking 2023 Team »

Souvenez-vous que c’est l’hôtel qui est censé nous envoyer ce message, et nous avons comme signature de message, l’équipe de Booking.com.

Il s’agit donc d’une incohérence, certes mineure, mais qui confirme les soupçons.

La page de paiement

Avant de faire remarquer les points problématiques de cette page, concentrons-nous sur les aspects qui peuvent nous faire penser que la page est crédible.

1. Les points crédibles

Si on ne fait pas attention, la page paraît assez crédible. En effet, elle reprend de nombreux éléments renseignés lors de notre réservation :

- Le prix est repris exactement.

- Les dates de réservation.

- Le nom ainsi que le prénom de la personne qui a réservé.

- L’hôtel réservé.

- Et le numéro de réservation.

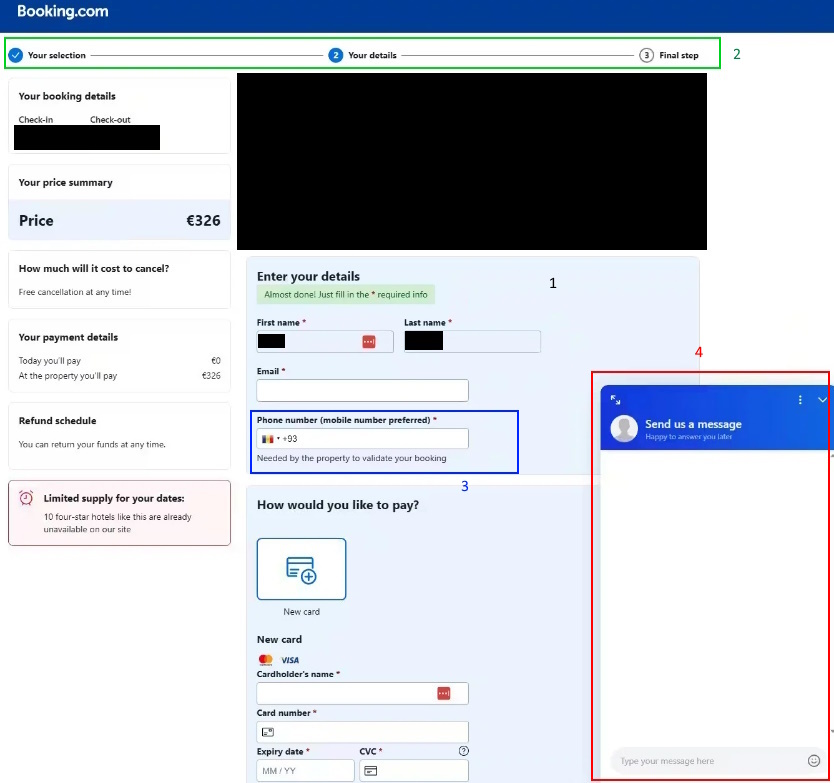

2. La langue

Nous rappelons que booking.com est une entreprise agissant en multinational.

Avoir donc une page disponible uniquement en anglais est donc suspect.

3. Le champ « Numéro de téléphone »

Quand vous choisissez le +33 de la France, sachez qu’un drapeau étranger remplace et n’est donc pas le tricolore.

Vous imaginez bien qu’un site de l’ampleur de Booking ne peut se permettre cette erreur.

4. Le tchat

Nous en avons parlé dans la section au-dessus, mais le chat est, certes, un élément qui rassure, mais est également s’il est mal géré, un élément pouvant alarmer les victimes.

Ainsi, précédemment, un message a été envoyé en disant que cela ne marchait pas.

Cinq minutes après, une personne me répond en disant « essaye avec une autre carte ».

Dans aucun des cas, une personne du SAV de Booking ne répondra comme cela, et c’est pour moi un immense Red Flad.

Comment les cybercriminels ont réussi leur coup ?

Le mode opératoire de cette cyberattaque se base sur le Phishing et l’installation d’un Malware.

Les pirates ciblent les hôtels en prétextant une nouvelle réservation ou en s’attaquant à une réservation existante. Ils envoient ensuite un lien aux établissements ciblés.

Ce lien est en réalité un faux, qui sert à collecter des données. Les pirates invoquent une raison plausible pour justifier l’envoi du lien, par exemple une demande de confirmation supplémentaire de la réservation ou une justification médicale.

Les entreprises ciblées, pensant avoir affaire à un client légitime, cliquent sur le lien piégé. Mais derrière ce lien inoffensif se cache un logiciel malveillant qui vole des données sensibles en toute discrétion.

Mais cela ne s’arrête pas là, les hackers vont entamer une discussion avec les clients des hôtels en leur demandant de vérifier leurs cartes de crédit, et cela urgemment.

Et vous connaissez la suite, une fois le lien cliqué, les victimes rentrent leurs coordonnées bancaires et le tour est joué pour les cybercriminels qui pourront débiter de l’argent avec la carte des victimes.

Comment a réagi Booking.com ?

Booking.com a catégoriquement nié que son système ait été piraté et a plutôt imputé les messages à des failles dans les systèmes de messagerie de ses hôtels partenaires.

Mais les hôtels concernés se plaignent que cela n’aurait pas pu avoir lieu de leur côté.

Lorsqu’une cliente a réalisé qu’elle avait été facturée deux fois, elle a contacté Booking.com, mais le personnel du centre d’appels lui a dit que ce qu’elle disait était « tout simplement impossible », dit-elle.

« J’ai eu l’impression d’être hystérique : le centre d’appels refusait de croire que des escrocs avaient envoyé un e-mail en utilisant le système Booking.com. Mais au bout de deux jours, j’ai finalement reçu un message de l’hôtel, toujours via Booking.com, disant que le système avait été piraté, qu’il était au courant, mais qu’il n’en informait pas ses clients. ».

« On m’a dit de contacter ma banque. Finalement, j’ai été remboursé par la banque, mais seulement après avoir passé quatre heures au téléphone et fait remplacer ma carte numériquement. Dire que je suis malheureuse est un euphémisme », dit-elle.

Sur le hub des partenaires Booking.com – un site d’information destiné aux opérateurs utilisant le site – les hôteliers se plaignent du problème.

« Booking.com prétend que quelqu’un a obtenu nos identifiants de connexion, mais ce n’est pas possible car nous avons une authentification à deux facteurs et nous n’avons reçu aucun SMS. »

« Quelqu’un s’est donc connecté à notre compte, sur un nouvel ordinateur, mais nous n’avons reçu ni le code SMS ni l’e-mail « Booking.com – nouvelle connexion à votre compte » », se plaint l’Hôtel de Colegio.

Comment se protéger de cette attaque quand on est professionnel ?

Cette attaque repose sur le principe du phishing / de l’hameçonnage.

Une méthode efficace pour prévenir ce genre de problèmes est la sensibilisation via une campagne de phishing personnalisée.

Une sensibilisation via campagne de phishing personnalisée est une méthode de sensibilisation à la cybersécurité qui consiste à envoyer des e-mails de phishing simulés aux employés d’une entreprise.

Ces e-mails sont conçus pour ressembler à des e-mails de phishing réels, afin de tester la capacité des employés à les identifier et à les signaler.

Ziwit crée des campagnes de phishing personnalisées qui imitent des attaques réelles, en fonction de votre activité, des applications que vous utilisez et de vos collaborateurs. Ces campagnes aident à sensibiliser vos employés aux risques de phishing et à les préparer à identifier et à signaler les attaques potentielles.