L’évolution de l’ordinateur quantique

Dans un monde en constante évolution vers le numérique, où les règles du jeu changent chaque jour, les ordinateurs gagnent en puissance et en importance, ouvrant ainsi de nouveaux horizons technologiques.

Dans un monde en constante évolution vers le numérique, où les règles du jeu changent chaque jour, les ordinateurs gagnent en puissance et en importance, ouvrant ainsi de nouveaux horizons technologiques.

L’informatique quantique, en particulier, connaît une évolution en raison de sa surpuissance, lui permettant de résoudre des problèmes extrêmement complexes bien plus rapidement que les ordinateurs classiques.

Qu’est-ce qu’un ordinateur quantique ?

L’informatique quantique complète l’informatique classique, mais ses calculs reposent sur les lois de la physique quantique, utilisant des « qubits » qui peuvent être à la fois 0 et 1, grâce à la superposition quantique.

En effet, un ordinateur quantique est capable d’explorer tous les chemins en même temps, lui permettant ainsi d’effectuer des calculs beaucoup plus rapidement qu’un ordinateur classique.

Un ordinateur quantique fonctionne selon les principes quantiques suivants :

- La superposition, les qubits peuvent être dans plusieurs états à la fois.

- L’intrication, quand deux qubits sont fortement liés ou corrélés, savoir l’un permet d’avoir une connaissance immédiate de l’autre, peu importe la distance qui les sépare.

- La décohérence, c’est la perte d’un qubit quantique à cause de facteurs environnementaux.

Les différences entre un ordinateur quantique et un ordinateur classique

| Ordinateur classique | Ordinateur quantique | |

Unité de Base | Bits (0 ou 1) | Qubits (0, 1, ou superposition) |

| Traitement de l’Information | Séquentiel (un bit à la fois) | Parallèle (superposition) |

| Mesure | Déterministe : Pour mesurer un bit dans un ordinateur classique, la réponse est toujours soit 0, soit 1. | Incertitude (perturbation) : La mesure d’un qubit dans un ordinateur quantique détermine son état probabiliste après avoir existé dans une superposition de 0 et 1 |

| Adaptabilité | Programme classique | Adaptation de l’Algorithme quantique |

Les apports du quantique en informatique

Les apports en général

L’ordinateur quantique peut être efficace dans plusieurs domaines puisqu’il peut résoudre des problèmes complexes, voire impossibles pour un ordinateur traditionnel.

Le but est d’effectuer certains calculs en quelques jours, qui prendraient des dizaines, voire des millions ou des milliards d’années avec un ordinateur classique.

Ces recherches conduisent à des avancées dans de nombreux secteurs scientifiques et industriels :

La finance

L’ordinateur quantique est capable d’effectuer des calculs massifs pour mieux comprendre certains phénomènes économiques. De plus, il est capable de faire des prédictions et des classifications complexes qui ne sont pas possibles de nos jours.

La santé

L’ordinateur quantique va nous permettre de fabriquer des médicaments inconnus grâce à sa capacité de simuler des molécules de plus en plus complexes.

En outre, il peut assister les cliniciens dans l’identification des protocoles de traitement appropriés pour les patients en analysant les données. Il permet également de comprendre en détail les raisons du succès ou de l’échec des protocoles médicaux.

Météorologie

Les prévisions météorologiques reposent sur un grand nombre de variables, telles que la pression atmosphérique, la température et la densité de l’air, rendant les simulations classiques longues et les prévisions difficiles au-delà de quelques jours.

Cependant, beaucoup de secteurs tels que l’agriculture, la production de l’énergie, l’élevage, etc. basent leurs activités sur ces informations, en particulier dans des zones géographiques susceptibles d’être exposées à des catastrophes naturelles.

L’ordinateur quantique rendra les prévisions météorologiques plus fiables dans le temps, ce qui permettra d’optimiser les activités dans diverses activités.

Les apports en sécurité informatique

L’informatique quantique est un atout pour les RSSI (Responsable de la Sécurité des Systèmes d’Information de l’entreprise). Elle offre une meilleure protection en cybersécurité que l’ordinateur classique.

En prenant l’exemple de la plateforme Quantum Origin, on constate qu’elle utilise les principes de l’informatique quantique pour créer des clés de cryptages plus flexibles en se basant sur les lois de la physique quantique.

Pour comprendre cette technologie de manière approfondie, il est nécessaire d’aborder quelques notions :

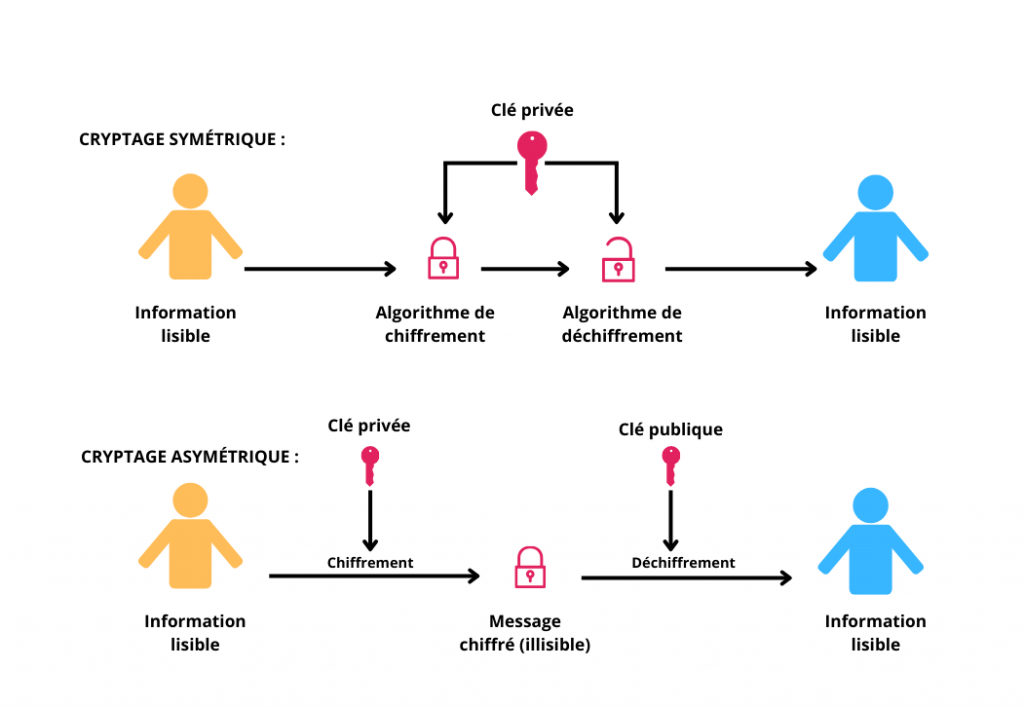

Une clé de chiffrement et une clé de cryptage sont deux notions liées, car elles sont toutes deux nécessaires pour protéger et accéder aux données sensibles.

La clé de chiffrement est utilisée pour transformer les données et les informations originales en chiffrement, tandis qu’une clé de cryptage sert à déchiffrer et à récupérer les données comme à ses origines.

Le système de chiffrement classique utilise des algorithmes mathématiques très complexes. En informatique quantique, les bits classiques sont remplacés par des qubits, qui peuvent exister dans plusieurs états grâce à la superposition quantique. Cela permet de créer des clés potentiellement plus résistantes aux cyberattaques.

En utilisant cette technologie quantique, les entreprises peuvent empêcher les cybercriminels d’exploiter leurs clés de cryptage.

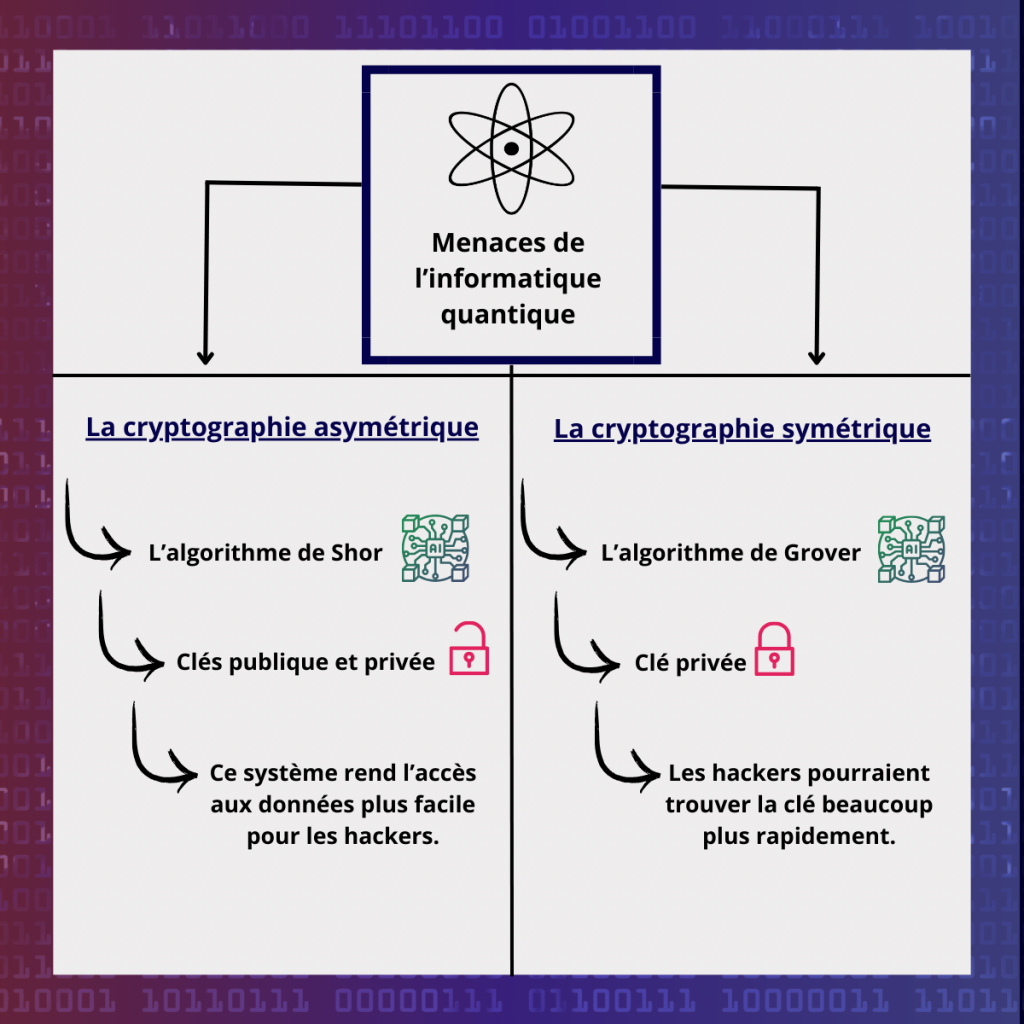

Menaces de l’informatique quantique

La principale menace des ordinateurs quantiques réside dans le fait que, s’ils atteignent un niveau de puissance suffisant, ils pourraient compromettre la sécurité des systèmes de cryptographie actuels.

Il existe deux types d’algorithmes quantiques présentant des menaces distinctes :

- La cryptographie à clé publique, vulnérable à l’algorithme de Shor.

- La cryptographie symétrique, vulnérable à l’algorithme de Grover.

Menace sur la cryptographie asymétrique

L’ordinateur quantique, utilisant des algorithmes tels que l’algorithme de Shor, spécialement conçu pour résoudre rapidement le problème de factorisation des nombres entiers.

Cette particularité pourrait constituer une menace sérieuse pour les systèmes de chiffrement asymétriques tels que la cryptographie à clé publique (PKC).

Cette dernière est un système de cryptographie utilisant une paire de clés distinctes, publique et privée, pour faciliter des communications sécurisées entre les parties.

La clé publique sert à chiffrer les informations, tandis que la clé privée est utilisée pour les déchiffrer.

Ces ordinateurs quantiques pourraient rapidement déchiffrer des clés considérées comme sécurisées aujourd’hui.

Cela faciliterait l’accès des hackers aux systèmes de paiement sécurisé, la contrefaçon de l’authenticité des signatures électroniques, le minage de cryptomonnaie, la violation de la confidentialité des protocoles d’enveloppes digitales, et plus encore.

Les chercheurs en sécurité mènent des recherches continues afin de développer des solutions de cryptographie post-quantique pour résister aux attaques des ordinateurs quantiques.

Menace sur la cryptographie symétrique

La cryptographie symétrique est une méthode de chiffrement des données dans laquelle une seule clé est utilisée pour le chiffrement et le déchiffrement.

Contrairement à la cryptographie asymétrique expliquée précédemment, les parties communicantes partagent une même clé secrète pour garantir la confidentialité des informations échangées.

L’algorithme de Grover, développé en 1998, accélère la recherche exhaustive de clés en explorant différentes combinaisons de clés de manière parallèle jusqu’à trouver la bonne clé.

En comparaison, les méthodes classiques nécessitent un temps considérable en raison du grand nombre de combinaisons possibles.

Cependant, cette accélération de la recherche de clés représente une menace sérieuse pour la sécurité des clés symétriques.

Les hackers pourraient trouver la clé beaucoup plus rapidement qu’avec des méthodes traditionnelles, mettant ainsi en péril la sécurité du système. Cette menace peut être réduite en optant pour des clés plus longues.

Solutions globales

La cryptographie hybride, actuellement considérée comme une approche prometteuse pour contrer ces menaces, combine à la fois la cryptographie classique et la cryptographie post-quantique, visant à développer des méthodes de sécurité capables de résister aux attaques potentielles des ordinateurs quantiques.

L’ANSSI (Agence Nationale de la Sécurité des Systèmes d’information) en France s’engage activement dans la recherche sur la cryptographie post-quantique, avec un double rôle :

Consultatif

L’ANSSI publie souvent des recommandations européennes concernant la sélection des cryptographie post-quantique.

Réglementaire

Elle établit des critères techniques pour évaluer la sécurité des produits, puis vérifie que ces produits répondent à ces normes en leur attribuant un « visa » de sécurité.

Enfin, la poursuite de la recherche de méthodes de cryptographie post-quantique est nécessaire pour rendre les attaques d’ordinateurs quantiques plus complexes.