Pourquoi effectuer des audits de sécurité régulièrement ?

La meilleure solution pour garantir une parfaite sécurité de vos infrastructures est de réaliser fréquemment des audits de sécurité. Nous vous expliquons pourquoi cette étape est nécessaire !

Qu’est-ce qu’un test de pénétration ?

On ne le répètera jamais assez : la cybersécurité est primordiale pour une entreprise ! Pour garantir la sécurité et l’intégrité de votre système d’information, il n’existe pas 40 solutions : la réalisation d’audits de sécurité et de pentests réguliers.

Si vous êtes étranger au monde de la cybersécurité (on ne vous en veut pas 😉), un pentest consiste en l’audit de votre structure opéré par des cyber experts.

Ces pentesters ont la lourde tâche d’effectuer des tests de pénétration dans le but de détecter les failles et vulnérabilités existantes, sans pour autant endommager ou impacter l’intégrité du système informatique.

Il faut savoir que ces failles peuvent être d’ordre technique, impactant votre infrastructure informatique, et vous laissant en proie aux hackers sauvages (oui, comme des Pokémon) !

D’autres failles d’ordre humain peuvent être une vraie plaie pour une entreprise. Par exemple, un collaborateur imprudent se retrouve victime de social engineering ou encore d’une campagne de phishing.

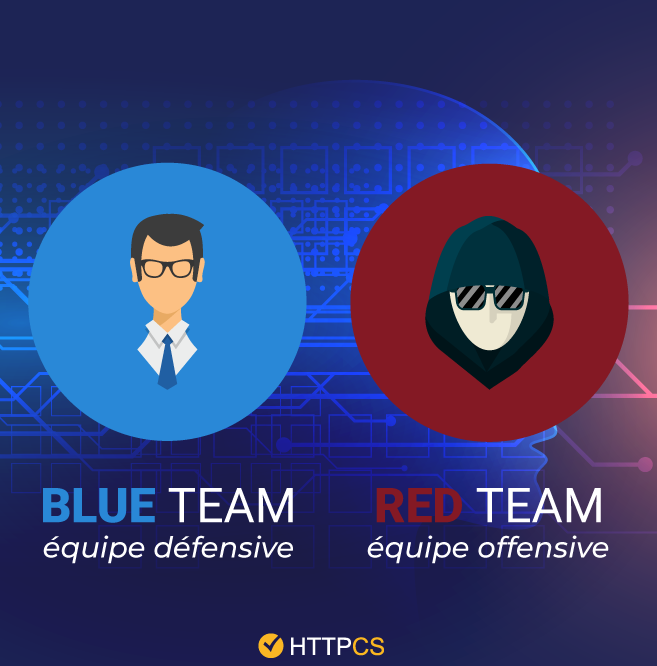

Ces tests mentionnés ci-dessus sont qualifiés d’« offensifs ». Ils sont effectués par des pentesters revêtant la casquette de Red Team. Contrairement à ce que vous pensez, ces pentesters ne sont pas réellement habillés en rouge…

En ce qui concerne l’audit des protocoles et procédures de protection ou de gestion de crise, on parle plutôt de « Blue Team » ou d’«équipe défensive ».

Pour conclure cet audit, un rapport de cybersécurité vous sera envoyé. Il vous indique les différentes actions à mettre en place pour atteindre le niveau de sécurité souhaité et pour vous conformer à certaines normes : ISO 27001, 27002, PCI-DSS, HIPAA…

Si vous ne savez pas quelle structure choisir pour réaliser ces audits, on vous mâche le travail : choisissez la Ziwit Consultancy Services ! Cet organisme certifié et reconnu met à disposition de ses clients des experts en sécurité informatique passionnés et expérimentés. Ils vous accompagneront aussi bien dans vos audits que dans la mise en conformité des principales normes de sécurité, et même des normes juridiques, comme le RGPD.

Ziwit s’engage et s’efforce d’accompagner tout type d’entreprise ou d’organisation dans ses objectifs. Et si vous doutez de la renommée de Ziwit Consultancy, des groupes comme Lagardère, Sanofi, Adobe et TF1 nous ont déjà accordé leur confiance.

Même s’ils sont extrêmement efficaces, rien n’est infaillible en ce bas monde… Par conséquent, ces audits « manuels » et ponctuels rencontrent certaines limites.

Quelles sont les limites des audits de sécurité humains ponctuels ?

Le rapport qui vous est transmis à la suite de l’audit est en quelque sorte une « photographie » de l’état de votre cybersécurité à un instant T. Et si vous vous posiez la question : non, nous ne vous envoyons pas vraiment une photo. C’était juste une « image » (tant qu’à faire, restons dans le champ lexical de la photographie) pour dire que nous passons du temps à vous concocter un rapport représentatif de la sécurité informatique de votre entreprise.

Or, cet état peut être amené à changer par l’ajout ou modification du contenu de votre infrastructure système et réseau, ou par la présence d’une faille survenue après que votre rapport a été généré.

Une nouvelle faille peut en effet survenir en cas de changement d’infrastructure informatique ou réseau, d’un changement de prestataire ou encore de collaborateurs trop peu sensibilisés.

Ces vulnérabilités récentes peuvent également prendre source dans vos logiciels. Par exemple, une nouvelle mise à jour de votre CMS ou de votre système d’exploitation (OS) peut amener une faille inédite. Elles peuvent également provenir de nouvelles méthodes de hacking qui évoluent quotidiennement : ce sont les failles 0-day. Pour les initiés de la cybersécurité, 0-day se prononce « Ziro deille » (avec un accent bien franchouillard).

Une faille 0-day n’est révélée au grand jour qu’à partir du moment où elle est référencée au sein du CVE (cliquez sur le lien hypertexte, et vous aurez toutes les explications sur ce terme 😉). Pendant ce temps, sans veille quotidienne ni scan quotidien, votre entreprise, vos données sensibles et celles de vos clients sont vulnérables.

Ce scénario catastrophe entraînerait une perte de confiance de vos clients, une chute de votre chiffre d’affaires, voire d’éventuelles retombées juridiques. Bref, une situation représentative du Cri d’Edvard Munch.

Comment HTTPCS peut m’aider à mieux me protéger ?

N’ayez crainte ! Afin de mieux sécuriser votre entreprise et vos données, il existe dans l’univers de la cybersécurité des outils d’audits automatisés appelés « Scanner de vulnérabilité web », qui est rattaché au module Security.

Pour la petite histoire, Security est le nom du scanner de vulnérabilité web édité par HTTPCS. Ce scanner de dernière génération remonte toutes les failles d’une application web, et effectue un audit de cette application à l’aide de sa technologie de cartographie à 100 %. Si vous n’avez pas tout compris à ces termes techniques, ce n’est pas grave. Retenez juste que c’est un robot qui détecte des failles de sécurité sur une application web ou un site web.

Security dispose également d’un simulateur de faille permettant d’afficher une garantie zéro faux positif et ne remonte que les failles réellement exploitables.

L’avantage de ce type de solution est de pouvoir lancer des audits de sites ou applications web quotidiens ou hebdomadaires, de manière automatisée et régulière.

Ces scanners de vulnérabilités fonctionnent à l’aide de robots ou « Agents virtuels » (oui, ils sont virtuels. Nous ne sommes pas encore spécialisés dans la création de véritables robots). Ces robots connaissent parfaitement l’intégralité des vulnérabilités du CVE et qui sont capables de détecter les failles 0-Day grâce à leur maîtrise des types de failles contenus dans l’OWASP Top 10.

À chaque fin d’audit, un rapport détaillé liste les vulnérabilités d’un site, indique de manière claire leurs niveaux de criticité et les correctifs à appliquer.

Ces contre-mesures vous permettent alors de corriger vos failles une par une avec efficacité.

En plus de son scanner de vulnérabilité, HTTPCS met à disposition trois autres modules de Cybersécurité complémentaires :

- Integrity : Un contrôleur d’intégrité doté des dernières technologies afin de prévenir la modification frauduleuse d’un contenu ou l’insertion de fichiers malicieux sur votre site web ou application web.

- Monitoring : Un système de surveillance web qui vous notifie en cas de perte de service avec un système infaillible prédéfini au sein de votre site.

- Cyber Vigilance : Solution de veille du Web, Deep Web et Dark Web permettant, à l’aide d’agents virtuels, de prévenir les fuites de données ou les campagnes de piratage vous visant.

Une fois vos failles corrigées, un sceau de certification HTTPCS sera visible sur votre site, indiquant à vos internautes votre niveau de sécurité optimal. Certes, on ne vous donne pas une véritable médaille, mais c’est tout comme !

N’attendez plus pour sécuriser vos systèmes ! En devenant un utilisateur des outils de la suite HTTPCS, bénéficiez d’une protection quotidienne contre les hackers !